计算机三级信息安全模拟题六套 带答案

107页1、第四套1) 计算机系统安全评估的第一个正式标准是 A) TCSECB) COMPUSECC) CTCPECD) CC:ISO 15408答案:A2) IATF将信息系统的信息保障技术层面划分为四个技术框架焦点域。下列选项中,不包含在该四个焦点域中的是A) 本地计算环境B) 资产C) 域边界D) 支撑性基础设施答案:B3 ) 下列关于访问控制技术的说法中,错误的是A) TACACS+使用传输控制协议(TCP),而RADIUS使用用户数据报协议(UDP)B) RADIUS从用户角度结合了认证和授权,而 TACACS+分离了这两个操作C) TACACS使用固定的密码进行认证,而TACACS+允许用户使用动态密码,这样可以提供更强大的保护D) RADIUS将加密客户端和服务器之间的所有数据,而TACACS+仅需要加密传送的密码答案:D4) 下列选项中,不能用于数字签名的算法是A) RSAB) Diffie-HellmanC) ElGamalD) ECC答案:B5) 如果密钥丢失或其它原因在密钥未过期之前,需要将它从正常运行使用的集合中除去,称为密钥的A) 销毁B) 撤销C) 过期D) 更新答案

2、:B6) 下列关于消息认证的说法中,错误的是A) 对称密码既可提供保密性又可提供认证B) 公钥密码既可提供认证又可提供签名C) 消息认证码是一种认证技术,它利用密钥来生成一个固定长度的数据块,并将该数据块附加在消息之后D) 消息认证码既可提供认证又可提供保密性答案:D7)防范计算机系统和资源被未授权访问,采取的第一道防线是A) 访问控制B) 授权C) 审计D) 加密答案:A8) 下列关于强制访问控制的说法中,错误的是A) Bell-LaPadula模型具有只允许向下读、向上写的特点,可以有效地防止机密信息向下级泄露B) Biba模型则具有不允许向下读、向上写的特点,可以有效地保护数据的完整性C) 强制访问控制通过分级的安全标签实现了信息的单向流通D) Biba模型作为BLP模型的补充而提出,利用“不上读/不下写”的原则来保证数据的完整性答案:D9) 下列选项中,进行简单的用户名/密码认证,且用户只需要一个接受或拒绝即可进行访问(如在互联网服务提供商ISP中)的是A) RADIUSB) TACACSC) DiameterD) RBAC答案:A10) 下列关于线程的说法中,正确的是A) 线

3、程是程序运行的一个实例,是运行着的程序B) 线程是为了节省资源而可以在同一个进程中共享资源的一个执行单位C) 线程是用于组织资源的最小单位,线程将相关的资源组织在一起,这些资源包括:内存地址空间、程序、数据等D) 线程是在计算机上运行的一组指令及指令参数的集合,指令按照既定的逻辑控制计算机运行答案:B11) 下列关于保护环的说法中,错误的是A) 3环中的主体不能直接访问1环中的客体,1环中的主体同样不能直接访问3环中的客体B) 保护环对工作在环内的进程能够访问什么、能够执行什么命令提出了严格的界线和定义C) 保护环在主体和客体之间提供了一个中间层,当一个主体试图访问一个客体时,可以用它来进行访问控制D) 在内环中执行的进程往往处于内核模式,在外环中工作的进程则处于用户模式答案:A12) 在Unix系统中,改变文件拥有权的命令是A) chmodB) chownC) chgrpD) who答案:B13) 在Unix系统中,查看最后一次登录文件的命令是A) syslogdB) LastcommC) lastD) lastlog答案:D14) 如果所有外键参考现有的主键,则说明一个数据库具有A

4、) 参照完整性B) 语义完整性C) 实体完整性D) 关系完整性答案:A15) 深入数据库之内,对数据库内部的安全相关对象进行完整的扫描和检测,即A) 端口扫描B) 渗透测试C) 内部安全检测D) 服务发现答案:C16) 下列关于SQL注入的说法中,错误的是A) 防火墙能对SQL注入漏洞进行有效防范B) SQL注入攻击利用的是SQL语法C) 未限制输入的字符数,未对输入数据做潜在指令的检查,都将增加SQL注入的风险D) SQL注入攻击主要是通过构建特殊的输入,这些输入往往是SQL语法中的一些组合答案:A17)下列数据包内容选项中,ESP协议在传输模式下不进行加密的是A) 源IP和目标IPB) 源端口和目标端口C) 应用层协议数据D) ESP报尾答案:A18) IPSec协议属于A) 第二层隧道协议B) 介于二、三层之间的隧道协议C) 第三层隧道协议D) 传输层的VPN协议答案:C19)证书的验证需要对证书的三个信息进行确认。下列选项不包括在其中的是A) 验证有效性,即证书是否在证书的有效使用期之内B) 验证可用性,即证书是否已废除C) 验证真实性,即证书是否为可信任的CA认证中心签发D)

《计算机三级信息安全模拟题六套 带答案》由会员简****9分享,可在线阅读,更多相关《计算机三级信息安全模拟题六套 带答案》请在金锄头文库上搜索。

2019年自贡市清华园学校高考生物简单题专项训练(含解析)

2019年秋季石油大学现代应用文写作网考练习试题+在线作业答案

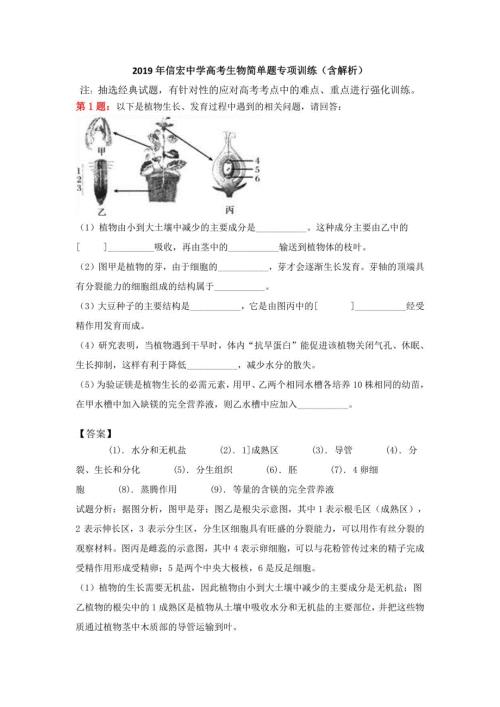

2019年信宏中学高考生物简单题专项训练(含解析)

2019年莲塘中学高考生物简单题专项训练(含解析)

2019年宜阳县二中高考生物简单题专项训练(含解析)

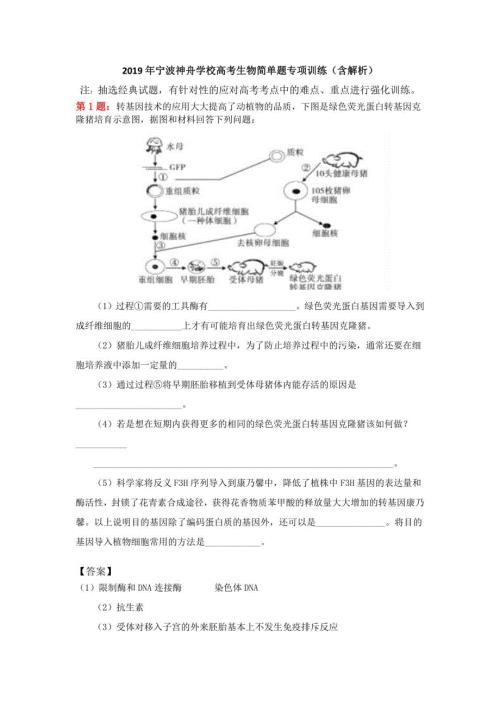

2019年宁波神舟学校高考生物简单题专项训练(含解析)

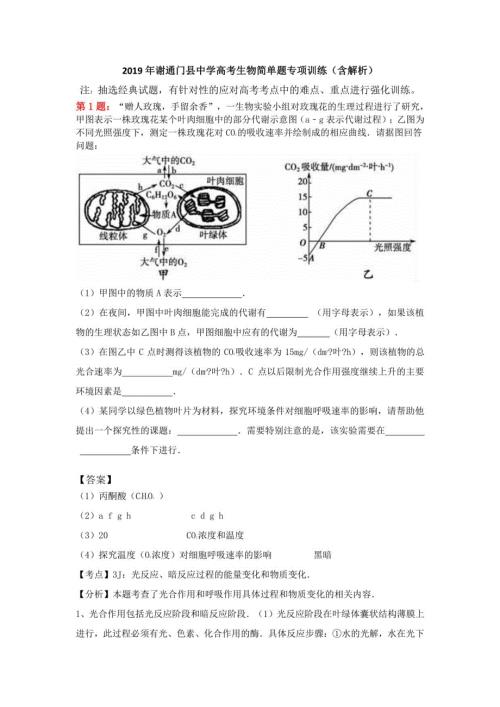

2019年谢通门县中学高考生物简单题专项训练(含解析)

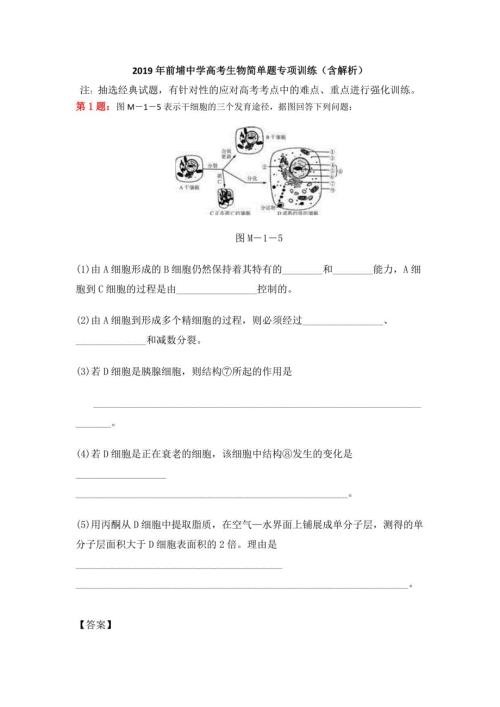

2019年前埔中学高考生物简单题专项训练(含解析)

2018年二级建造师公路工程实务重点考点总结

2018年一级建造师水利水电实务考点重点

2019年一级建造师市政实务案例考点

概率论与数理统计第二版谢永钦课后答案

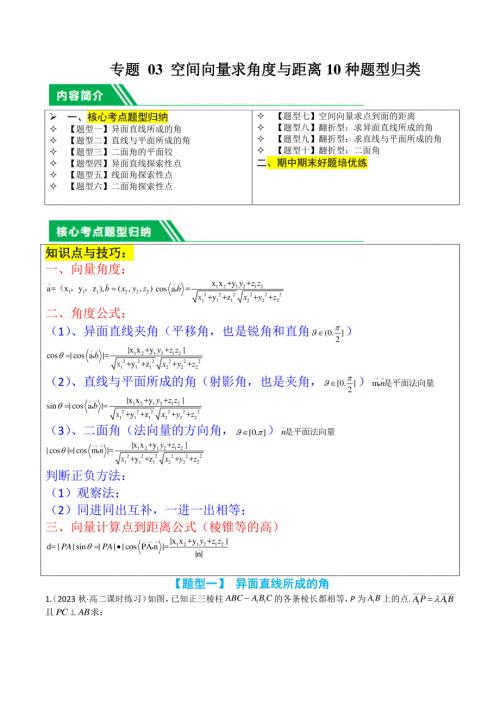

空间向量求角度与距离10种题型归类 (解析版)2023-2024学年高二数学上学期期中期末复习讲练测(人教A版2019选择性必修第一册)

中医综合模拟试卷348

2011年3000名教师及特岗招考《计算机基础》复习题

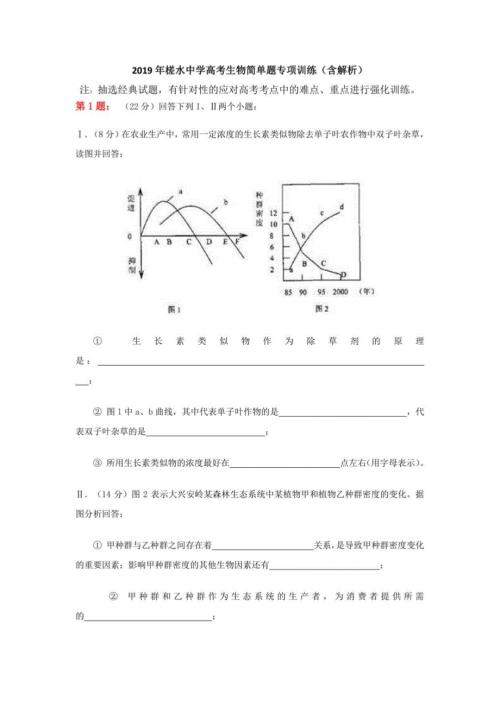

2019年槎水中学高考生物简单题专项训练(含解析)

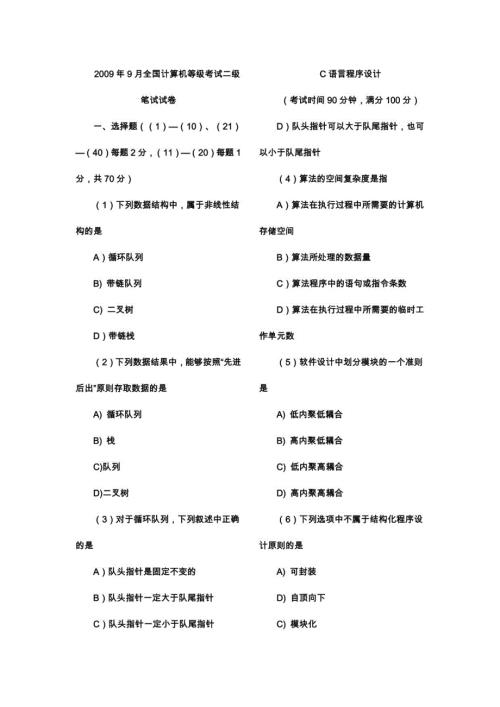

2009年9 月全国计算机等级考试二级笔试试卷

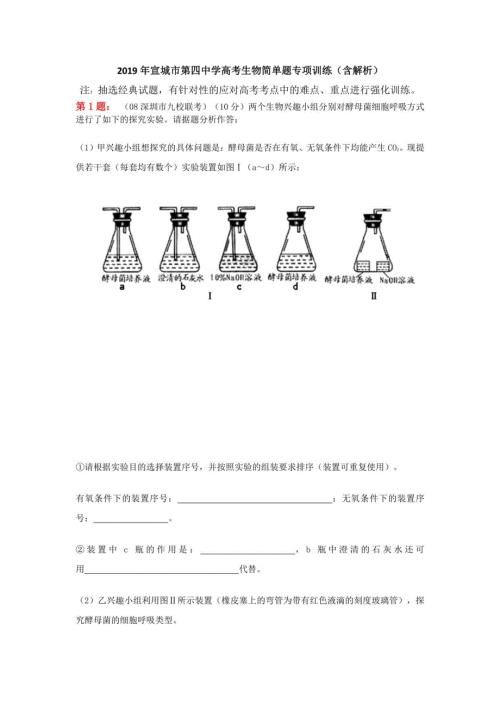

2019年宣城市第四中学高考生物简单题专项训练(含解析)

中医综合模拟试卷333

2019年安全知识竞赛题库2

09.石油公司制度体系诊断及优化咨询项目

09.石油公司制度体系诊断及优化咨询项目

2024-04-08 33页

职工教育培训经费管理办法(规模生产制造业版)

职工教育培训经费管理办法(规模生产制造业版)

2024-04-08 10页

08.圆通银行战略咨询项目

08.圆通银行战略咨询项目

2024-04-08 25页

企业培训费管理实施暂行细则

企业培训费管理实施暂行细则

2024-04-08 12页

职工教育培训经费管理办法(适合中小企业)

职工教育培训经费管理办法(适合中小企业)

2024-04-08 10页

企业规章制度框架体系管理规定(2024修订版)

企业规章制度框架体系管理规定(2024修订版)

2024-04-08 21页

05.景宏集团全面管理提升咨询项目

05.景宏集团全面管理提升咨询项目

2024-04-08 40页

07.玉兔食品集团供应链咨询项目

07.玉兔食品集团供应链咨询项目

2024-04-08 34页

04.大华乳业业务战略咨询项目

04.大华乳业业务战略咨询项目

2024-04-08 28页

06.德邦公司精益生产管理咨询项目

06.德邦公司精益生产管理咨询项目

2024-04-08 28页