工业互联网物联网安全防护技术

33页1、数智创新数智创新 变革未来变革未来工业互联网物联网安全防护技术1.工业互联网物联网安全威胁分析1.工业互联网物联网安全防护架构1.接入层安全技术1.网络层安全技术1.应用层安全技术1.数据安全技术1.云平台安全技术1.工业互联网物联网安全运维管理Contents Page目录页 工业互联网物联网安全威胁分析工工业业互互联联网物网物联联网安全防网安全防护护技技术术工业互联网物联网安全威胁分析工业互联网物联网设备安全风险*终端设备类型多样,包含传感器、执行器、边缘计算设备等,安全风险来源广泛。*设备固有安全缺陷,如缓冲区溢出、代码注入等,容易被利用发起攻击。*设备更新维护困难,固件更新不够及时,容易产生安全漏洞。网络安全威胁*恶意代码攻击,通过网络传播病毒、木马等恶意软件,破坏设备或系统。*网络监听和信息窃取,窃取敏感数据,如生产工艺、设备状态等。*分布式拒绝服务攻击(DDoS),大量攻击流量涌入设备或网络,导致正常服务中断。工业互联网物联网安全威胁分析数据安全威胁*数据窃取,攻击者获取生产数据、用户隐私等敏感信息,造成经济或声誉损失。*数据篡改,攻击者修改生产数据或控制指令,导致设备损坏

2、或安全事故。*数据泄露,敏感数据通过网络或其他途径泄露,造成严重后果。身份认证和访问控制威胁*弱口令或缺失身份认证机制,导致攻击者轻松获取设备或系统访问权限。*权限分配不当,未经授权的用户获得超出权限的访问,造成数据泄露或设备破坏。*设备身份伪装,攻击者冒充合法设备接入网络,窃取数据或发动攻击。工业互联网物联网安全威胁分析物理安全威胁*非法物理入侵,攻击者通过物理手段获取设备或网络的访问权限,窃取数据或破坏硬件。*设备篡改,攻击者直接篡改设备硬件或线路,导致设备故障或信息泄露。*自然灾害和人为破坏,火灾、洪水、地震等自然灾害或人为破坏会导致设备故障或数据丢失。供应链安全威胁*供应链中供应商的安全漏洞,攻击者通过攻击供应商设备或系统,间接攻击工业互联网物联网系统。*假冒伪劣设备,不法分子提供伪劣设备或含有恶意代码的设备,导致安全威胁。*供应链中断,供应链中断导致关键设备或材料供应不足,影响工业互联网物联网系统的安全性和可靠性。工业互联网物联网安全防护架构工工业业互互联联网物网物联联网安全防网安全防护护技技术术工业互联网物联网安全防护架构纵深防御体系1.构建端、管、云协同联动的安全防护体系

3、,实现纵深防御,增强系统抵御安全威胁的能力。2.部署入侵检测和防御系统(IDS/IPS)于网络边界和关键节点,及时发现和阻止网络攻击。3.实施安全审计和日志管理系统,记录和分析系统活动数据,为安全事件取证和应急响应提供依据。网络隔离与访问控制1.通过物理隔离、VLAN划分、防火墙配置等措施,将工业网络与企业网络隔离,防止攻击跨网络边界传播。2.部署网络准入控制系统(NAC),通过设备认证、身份验证、授权等机制控制网络访问权限。3.限制非授权用户和设备访问工业互联网物联网设备,防止恶意操作和数据窃取。接入层安全技术工工业业互互联联网物网物联联网安全防网安全防护护技技术术接入层安全技术身份认证与授权技术1.采用多因子认证机制,结合生物识别、密码、令牌等多种方式,提高身份认证的可靠性。2.实施基于角色的访问控制(RBAC),通过定义用户角色和权限,细化访问权限管理,降低安全风险。3.引入轻量级目录访问协议(LDAP),实现统一身份认证和授权,方便管理和维护。入侵检测与防御技术1.部署入侵检测系统(IDS)和入侵防御系统(IPS),实时监测网络流量和设备状态,及时发现和阻止恶意攻击。2.利用机

4、器学习和人工智能技术,增强入侵检测的准确性和效率,主动防御未知威胁。3.实施网络访问控制(NAC)解决方案,对接入网络的设备进行身份认证和安全策略检查,防止未授权设备接入。接入层安全技术安全通信技术1.采用传输层安全协议(TLS)和安全套接字层(SSL)技术,加密网络通信,防止数据泄露和篡改。2.部署虚拟专用网络(VPN)和软件定义网络(SDN),实现安全隔离和灵活的网络访问控制。3.引入零信任网络接入(ZTNA)原则,不断验证用户和设备的信任,动态调整访问权限,加强安全防护。系统加固技术1.定期进行系统补丁更新,修复已知安全漏洞,提高系统安全性。2.启用防火墙和入侵防御系统,阻挡未授权访问和恶意流量。3.限制用户权限,最小化恶意软件和特权攻击的风险。接入层安全技术数据加密技术1.对敏感数据进行端到端加密,防止数据泄露和非法访问。2.使用密钥管理系统,安全地存储和管理加密密钥,确保加密数据的安全性。3.采用同态加密技术,在数据加密状态下直接进行计算和分析,提升安全性和数据利用率。日志审计和取证技术1.启用系统日志记录和审计功能,记录安全事件和操作信息,方便事后取证。2.实施集中日志管理

5、和分析解决方案,收集和分析来自不同设备和系统的日志信息,快速定位安全问题。网络层安全技术工工业业互互联联网物网物联联网安全防网安全防护护技技术术网络层安全技术网络流量异常检测:1.基于机器学习和深度学习算法,分析网络流量特征,检测异常行为和恶意流量。2.通过建立正常网络流量模型,利用统计模型或图论算法,识别偏离正常模式的流量。3.实时监控网络流量,并根据预定义的阈值或规则触发警报,实现早期检测和预防。网络访问控制:1.基于防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)等技术,控制设备之间的网络访问。2.通过策略定义,限制特定端口、协议和IP地址的访问,防止未经授权的设备接入。3.实现分段网络,将网络划分为多个安全区域,限制不同区域间的访问,提升整体安全性。网络层安全技术软件定义网络(SDN)安全:1.利用SDN控制器集中管理和控制网络设备,通过修改转发规则和策略,实现灵活的网络安全防护。2.利用网络切片技术,为不同业务系统创建隔离的虚拟网络,提升安全性。3.支持零信任原则,通过设备身份验证和访问控制,确保只有授权设备才能访问网络资源。网络虚拟化安全:1.利用虚拟机、容器等技术,

《工业互联网物联网安全防护技术》由会员杨***分享,可在线阅读,更多相关《工业互联网物联网安全防护技术》请在金锄头文库上搜索。

员工积极主动行为的组态效应:基于过程的视角

汪晖齐物平等与跨体系社会的天下想象

函数性质中的数学抽象在问题解决与设计中的应用

日本东京大学入学考试理科数学试题解析

二次电池研究进展

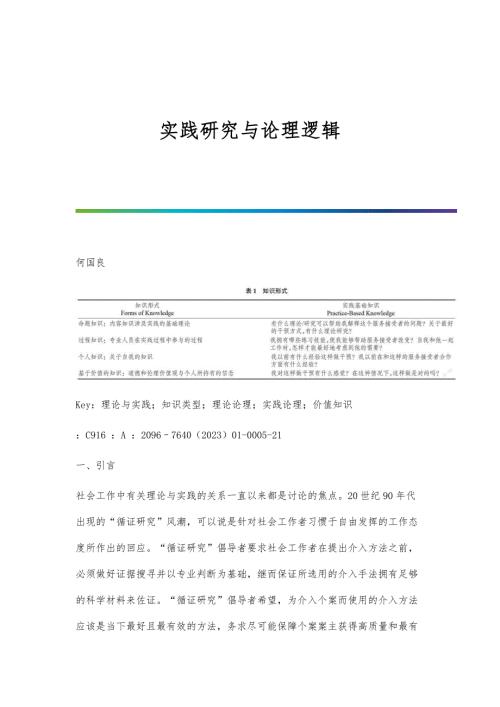

实践研究与论理逻辑

光学视觉传感器技术研究进展

龙泉青瓷的传承困境与发展

齐齐哈尔地区抗根肿病大白菜品种的抗性鉴定与评价

基于系统动力学模型的胶州湾海域承载力预测

基于弯液面电化学连接碳纤维实验初探

龟甲胶研究发展探析

鼻腔黏膜免疫佐剂鞭毛蛋白的研究进展

鼻内镜辅助上颌骨部分切除术治疗鼻腔鼻窦腺样囊性癌的临床分析

黑豆不同发芽期多酚、黄酮及抗氧化活性分析

齐鲁青未了:山东当代文学审美流变论

黄登水电站机电设备安装工程施工技术质量管理

黄河文化传承视角下音乐剧创作探究

黄亦琦从风论治咳嗽变异性哮喘经验※

鲸豚动物吸附式声学行为记录器综述

生成式AI在广告中的作用

生成式AI在广告中的作用

2024-05-22 23页

生态系统修复与恢复评估

生态系统修复与恢复评估

2024-05-22 23页

生态系统协作推动支付创新

生态系统协作推动支付创新

2024-05-22 25页

生态监测数据共享与协作

生态监测数据共享与协作

2024-05-22 31页

生成模型的偏见缓解

生成模型的偏见缓解

2024-05-22 26页

生成式模型的多样性和现实性

生成式模型的多样性和现实性

2024-05-22 31页

生成式视图建模

生成式视图建模

2024-05-22 23页

生态系统服务评估与经济价值

生态系统服务评估与经济价值

2024-05-22 31页

生态系统服务的估值与管理

生态系统服务的估值与管理

2024-05-22 29页

生态农业与产业可持续发展探索

生态农业与产业可持续发展探索

2024-05-22 29页