移动设备数据采集与安全技术

37页1、数智创新变革未来移动设备数据采集与安全技术1.移动设备数据采集概述1.移动设备数据采集技术1.移动设备数据安全威胁1.移动设备数据安全技术1.移动设备数据采集与安全框架1.移动设备数据采集与安全法律法规1.移动设备数据采集与安全产业现状1.移动设备数据采集与安全未来趋势Contents Page目录页 移动设备数据采集概述移移动设备动设备数据采集与安全技数据采集与安全技术术#.移动设备数据采集概述移动设备使用概况:1.如今,移动设备已经成为人们日常生活中不可或缺的一部分,其渗透性、移动性和灵活性,以及作为移动设备数据收集平台的潜在价值,促使移动设备在企业环境中日益流行。2.移动设备数据采集在提高生产力和运营效率、改善客户体验、提供实时信息和洞察力等方面发挥着至关重要的作用。3.移动设备数据采集在大数据、物联网和人工智能等新兴技术的发展中,通过收集和分析设备上的传感器数据,可以为企业提供valuableinsights,帮助企业优化运营,提升竞争力。移动设备数据采集分类:1.移动设备数据采集可以分为主动收集和被动收集两种类型。主动收集指通过应用程序或传感器主动收集设备上的数据,而被动收集

2、则指在用户不知情或不参与的情况下,自动收集设备上的数据。2.主动收集能够获取更丰富、更准确的数据,但可能会存在隐私和安全风险,而被动收集则可以收集到更多隐蔽的信息,但可能会影响用户体验或设备性能。3.企业需要根据具体的需求和应用场景,选择合适的移动设备数据采集方式,并在数据采集过程中采取必要的安全措施,以保护用户隐私和数据安全。#.移动设备数据采集概述1.移动设备数据采集面临着许多挑战,包括设备异构性、网络连接波动性、安全性和隐私问题等。2.设备异构性是指不同类型的移动设备在硬件、操作系统和应用方面存在差异,这使得数据采集变得复杂。3.网络连接波动性是指移动设备经常在不同网络环境(如Wi-Fi、蜂窝网络等)之间切换,这可能会导致数据采集中断或延迟。移动设备数据采集安全保障措施:1.加强移动设备的数据加密,可以有效地保护数据在传输和存储过程中的安全,防止未经授权的访问和窃取。2.通过身份认证和访问控制,可以限制对移动设备的访问权限,防止未经授权的用户访问和篡改设备上的数据。移动设备数据采集的挑战:移动设备数据采集技术移移动设备动设备数据采集与安全技数据采集与安全技术术#.移动设备数据采集

3、技术移动设备数据采集技术:1.技术分类:-直接数据采集:通过蓝牙、Wi-Fi、NFC等技术直接从移动设备获取数据。-间接数据采集:通过传感器、摄像头、麦克风等设备收集移动设备周边环境数据,再通过移动设备将这些数据传输到服务器进行分析。2.优势:-实时性:移动设备数据采集技术可以实时收集数据,及时反映移动设备的用户行为和状态。-便携性:移动设备体积小巧,携带方便,可以随时随地收集数据。-低成本:移动设备的价格相对较低,因此使用移动设备数据采集技术可以节省大量成本。3.挑战:-安全性:移动设备的数据安全性容易受到威胁,因此需要采取有效措施来保护数据安全。-隐私性:移动设备数据采集可能会侵犯用户的隐私,因此需要在数据采集过程中充分尊重用户的隐私权。-能耗:移动设备的电池容量有限,因此在数据采集过程中需要考虑能耗问题,以避免过度消耗电池电量。-数据质量:移动设备数据采集可能会受到各种因素的影响,因此需要采取措施来确保数据质量。#.移动设备数据采集技术传感器数据采集:1.传感器类型:-加速度传感器:可以测量移动设备的加速度。-陀螺仪:可以测量移动设备的角速度。-磁力计:可以测量移动设备的磁场方向

4、。-压力传感器:可以测量移动设备周围的压力。-温度传感器:可以测量移动设备周围的温度。2.应用场景:-健康监测:通过传感器数据采集技术可以监测用户的运动、睡眠、心率等身体指标,从而评估用户的健康状况。-运动追踪:通过传感器数据采集技术可以追踪用户的运动轨迹、速度、距离等信息,从而帮助用户记录和分析自己的运动表现。-室内导航:通过传感器数据采集技术可以实现室内导航,帮助用户在室内环境中快速、准确地找到目的地。-姿势识别:通过传感器数据采集技术可以识别用户的各种姿势,从而实现人机交互、游戏控制等功能。3.挑战:-传感器精度:传感器的精度会影响数据采集的准确性,因此需要选择精度高的传感器。-数据量大:传感器数据采集往往会产生大量的数据,因此需要考虑如何处理和存储这些数据。-功耗:传感器数据采集会消耗移动设备的电量,因此需要考虑如何降低功耗。-数据安全:传感器数据采集可能会泄露用户的隐私信息,因此需要采取措施来保护数据安全。#.移动设备数据采集技术摄像头数据采集:1.摄像头类型:-单摄像头:只配备一个摄像头的移动设备。-双摄像头:配备两个摄像头的移动设备,可以用于拍摄立体图像或景深图像。-多摄

5、像头:配备多个摄像头的移动设备,可以实现更广的视野和更丰富的拍摄功能。2.应用场景:-拍照:通过摄像头数据采集技术可以拍摄照片,记录生活中的精彩瞬间。-录制视频:通过摄像头数据采集技术可以录制视频,记录生活中的难忘时刻。-扫描二维码:通过摄像头数据采集技术可以扫描二维码,快速访问指定的信息。-人脸识别:通过摄像头数据采集技术可以实现人脸识别,用于身份验证、支付等场景。3.挑战:-图像质量:摄像头的图像质量会影响数据采集的清晰度,因此需要选择质量好的摄像头。-数据量大:摄像头数据采集往往会产生大量的数据,因此需要考虑如何处理和存储这些数据。-功耗:摄像头数据采集会消耗移动设备的电量,因此需要考虑如何降低功耗。-数据安全:摄像头数据采集可能会泄露用户的隐私信息,因此需要采取措施来保护数据安全。#.移动设备数据采集技术麦克风数据采集:1.麦克风类型:-内置麦克风:集成在移动设备内部的麦克风。-外接麦克风:通过接口连接到移动设备的麦克风。2.应用场景:-语音通话:通过麦克风数据采集技术可以实现语音通话,与他人进行实时交流。-语音识别:通过麦克风数据采集技术可以实现语音识别,将语音转换成文字。-

《移动设备数据采集与安全技术》由会员杨***分享,可在线阅读,更多相关《移动设备数据采集与安全技术》请在金锄头文库上搜索。

员工积极主动行为的组态效应:基于过程的视角

汪晖齐物平等与跨体系社会的天下想象

函数性质中的数学抽象在问题解决与设计中的应用

日本东京大学入学考试理科数学试题解析

二次电池研究进展

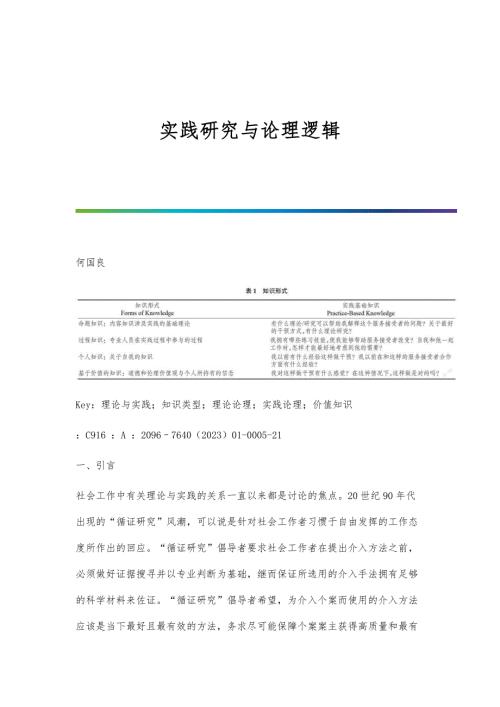

实践研究与论理逻辑

光学视觉传感器技术研究进展

龙泉青瓷的传承困境与发展

齐齐哈尔地区抗根肿病大白菜品种的抗性鉴定与评价

基于系统动力学模型的胶州湾海域承载力预测

基于弯液面电化学连接碳纤维实验初探

龟甲胶研究发展探析

鼻腔黏膜免疫佐剂鞭毛蛋白的研究进展

鼻内镜辅助上颌骨部分切除术治疗鼻腔鼻窦腺样囊性癌的临床分析

黑豆不同发芽期多酚、黄酮及抗氧化活性分析

齐鲁青未了:山东当代文学审美流变论

黄登水电站机电设备安装工程施工技术质量管理

黄河文化传承视角下音乐剧创作探究

黄亦琦从风论治咳嗽变异性哮喘经验※

鲸豚动物吸附式声学行为记录器综述

喉白斑病与其他头部颈部肿瘤的关联

喉白斑病与其他头部颈部肿瘤的关联

2024-05-21 26页

喉白斑病的中医治疗

喉白斑病的中医治疗

2024-05-21 35页

喉癌多模态治疗方案的优化

喉癌多模态治疗方案的优化

2024-05-21 28页

喉癌生存率影响因素研究

喉癌生存率影响因素研究

2024-05-21 31页

喉癌手术并发症的预防与管理

喉癌手术并发症的预防与管理

2024-05-21 20页

喉白斑病的生存率和预后因素

喉白斑病的生存率和预后因素

2024-05-21 27页

喉癌筛查方案的评估与改进

喉癌筛查方案的评估与改进

2024-05-21 32页

喉癌患者生活质量的提升策略

喉癌患者生活质量的提升策略

2024-05-21 25页

喉癌放疗优化的新技术

喉癌放疗优化的新技术

2024-05-21 35页

商代甲骨文文字语法研究

商代甲骨文文字语法研究

2024-05-21 23页