计算机网络安等全技术第二版习题答案

34页1、习题一1-1简述计算机网络安全的定义。计算机网络安全是指计算机及其网络系统资源和信息资源不受自然和人为有害因素的威胁和危害,即是指计算机、网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭到破坏、更改、泄露,确保系统能连续可靠正常地运行,使网络服务不中断。计算机网络安全是一门涉及计算机科学、网络技术、密码技术、信息安全技术、应用数学、数论、信息论等多种学科的综合性科学。1-2计算机网络系统的脆弱性主要表现在哪几个方面?试举例说明。计算机网络系统的脆弱性主要表现在以下几个方面:1操作系统的安全脆弱性,操作系统不安全,是计算机不安全的根本原因。2 网络系统的安全脆弱性(1)网络安全的脆弱性,(2)计算机硬件系统的故障,(3)软件本身的“后门”,(4)软件的漏洞。3数据库管理系统的安全脆弱性,DBMS的安全级别是B2级,那么操作系统的安全级别也应该是B2级,但实践中往往不是这样做的。4防火墙的局限性5天灾人祸,如地震、雷击等。天灾轻则造成业务工作混乱,重则造成系统中断或造成无法估量的损失。6其他方面的原因,如环境和灾害的影响,计算机领域中任何重大的技术进步都对安全性构

2、成新的威胁等。1-3 简述P2DR安全模型的涵义。P2DR安全模型是指:策略(Policy)、防护(Protection)、检测(Detection)和响应(Response)。策略,安全策略具有一般性和普遍性,一个恰当的安全策略总会把关注的核心集中到最高决策层认为必须值得注意的那些方面。防护,防护就是采用一切手段保护计算机网络系统的保密性、完整性、可用性、可控性和不可否认性,预先阻止攻击可以发生的条件产生,让攻击者无法顺利地入侵。检测,检测是动态响应和加强防护的依据,是强制落实安全策略的工具,通过不断地检测和监控网络及系统,来发现新的威胁和弱点,通过循环反馈来及时做出有效的响应。响应,响应就是在检测到安全漏洞或一个攻击(入侵)事件之后,及时采取有效的处理措施,避免危害进一步扩大,目的是把系统调整到安全状态,或使系统提供正常的服务。1-4 简述PDRR网络安全模型的涵义。PDRR安全模型中安全策略的前三个环节与P2DR安全模型中后三个环节的内涵基本相同,最后一个环节“恢复”,是指在系统被入侵之后,把系统恢复到原来的状态,或者比原来更安全的状态。PDRR安全模型阐述了一个结论:安全的目标

3、实际上就是尽可能地增大保护时间,尽量减少检测时间和响应时间,在系统遭受到破坏后,应尽快恢复,以减少系统暴露时间。也就是说:及时的检测和响应就是安全。1-5 简述Internet网络体系层次结构。现在Internet使用的协议是TCP/IP协议。TCP/IP协议是一个四层结构的网络通信协议组,这四层协议分别是:1、物理网络接口层协议,网络接口层定义了Internet与各种物理网络之间的网络接口;2、网际层协议,网际层是网络互联层,负责相邻计算机之间的通信,提供端到端的分组传送、数据分段与组装、路由选择等功能;3、传输层协议,传输层为应用层的应用进程或应用程序提供端到端的有效、可靠的连接以及通信和事务处理,该层使用的协议有TCP与UDP;4、应用层协议,应用层位于TCP/IP协议的最上层,向用户提供一组应用程序和各种网络服务。1-6 简述网络安全体系结构框架。网络安全是一个覆盖范围很广的领域。为了更深刻地理解网络安全问题,必须对这个领域进行系统、全面的了解。对于整个网络安全体系,从不同得层面来看,包含的内容和安全要求不尽相同。(1)从消息的层次来看,主要包括:完整性、保密性、不可否认性。(

4、2)从网络层次来看,主要包括:可靠性、可控性、可操作性。保证协议和系统能够互相连接、可计算性。(3)从技术层次上讲,主要包括:数据加密技术、防火墙技术、攻击检测技术、数据恢复技术等。(4)从设备层次来看,主要包括:质量保证、设备冗余备份、物理安全等。由此可见,计算机网络安全的研究涉及到多个学科领域.其边界几乎是无法限定的。同时随着网络技术的发展,也还会有新的安全问题不断出现。1-7 ISO对OSI规定了哪5种级别的安全服务?制定了支持安全服务的哪8种安全机制?ISO对OSI规定了五种级别的安全服务:即对象认证、访问控制、数据保密性、数据完整性、防抵赖。为了实现上述5种安全服务,ISO 7408-2中制定了支持安全服务的8种安全机制,它们分别是:加密机制(Enciphrement Mechanisms)、数字签名机制(Digital Signature Mechanisms)、访问控制机制(Access Control Mechanisms)、数据完整性机制(Data Integrity Mechanisms)、鉴别交换机制(Authentication Mechanisms)、通信业务

《计算机网络安等全技术第二版习题答案》由会员m****分享,可在线阅读,更多相关《计算机网络安等全技术第二版习题答案》请在金锄头文库上搜索。

销售经理工作计划书

北京版五年级语文下册第五单元测试题

机关工会2023年终工作总结.doc

厂区道路维修零星工程施工组织设计

全国促销活动方案

车辆工程专业本科毕业论文EQ1092货车的前后悬架系统的设计

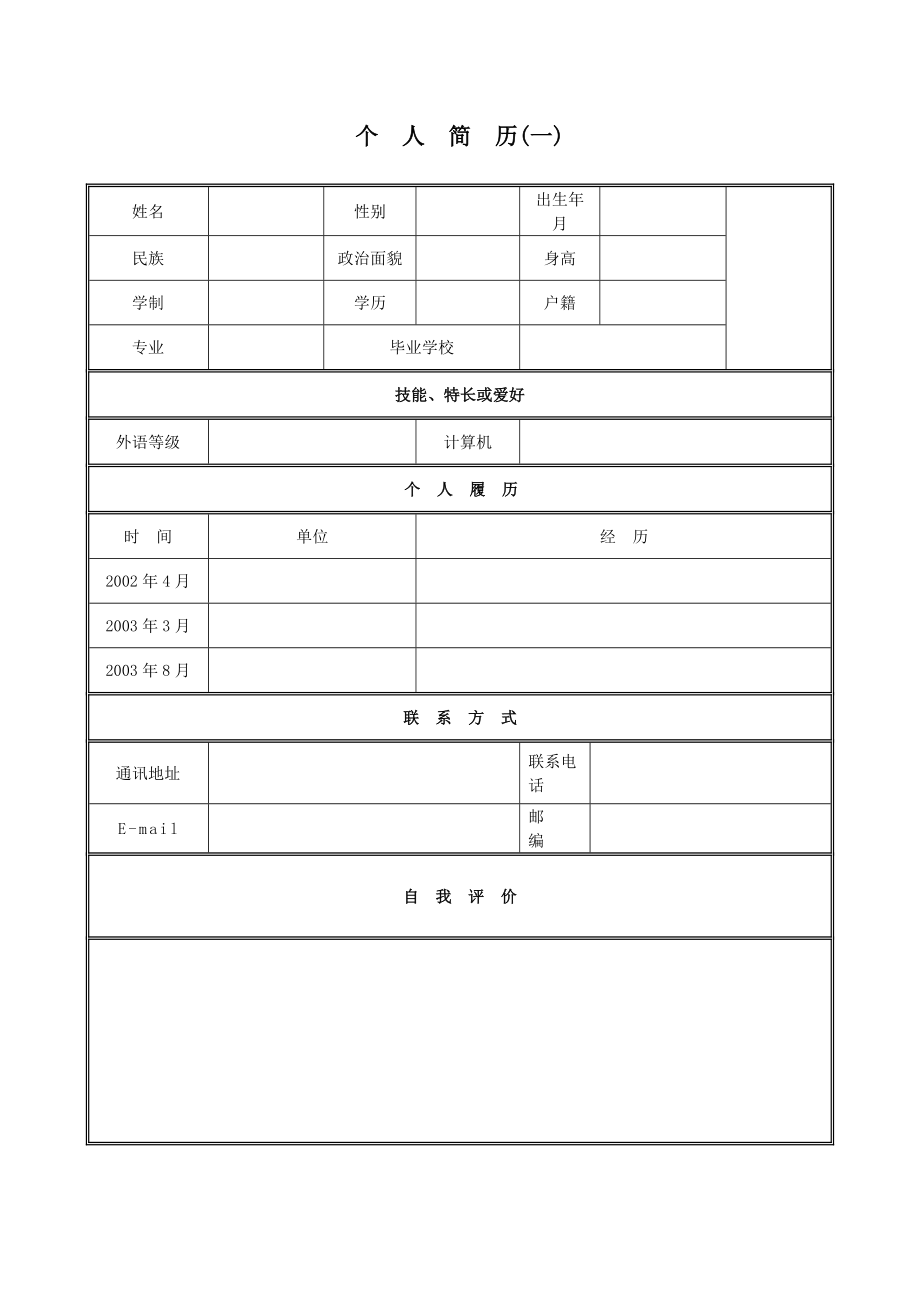

个人简历 大全(38篇)

PLC电梯控制系统设计

大连理工大学21春《创新思维与创新管理》在线作业二满分答案_26

3.2.2 复数的乘法和除法2

霸州市扩大内需项目企划书参考范文

2023年云南省丽江市华坪县中心镇梭罗村社区工作人员考试模拟试题及答案

2018全国生物联赛试题---解析(共24页)

职业发展体系简单介绍

2022年(春)三年级美术下册 第11课《动物的花衣裳》教案 人教版

大连理工大学21秋《水利水能规划》在线作业三满分答案36

建筑企业资质分类

学习“十条禁”心得体会

占城中学七年级上册语文期末试题

汽车线束设计

大阪往返京都交通

大阪往返京都交通

2023-01-22 6页

化工公司综合应急救援预案

化工公司综合应急救援预案

2024-01-02 51页

公共事业管理系统专业毕业论文设计之富源县新农村建设问题研究以嘎拉村为例

公共事业管理系统专业毕业论文设计之富源县新农村建设问题研究以嘎拉村为例

2022-08-04 16页

出差管理及差旅报销制度

出差管理及差旅报销制度

2023-10-24 14页

【最新教材】【冀教版】九年级上册数学:25.4第1课时利用两角相等判定两三角形相似

【最新教材】【冀教版】九年级上册数学:25.4第1课时利用两角相等判定两三角形相似

2023-11-23 4页

betodo的用法

betodo的用法

2023-02-14 8页

最新 苏教版选修4课时作业:专题2第1单元化学反应速率第2课时含答案

最新 苏教版选修4课时作业:专题2第1单元化学反应速率第2课时含答案

2023-08-01 8页

全国各地中考数学解答题压轴题解析5

全国各地中考数学解答题压轴题解析5

2022-08-16 57页

2021年生产实习心得体会范文10篇

2021年生产实习心得体会范文10篇

2023-05-28 27页

广东署山一中高一语文下学期第一次段考试题4月试题04281574

广东署山一中高一语文下学期第一次段考试题4月试题04281574

2023-02-03 9页