网络安全工程师知识点及题目复习过程

5页1、学习-好资料1信息安全的基本属性保密性:保证机密信息不被窃取,窃听者不能了解信息的真实含义。完整性:保证数据的一致性,防止数据被非法用户窜改。可用性:保证合法用户对信息资源的使用不会被不正当的拒绝。不可抵赖性:做过后,必须承认,不能抵赖。2. 公开密钥密码体制使用不同的加密密钥与解密密钥,是一种由已知加密密钥推导出解密密钥在计算上是不可行的”密码体制。在公开密钥密码体制中,加密密钥(即公开密钥)PK是公开信息,而解密密钥(即秘密密钥)SK是需要保密的。加密算法E和解密算法 D也都是公开的。虽然秘密密钥SK是由公开密钥PK决定的,但却不能根据 PK计算出SK。3. 数据在途中被攻击者篡改或破坏可以被数据完整性机制防止的攻击方式。4. 数据包过滤是通过对数据包的IP头和TCP头或UDP头的检查来实现的,主要信息有:* IP源地址* IP目标地址*协议(TCP包、UDP包和ICMP包)* TCP或UDP包的源端口* TCP或UDP包的目标端口* ICMP消息类型* TCP包头中的ACK位*数据包到达的端口*数据包出去的端口5. 拒绝服务攻击即攻击者想办法让目标机器停止提供服务,是黑客常用的攻

2、击手段之一。其实对网络带宽进行的消耗性攻击只是拒绝服务攻击的一小部分,只要能够对目标造成麻烦,使某些服务被暂停甚至主机死机,都属于拒绝服务攻击。包括两类:一是以极大的通信量冲击网络,大量消耗其网络资源;二是大量 的连接请求攻击计算机,大量消耗操作系统资源(CPU、内存等)。目的:使计算机或者网络无法的提供正常的服务。拒绝服务攻击的种类:1. ping of death :利用超大的ICMP报文对系统进行攻击,攻击数据包大于 65535字节,而TCP/IP协议规 定最大字节长度为 65536字节。部分操作系统接收到大于 65535字节的数据包会造成内存溢出、 系统崩溃、 重启、内核失败等后果。Synflood攻击:利用TCP三次握手协议的缺陷TCP的建立过程1:客户端发送包含 SYN标志的TCP报文,该同步报文会指明客户端使用的端口和TCP连接的初始序列2:服务器收到报文后,返回一个SYN+ACK报文,表示客户端的请求被接受,同时TCP序列号加1.3:客户端返回一个 ACK,TCP序列号加1,完成一个TCP连接。6. 电子邮件协议包括 POP3、SMTP、IMAP7. VPN虚拟专用网络

3、(Virtual Private Network,简称VPN)指的是在公用网络上建立专用网络的技术。其之所以称为虚拟网,主要是因为整个VPN网络的任意两个节点之间的连接并没有传统专网所需的端到端的物理链路,而是架构在公用网络服务商所提供的网络平台如In ternet、ATM (异步传输模式)、Frame Relay(帧中继)等之上的逻辑网络,用户数据在逻辑链路中传输。它涵盖了跨共享网络或公共网络的封装、加 密和身份验证链接的专用网络的扩展。VPN实质上就是利用加密技术在公网上封装出一个数据通讯隧道。学习-好资料VPN的隧道协议主要有三种,PPTP, L2TP和IPSec,其中PPTP和L2TP协议工作在 OSI模型的第二层,又称为二层隧道协议;IPSec是第三层隧道协议,也是最常见的协议,是一种开放标准的框架结构,通过 使用加密的安全服务以确保在In ternet协议(IP)网络上进行保密而安全的通讯。L2TP和IPSec配合使用是目前性能最好,应用最广泛的一种。OSI七层模型:物理层、数据链路层、网络层、传输层、会话层、表示层、应用层。8. Internet的网络管理协议使用的是SN

4、MP9. DES算法把64位的明文输入块变为数据长度为 位作为密码的长度。64位的密文输出块,其中8位为奇偶校验位,另外5610 HASH加密使用复杂的数字算法来实现有效的加密,典型的哈希算法包括 MD2、MD4、MD5和SHA-1。11. 网络欺骗是一种常见的攻击手段,主要包括ARP欺骗、DNS欺骗、IP欺骗、电子邮件欺骗、源路由欺骗等。12. 系统安全工作的目标主要包括信息机密性、信息完整性、服务可用性、可审查性13. 端口扫描技术主要包括 TCP连接扫描、TCP|SYN扫描、TCP|FIN扫描、IP扫描14代理服务器在网络中应用非常广泛,它除了实现代理上网外,还可以实现缓存、日志和警报、验证等 功能。15.用Diff-Hellman提供的密钥交换办法的优势包括在两个用户和主机间采用公钥加密、提供了安全传输 密钥的方法、提供了强加密算法。16假设某网络中已经安装了IDS,现在IDS系统检测到了新的攻击,那么最适合的应对方法有禁用一台或多台设备、结束预先已经约定好了的网络连接、禁用一个或多个服务器17、Windows系统中可对部分事件进行审核,用户登录及注销、 用户及用户组管理、系统

《网络安全工程师知识点及题目复习过程》由会员m****分享,可在线阅读,更多相关《网络安全工程师知识点及题目复习过程》请在金锄头文库上搜索。

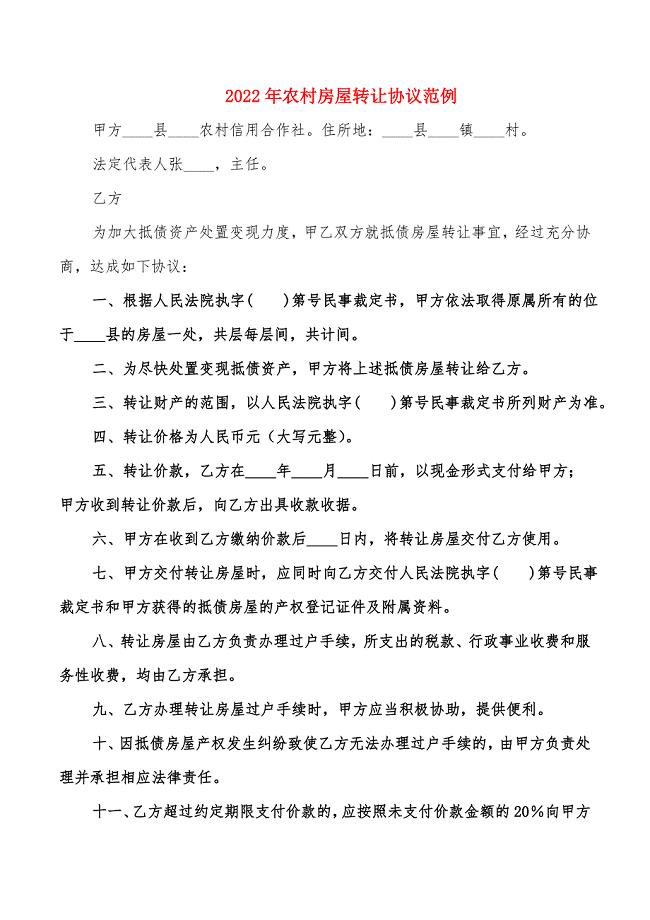

2022年农村房屋转让协议范例

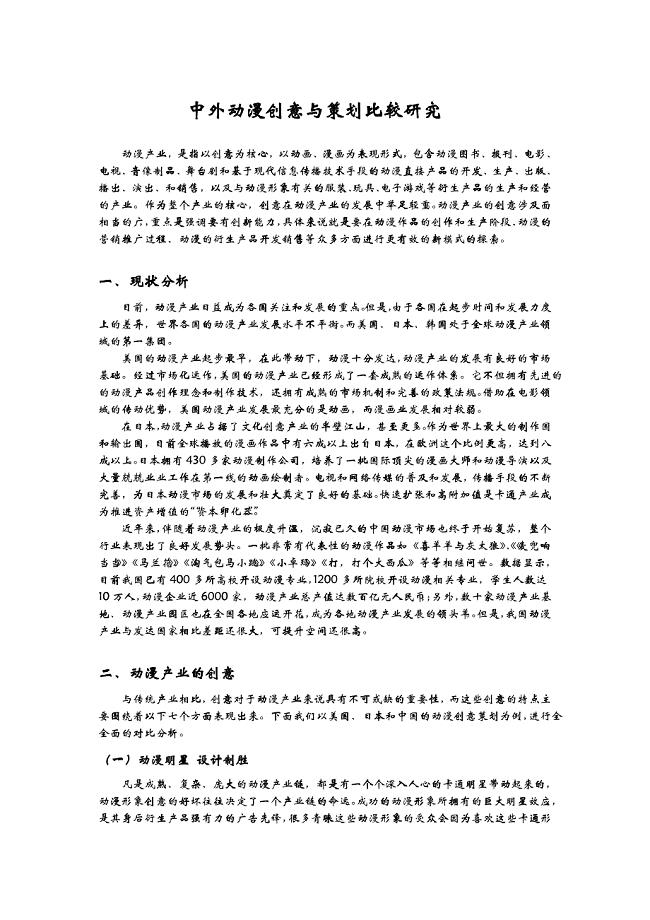

中外动漫创意策划比较研究

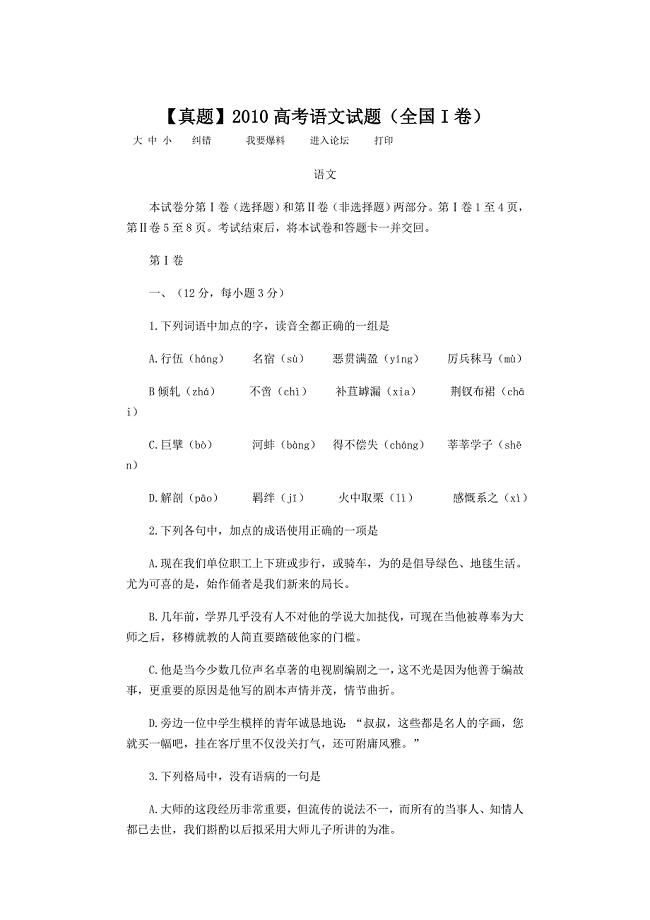

语文高考试题(全国卷)

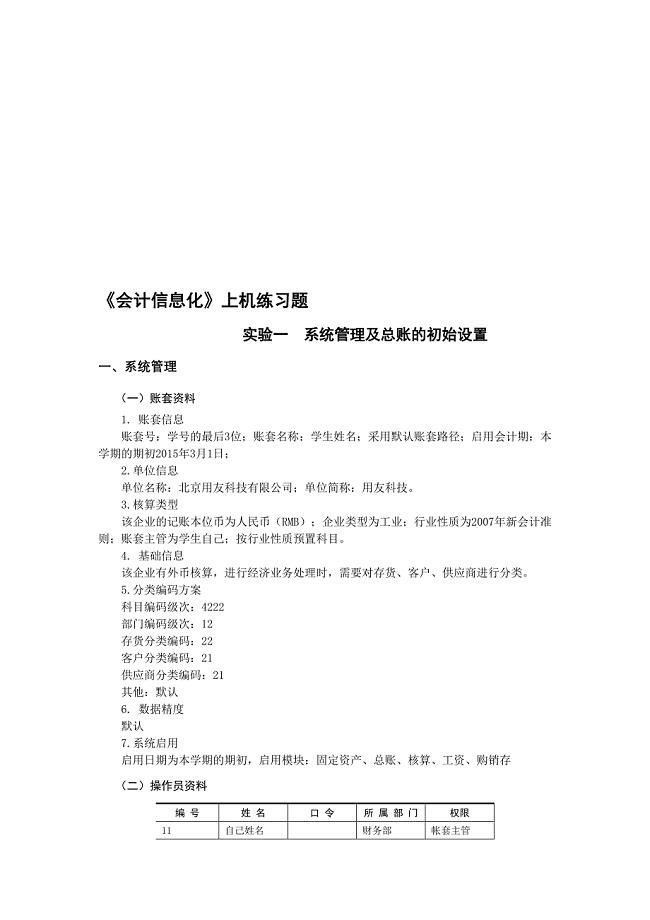

54课时会计信息化实验资料

2021荣光百年继往开来征文素材

word操作题素材及题目

迎国庆争先锋题库

2023年暑期社会实践的活动总结报告(2篇).doc

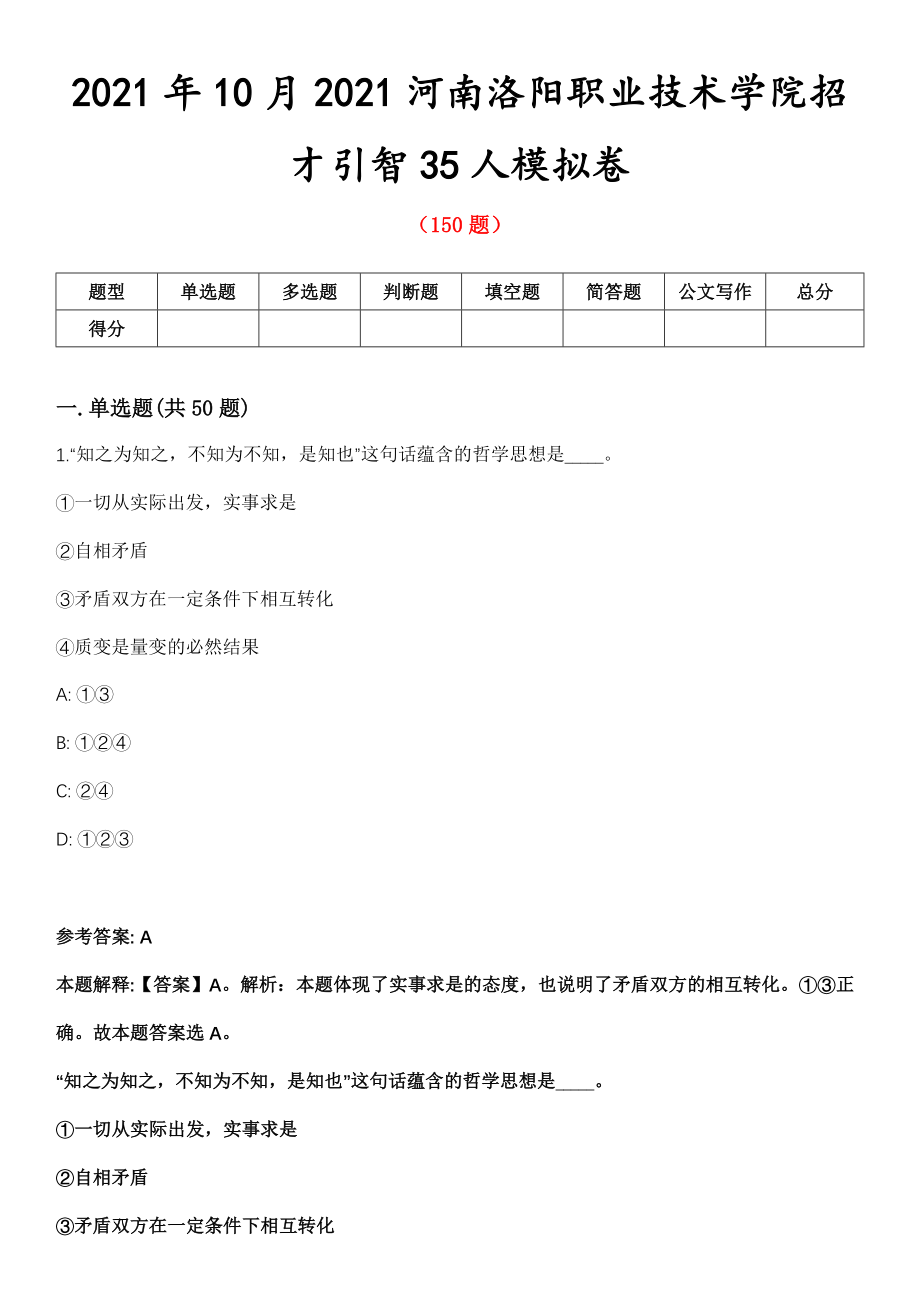

2021年10月2021河南洛阳职业技术学院招才引智35人模拟卷第8期

最新整理冬季火炉取暖安全管理制度x

有偿补课和教师违规收受礼品礼金问题专项整治自查整改情况总结汇报

卫生和人口计生系统开展工程建设领域突出问题专项治理工作方案

公路水运工程“平安工地”建设活动实施方案

毕节天然橡胶项目商业计划书模板

工程公司安全生产责任制

救灾物资筹备库项目可行性研究报告建议书

小学工程监理规划

教师培训学习的总结

实用银行工作心得体会汇编9篇

关于优秀初中作文三篇

最新HR个人年度工作计划三篇

最新HR个人年度工作计划三篇

2023-12-13 12页

2021年小学六年级英语教学总结多篇

2021年小学六年级英语教学总结多篇

2024-01-23 12页

2022员工年度工作总结个人3篇 员工年度总结

2022员工年度工作总结个人3篇 员工年度总结

2023-05-31 3页

小班安全活动玩滑梯教案反思

小班安全活动玩滑梯教案反思

2022-11-11 1页

人教版小学数学三年级下册第六单元年、月、日评估卷B卷

人教版小学数学三年级下册第六单元年、月、日评估卷B卷

2024-02-21 5页

《苏州园林》拓展阅读《园林建筑小品》阅读答案

《苏州园林》拓展阅读《园林建筑小品》阅读答案

2022-12-27 2页

七年级下册期末考试试卷,,,英语

七年级下册期末考试试卷,,,英语

2023-12-23 13页

开学第一天的感受:糟透了的一天

开学第一天的感受:糟透了的一天

2023-03-13 1页

2023年图书室工作计划(八篇).doc

2023年图书室工作计划(八篇).doc

2023-03-04 26页

b联络桥桥台桩基础施工方案

b联络桥桥台桩基础施工方案

2023-09-05 19页