软件设计师上午上半年

26页1、 真题 软件设计师上午 2013 上半年选择题第 1 题: 常用的虚拟存储器由 两级存储器组成。A. 主存-辅存B. 主存-网盘C. Cache-主存D. Cache-硬盘参考答案: A虚拟存储器提为了给用户供更大的随机存取空间而采用的一种存储技术。 它将内 存与外存结合使用, 好像有一个容量极大的内存储器, 工作速度接近于主存, 每 位成本又与辅存相近, 在整机形成多层次存储系统。 所以虚拟存储器有主存和辅 存两级存储器组成。第 2 题:中断向量可提供 。A. I/O 设备的端口地址B .所传送数据的起始地址C.中断服务程序的入口地址D .主程序的断电地址参考答案: C计算机发生中断时各个寄存器和程序计数器所指向的内容,或者其中所存的内 容在发生中断时, 可以将这些向量暂时的存储在另一个地方, 而当执行完别的 程序时,可以从暂存的地方将中断向量取出放入原来的位置, 从而可以执行原来 中断的程序,即中断向量可描述中断服务程序的入口地址。第 3 题: 为了便于实现多级中断嵌套,使用 来保护断电和现场最有效。A. ROMB. 中断向量表C. 通用寄存器D. 堆栈参考答案: D多重中断时,每

2、次中断出现的断点都必须保存起来。 中断系统对断点的保存都是 在中断周期内由中断隐指令实现的,对用户是透明的。断点可以保存在堆栈中,由于堆栈先进后出的特点, 依次将程序的断点压入堆栈中。 出栈时, 按相反顺序 便可准确返回到程序间断处。第 4 题:DMA工作方式下,在间建立了直接的数据通路。A. CPU与外设B. CPU与主存C. 主存与外没D. 外设与外设参考答案: C在DMA模式下,CPL只须向DMA空制器下达指令,让DMA空制器来处理数的传送, 数据传送完毕再把信息反馈给 CPU,这样就很大程度上减轻了 CPU资源占有率。 DMA青求仅仅使CPU暂停一下,不需要对断点和现场的处理,并且是由 DMA空制 外没与主存之间的数据传送,无须CPU勺干预,因此DMAT作方式下,在主存与 外设之间建立了直接的数据通路。地址编号从80000H到BFFFFH且按字节编址的内存容量为 KB若用16KX 4bit的存储器芯片构成该内存,共需 片。第 5 题:A. 128B. 256C. 512D. 1024参考答案: B第 6 题:A. 8B. 16C. 32D. 64参考答案: C从80000H到B

3、FFFFH有 BFFFFH-80000H+个地址单元,即 40000H个地址单元。 若按字节编址,有218个字节,即256 KB若用16KX 4bit的存储芯片,需要 (256KX 2X4bit)/(16K X 4bit)=32 片芯片。第 7 题:利用报文摘要算法生成报文摘要的目的是 A. 验证通信对方的身份,防止假冒B. 对传输数据进行加密,防止数据被窃听C. 防止发送方否认发送过数据D. 防止发送的报文被篡改参考答案: D报文摘要是用来保证数据完整性的。 传输的数据一旦被修改那么计算出的摘要就 不同,只要对比两次摘要就可确定数据是否被修改过。 因此其目的是为了防止发 送的报文被篡改。第 8 题:防火墙通常分为内外网和 DMZ三个区域,按照受保护程度,从高到低正确的排 列次序为 。A. 内网、外网和 DMZB. 外网、内网和 DMZC. DMZ内网和外网D. 内网、DMZ和外网参考答案: DDMZ是为了解决安装防火墙后外部网络不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区, 这个缓冲区位于企业内部网络和外 部网络之间的小网络区域内。所以按照受保护程度从高

4、低就显而易见了。第 9 题: 今年来,在我国出现的各种病毒中, 病毒通过木马形式感染智能手机。A. 快乐时光B. 熊猫烧香C. X 卧底D. CIH参考答案: C“欢乐时光”是一个VB源程序病毒,专门感染.htm、.html、.vbs、.asp和.htt 文件。它作为电子邮件的附件, 并利用 Outlook Express 的性能缺陷把自己传播 出去,利用一个被人们所知的 Microsoft Outlook Express 的安全漏洞,可以在 你没有运行任何附件时就运行自己。 还利用 Outlook Express 的信纸功能, 使自 己复制在信纸的 Html 模板上,以便传播。 熊猫烧香其实是一种蠕虫病毒的 变种,而且是经过多次变种而来的, 由于中毒电脑的可执行文件会出现 “熊猫烧 香”图案,所以也被称为“熊猫烧香”病毒。但原病毒只会对EXE图标进行替换, 并不会对系统本身进行破坏。X 卧底软件是一种安装在手机里的监控软件,在手机里安装了这种软件, 该手机的所有短信, 通话记录都将自动上传到后台服 务器,安装者在登录后台便可看见目标手机所收发的信息及通话内容,因此X卧底病毒通过木马形

《软件设计师上午上半年》由会员工****分享,可在线阅读,更多相关《软件设计师上午上半年》请在金锄头文库上搜索。

英语语法教案

某机场扩建工程综合布线系统设计方案_secret

衢州导热散热材料研发项目商业计划书

文明礼仪小结

吉林大学21秋《控制工程基础》在线作业二满分答案2

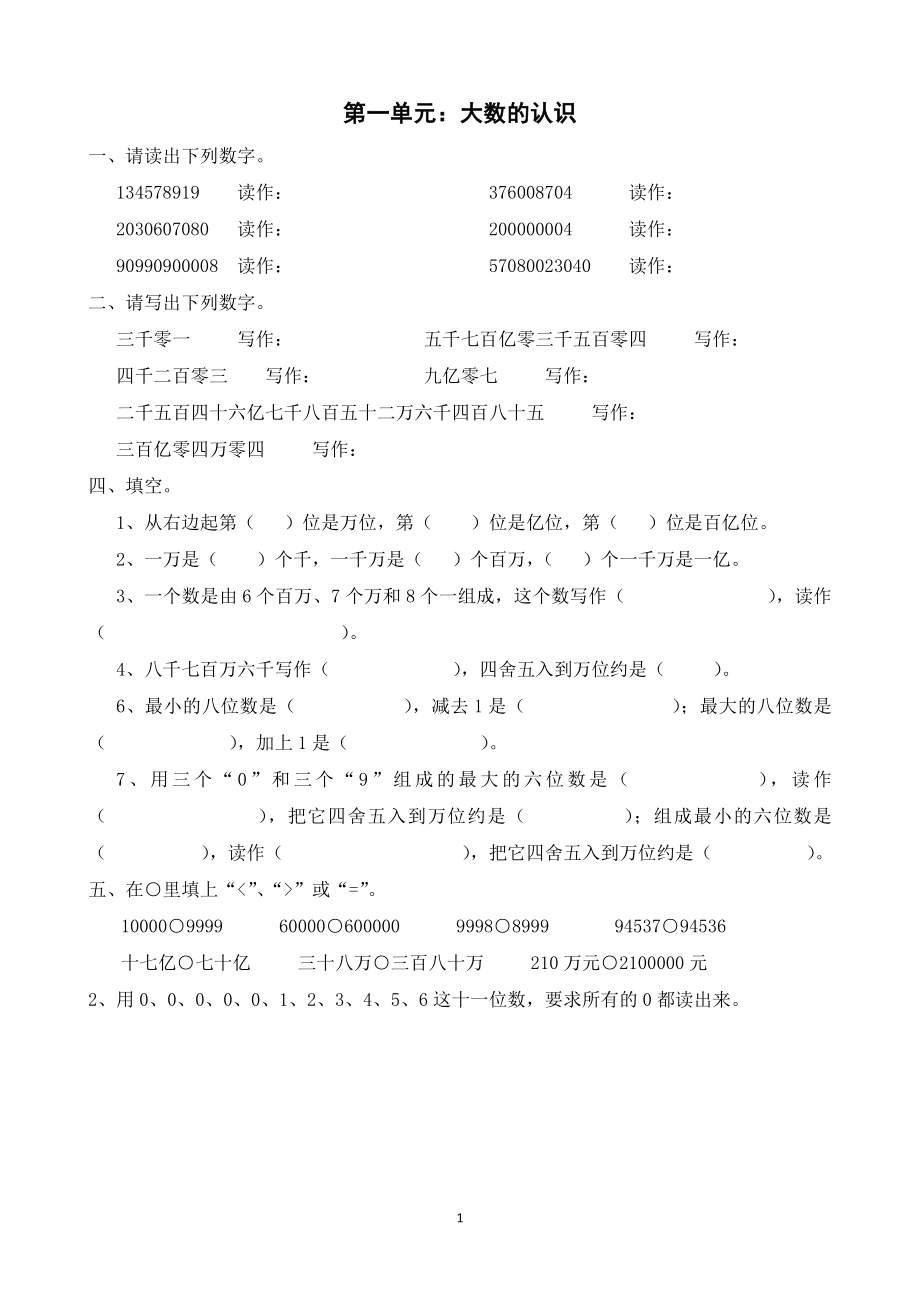

人教版四年级数学上册单元测试卷带答案

手术室护理个人工作总结

重点技术支持岗位工作职责

2023年医生工作计划模板(四篇).doc

环保服装大赛策划书

二年级期中复习资料(一)

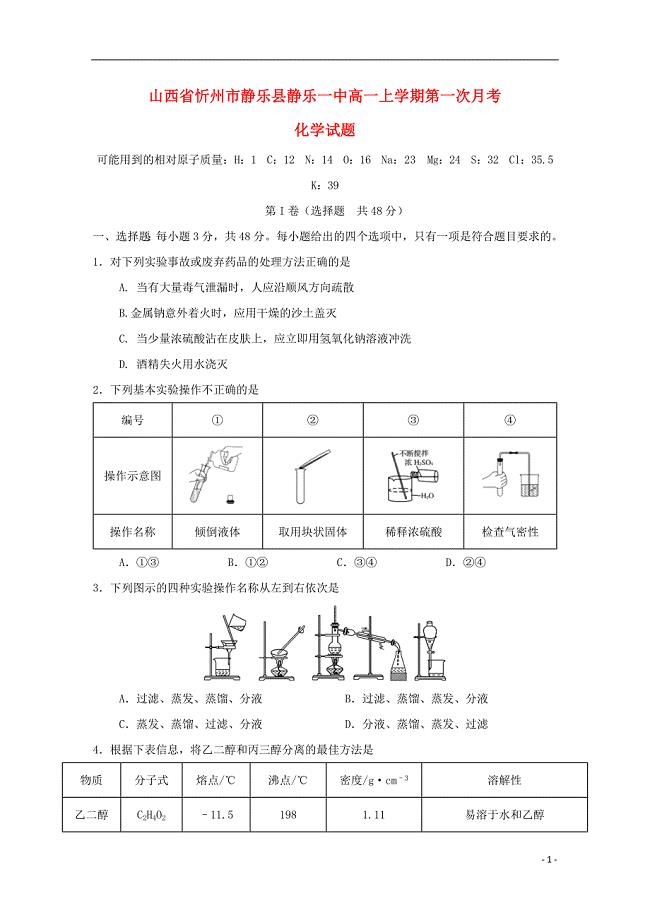

山西省忻州市静乐县静乐一中2019_2020学年高一化学上学期第一次月考试题

合同范本之网签购房合同号

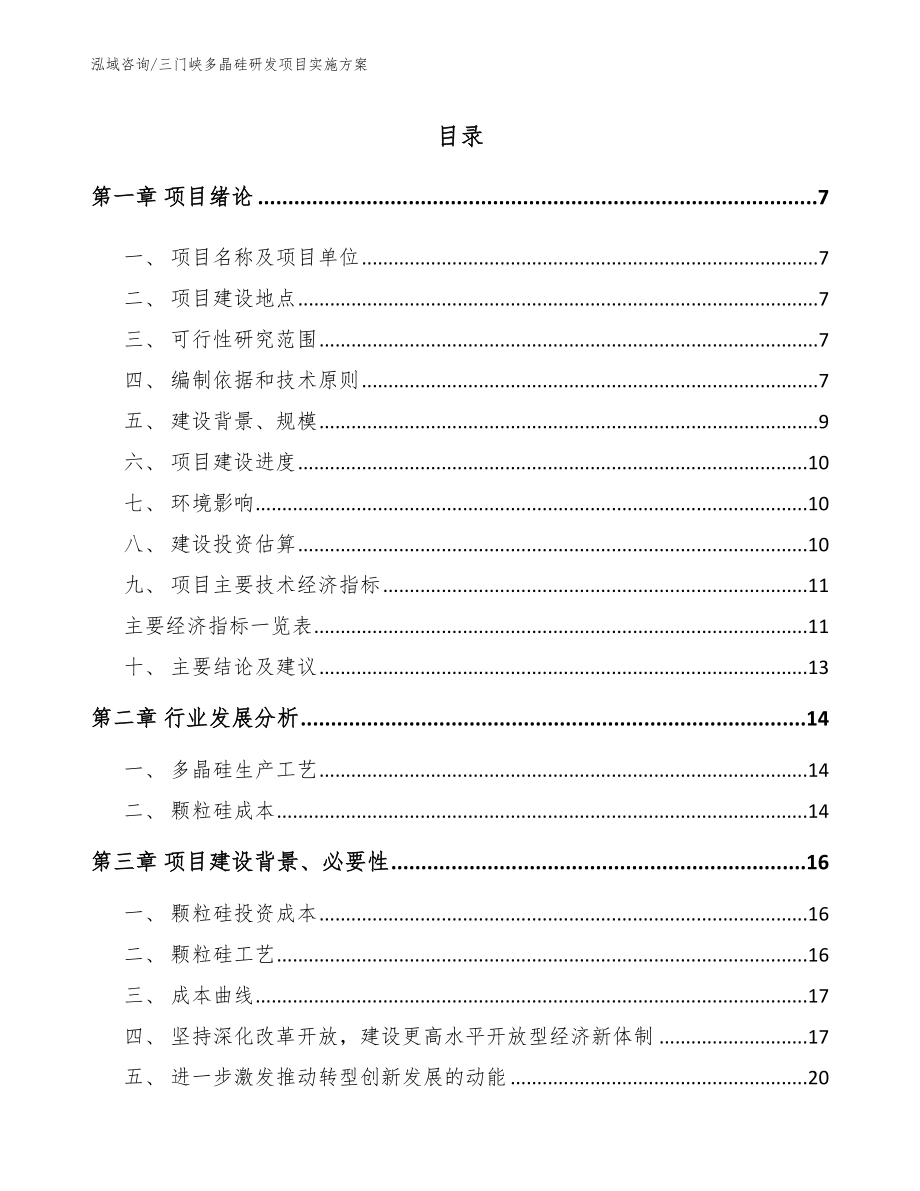

三门峡多晶硅研发项目实施方案_模板参考

经典的中介房屋租赁合同

信息技术研修日志多篇

![中交企字[XXXX]38号交通行业质量管理小组活动先进的通](https://union.152files.goldhoe.com/2023-7/6/e1fa472a-f7e6-484c-8a5f-837c7ea66c1c/pic1.jpg)

中交企字[XXXX]38号交通行业质量管理小组活动先进的通

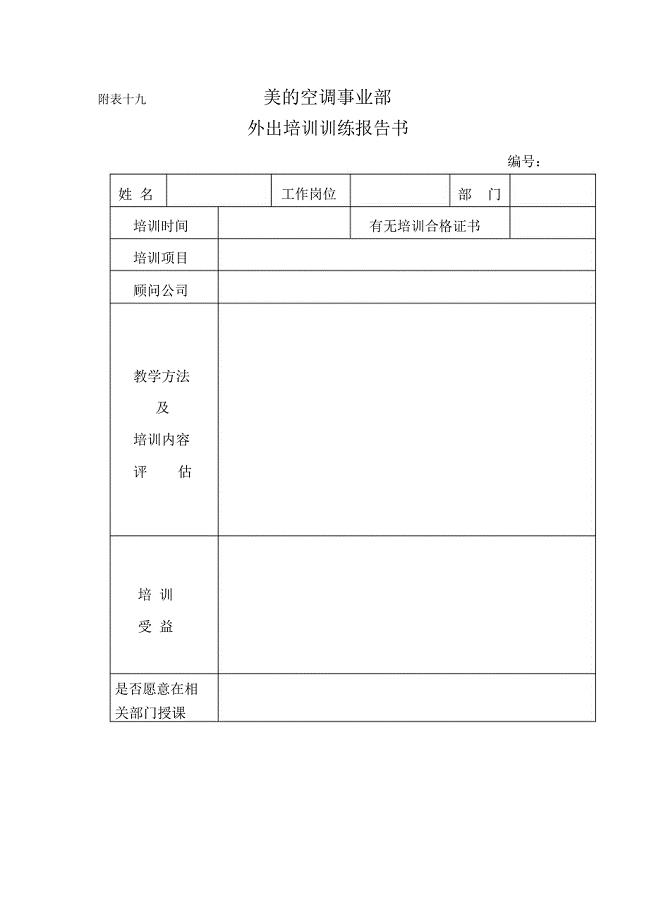

外出培训训练报告书

保险公司前台个人工作总结范文2

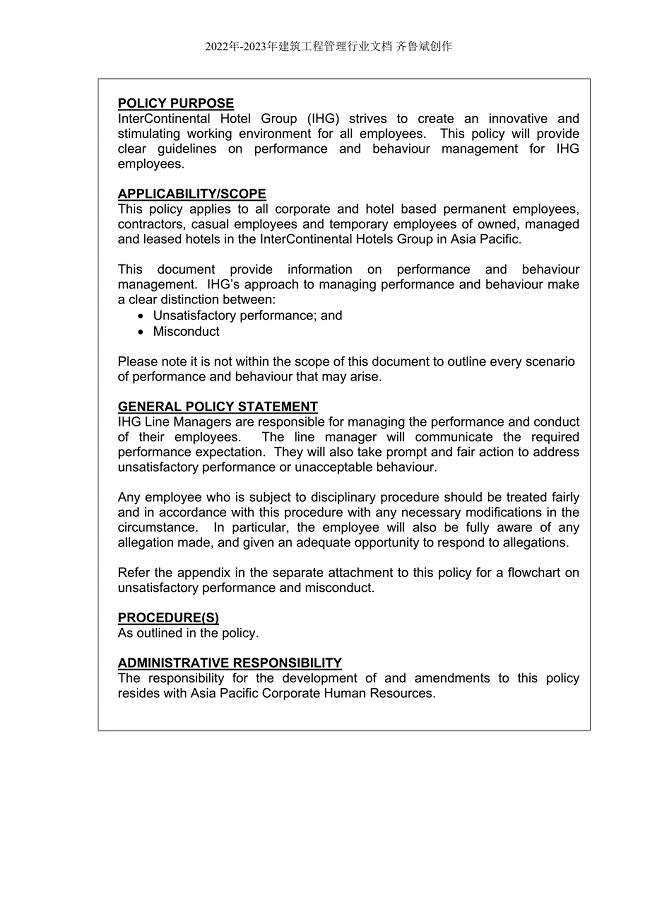

洲际酒店行为规范

股票指标公式通达信主力主力能量减仓要点

股票指标公式通达信主力主力能量减仓要点

2023-02-05 2页

课改活动记录表

课改活动记录表

2023-10-23 18页

消防工程招投标书

消防工程招投标书

2023-06-06 161页

嘉定区高三年级第一次质量调研数学试卷理

嘉定区高三年级第一次质量调研数学试卷理

2022-11-15 8页

2020浙江省江山实验中学高一英语必修一训练案:unit 2 单元测试题2含答案

2020浙江省江山实验中学高一英语必修一训练案:unit 2 单元测试题2含答案

2023-02-14 12页

中班上期语言教案20篇

中班上期语言教案20篇

2023-08-06 61页

100个外汇交易常见问题解答要点

100个外汇交易常见问题解答要点

2023-08-18 14页

立体几何的综合1

立体几何的综合1

2022-11-21 9页

物业报修管理流程1

物业报修管理流程1

2023-03-24 14页

建设工程施工合同GF

建设工程施工合同GF

2023-05-02 34页