东北大学22春《计算机网络》综合作业一答案参考100

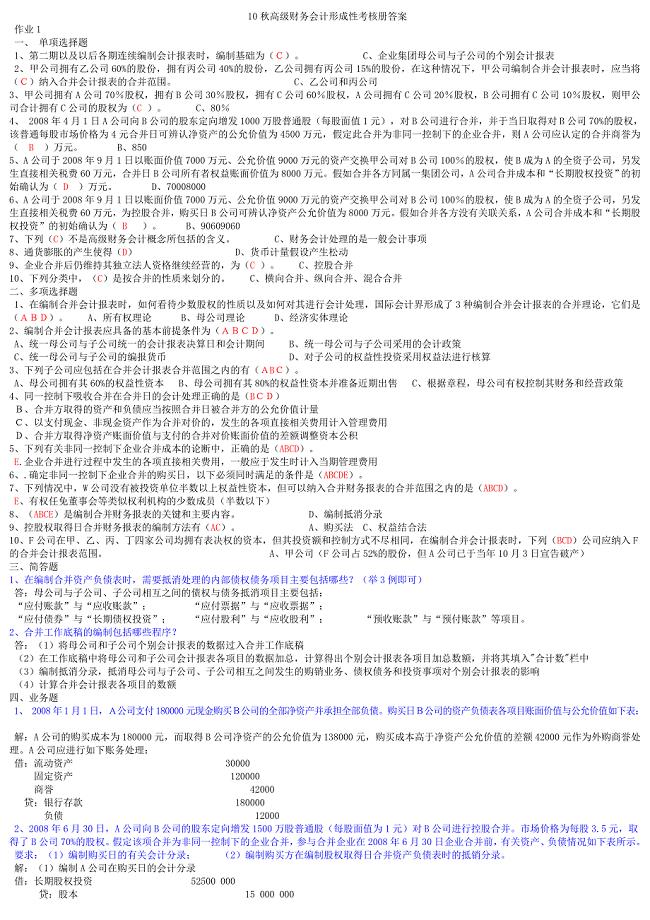

13页1、东北大学22春计算机网络综合作业一答案参考1. 目前在防火墙上提供了几种认证方法,其中防火墙设定可以访问内部网络资源的用户访问权限是( )。A.客户认证B.回话认证C.用户认证D.都不是参考答案:C2. 两端用户传输文件,应属于下列OSI的哪一层处理?( )A.物理层B.数据链路层C.传输层D.应用层参考答案:D3. 信息安全从总体上可以分成5个层次,( )是信息安全中研究的关键点。A.密码技术B.安全协议C.网络安全D.系统安全参考答案:A4. 网络协议主要由三个要素组成,其中( )是事件实现顺序的详细说明。A.语法B.语义C.同步D.词义参考答案:C5. 双绞线是目前带宽最宽、信号转输衰减最小、抗干扰能力最强的一类传输介质。( )A.正确B.错误参考答案:B6. 在HDLC中,帧被分为信息帧、管理帧和无编号帧三种类型。( )A.错误B.正确参考答案:B7. Windows NT操作系统中主域模型至少有两个主域。( )A.错误B.正确参考答案:B8. Web页面通常利用超文本方式进行组织,这些相互链接的页面必须放置在用户主机上。( )A.错误B.正确参考答案:A9. ( )可以将分散

2、在不同地理位置的多个局域网连接起来A.中继器B.集线器C.路由器D.网桥参考答案:D10. 数据压缩的实现与OSI中密切相关的层次是( )。A.物理层B.数据链路层C.运输层D.表示层参考答案:D11. 网桥是一种存储转发设备,用来连接类型相似的局域网。( )A.正确B.错误参考答案:A12. 以下哪一项不是入侵检测系统利用的信息?( )A.系统和网络日志文件B.目录和文件中的不期望的改变C.数据包头信息D.程序执行中的不期望行为参考答案:C13. 地址为160.128.1.1属于( )地址。A.A类B.B类C.C类D.D类参考答案:B14. 报文的内容不按顺序到达目的结点的是( )方式。A.电路交换B.报文交换C.虚电路交换D.数据报交换参考答案:D15. 以下关于宏病毒说法正确的是( )。A.宏病毒主要感染可执行文件B.宏病毒仅向办公自动化程序编制的文档进行传染C.宏病毒主要感染软盘、硬盘的引导扇区或主引导扇区D.CIH病毒属于宏病毒参考答案:B16. ( )就是通过各种途径对所要攻击的目标进行多方面的了解(包括任何可得到的蛛丝马迹,但要确保信息的准确),确定攻击的时间和地点。A.

3、扫描B.入侵C.踩点D.监听参考答案:C17. PGP加密技术是一个基于( )体系的邮件加密软件。A.RSA公钥加密B.DES对称密钥C.MD5数字签名D.MD5加密参考答案:A18. 目前以太网的最高速率为10000Mps。( )A.错误B.正确参考答案:A19. RIP协议是( )。A.基于链路状态数据库的外部网关协议B.基于链路状态数据库的内部网关协议C.基于距离向量的外部网关协议D.基于距离向量的内部网关协议参考答案:D20. 由于Windows 2000 Server采用了活动目录服务,因此Windows 2000网络中所有的域控制器之间的关系是平等的。( )A.正确B.错误参考答案:A21. 一个24口的集线器(HUB)的冲突域和广播域个数分别是( )。A.24,1B.24,24C.1,1D.1,24参考答案:C22. 在各种网络拓扑结构中,( )的可靠性是最高的。A.分布式B.分散式C.集中式D.星型与格状网的混合参考答案:A23. 光纤到大楼指的是( )。A.FTTOB.FTTBC.FTTZD.FTTF参考答案:B24. 所有以太网交换机端口既支持10BASE-T标准,

《东北大学22春《计算机网络》综合作业一答案参考100》由会员cl****1分享,可在线阅读,更多相关《东北大学22春《计算机网络》综合作业一答案参考100》请在金锄头文库上搜索。

东北大学21秋《电气安全》复习考核试题库答案参考套卷99

东北大学21秋《电气安全》复习考核试题库答案参考套卷99

2023-09-05 14页

工商企业经营管理试题(A、B)试卷及答案

工商企业经营管理试题(A、B)试卷及答案

2023-01-14 11页

福建师范大学21秋《进化生物学》在线作业二满分答案62

福建师范大学21秋《进化生物学》在线作业二满分答案62

2024-02-17 14页

2023年陕西省渭南市富平县流曲镇东川村社区工作人员考试模拟试题及答案

2023年陕西省渭南市富平县流曲镇东川村社区工作人员考试模拟试题及答案

2023-04-21 80页

八年级物理下册期中考试知识点汇总

八年级物理下册期中考试知识点汇总

2023-06-02 3页

中国人民大学交叉科学研究院实习生招考聘用押题卷(第7版)

中国人民大学交叉科学研究院实习生招考聘用押题卷(第7版)

2022-10-31 61页

大学《无机化学》第四版-上册习题答案

大学《无机化学》第四版-上册习题答案

2022-11-20 82页

2022工程硕士考试(全能考点剖析)名师点拨卷含答案附答案89

2022工程硕士考试(全能考点剖析)名师点拨卷含答案附答案89

2022-09-26 8页

国家开放大学电大《微积分初步》期末试题题库及答案

国家开放大学电大《微积分初步》期末试题题库及答案

2022-12-30 4页

中国石油大学(北京)网络与继续教育学院招考聘用模拟卷3

中国石油大学(北京)网络与继续教育学院招考聘用模拟卷3

2022-09-30 61页