《篇计算机安全》

22页1、中央播送电视中央播送电视中央播送电视中央播送电视大学出版社大学出版社大学出版社大学出版社计算机文化根底精选课件第7篇计算机平安 本篇主要内容本篇主要内容本篇主要内容本篇主要内容计算机安全基本知识计算机安全基本知识网络安全基本知识网络安全基本知识计算机系统安全防护计算机系统安全防护精选课件第第第第1 1 1 1章章章章 计算机平安根本知识计算机平安根本知识计算机平安根本知识计算机平安根本知识 1.1 1.1 1.1 1.1 信息平安概述信息平安概述信息平安概述信息平安概述 1.1.11.1.11.1.11.1.1信息平安的定义信息平安的定义信息平安的定义信息平安的定义 1.1.2.1.1.2.1.1.2.1.1.2.网络信息系统不平安的因素网络信息系统不平安的因素网络信息系统不平安的因素网络信息系统不平安的因素 信息在采集、传递、存储和应用等过程中的完整性、机密性、信息在采集、传递、存储和应用等过程中的完整性、机密性、可用性、可控性和不可否认性。可用性、可控性和不可否认性。物理因素物理因素网络因素网络因素系统因素系统因素应用因素应用因素自然灾害、人为破坏、设备自然损坏等造成网自然灾害、人

2、为破坏、设备自然损坏等造成网络的中断、系统破坏、数据丧失等络的中断、系统破坏、数据丧失等网络自身存在的平安缺陷:网络协议、效劳机制网络自身存在的平安缺陷:网络协议、效劳机制 软件程序的复杂性、编程的多样性及程序本身软件程序的复杂性、编程的多样性及程序本身平安的局限性,使信息系统软件中存在漏洞平安的局限性,使信息系统软件中存在漏洞信息系统使用过程中不正确的操作或人为破坏信息系统使用过程中不正确的操作或人为破坏精选课件1.1.3 1.1.3 1.1.3 1.1.3 信息平安需求信息平安需求信息平安需求信息平安需求 1.保密性保密性2.完整性完整性3.可用性可用性4.授权授权5.抗抵赖抗抵赖 防止非授权用户访问、复制数据信息防止非授权用户访问、复制数据信息防止非授权用户访问、复制数据信息防止非授权用户访问、复制数据信息通过加密等技术实现通过加密等技术实现通过加密等技术实现通过加密等技术实现信息不被非法修改、删除、插入虚假信息信息不被非法修改、删除、插入虚假信息信息不被非法修改、删除、插入虚假信息信息不被非法修改、删除、插入虚假信息 采用加密函数和散列函数保证数据的完整性采用加密函数和散列函数

3、保证数据的完整性采用加密函数和散列函数保证数据的完整性采用加密函数和散列函数保证数据的完整性合法用户不受干扰地使用各种资源,合法用户不受干扰地使用各种资源,合法用户不受干扰地使用各种资源,合法用户不受干扰地使用各种资源,攻击发生后能及时正确恢复攻击发生后能及时正确恢复攻击发生后能及时正确恢复攻击发生后能及时正确恢复通过加强系统管理和设计来提高可用性通过加强系统管理和设计来提高可用性通过加强系统管理和设计来提高可用性通过加强系统管理和设计来提高可用性决定哪个用户可以访问特定的数据资源决定哪个用户可以访问特定的数据资源决定哪个用户可以访问特定的数据资源决定哪个用户可以访问特定的数据资源 通过认证实体认证和数据源认证实现授权通过认证实体认证和数据源认证实现授权通过认证实体认证和数据源认证实现授权通过认证实体认证和数据源认证实现授权通信者不能在通信过程完成后否认对该过程的参与通信者不能在通信过程完成后否认对该过程的参与通信者不能在通信过程完成后否认对该过程的参与通信者不能在通信过程完成后否认对该过程的参与精选课件1.1.4 1.1.4 1.1.4 1.1.4 信息平安效劳信息平安效劳信息平安效

4、劳信息平安效劳 1.保密性效劳:保密性效劳:系统只对被授权的用户提供信息效劳系统只对被授权的用户提供信息效劳2.完整性效劳:系统只允许被授权的用户修改信息完整性效劳:系统只允许被授权的用户修改信息3.可用性效劳:可用性效劳:系统及时向所有用户提供各自应得信息资源系统及时向所有用户提供各自应得信息资源4.可审查性效劳:可审查性效劳:系统内所发生与平安有关的动作有详细记录可查系统内所发生与平安有关的动作有详细记录可查 精选课件1.1.5 1.1.5 1.1.5 1.1.5 信息平安标准信息平安标准信息平安标准信息平安标准可信计算机系统评估标准:可信计算机系统评估标准:1.基于系统平安的制定基于系统平安的制定2.系统使用状态的可审计性系统使用状态的可审计性3.对平安策略的准确解释对平安策略的准确解释4.实施的可靠性要求实施的可靠性要求精选课件1.2 1.2 计算机平安计算机平安 1.1.1.1.计算机硬件平安:硬件设备、安装和配置的平安计算机硬件平安:硬件设备、安装和配置的平安计算机硬件平安:硬件设备、安装和配置的平安计算机硬件平安:硬件设备、安装和配置的平安2.2.2.2.软件平安:系统软

5、件、应用软件和开发工具不被软件平安:系统软件、应用软件和开发工具不被软件平安:系统软件、应用软件和开发工具不被软件平安:系统软件、应用软件和开发工具不被 非法修改、复制和感染病毒非法修改、复制和感染病毒非法修改、复制和感染病毒非法修改、复制和感染病毒3.3.3.3.数据平安性:保护数据不被非法访问、完整性、数据平安性:保护数据不被非法访问、完整性、数据平安性:保护数据不被非法访问、完整性、数据平安性:保护数据不被非法访问、完整性、保密性保密性保密性保密性4.4.4.4.计算机运行平安性:遇到突发事件的平安处理计算机运行平安性:遇到突发事件的平安处理计算机运行平安性:遇到突发事件的平安处理计算机运行平安性:遇到突发事件的平安处理 停电停电停电停电精选课件1.3 1.3 计算机病毒根底知识计算机病毒根底知识1.3.1 1.3.1 1.3.1 1.3.1 计算机病毒的概念计算机病毒的概念计算机病毒的概念计算机病毒的概念人为的,隐藏在计算机系统中,利用系人为的,隐藏在计算机系统中,利用系统资源繁殖生存,通过数据共享途径传统资源繁殖生存,通过数据共享途径传染,影响计算机系统正常运行的特殊程染,影

《《篇计算机安全》》由会员资****亨分享,可在线阅读,更多相关《《篇计算机安全》》请在金锄头文库上搜索。

输油设备计算机辅助仿真系统

数显式顶板离层仪B

树立科学发展观(1)

数电组合逻辑电路应用举例、竞争冒险

数电实验0GOS6051型二踪示波器实验一常用电子仪器的使用练习

数电84第五版—康华光

数码裂隙灯图像系统操作

数理统计12主成分分析

数控系统的备份与还原训练

数控技术及应用清华版7数控机床进给伺服系统的控制原理

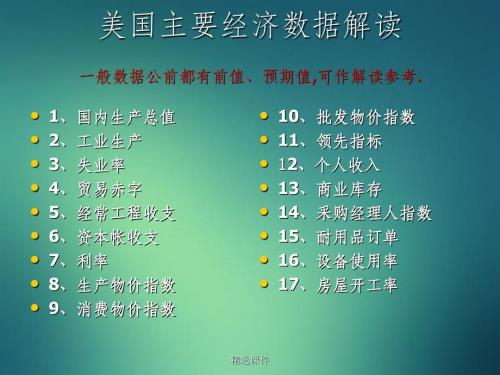

数据解读PPT(BNU金融协会)

数控技术及应用清华版8数控机床的精度

数控机床故障诊断 (2)

数据质量评估与控制体系-刘思琦组

数控技术及应用清华版17数控机床进给伺服系统的控制原理

数控技术2011-2-数控系统

数控加工工艺与设备》电子教案

数控加工的程序编制车床

数据通信与计算机网络第二版》电子教案西南

数据资料的收集方法

输油设备计算机辅助仿真系统

输油设备计算机辅助仿真系统

2024-05-14 5页

数显式顶板离层仪B

数显式顶板离层仪B

2024-05-14 6页

树立科学发展观(1)

树立科学发展观(1)

2024-05-14 40页

数电组合逻辑电路应用举例、竞争冒险

数电组合逻辑电路应用举例、竞争冒险

2024-05-14 38页

数电实验0GOS6051型二踪示波器实验一常用电子仪器的使用练习

数电实验0GOS6051型二踪示波器实验一常用电子仪器的使用练习

2024-05-14 15页

数电84第五版—康华光

数电84第五版—康华光

2024-05-14 22页

数码裂隙灯图像系统操作

数码裂隙灯图像系统操作

2024-05-14 31页

数理统计12主成分分析

数理统计12主成分分析

2024-05-14 42页

数控系统的备份与还原训练

数控系统的备份与还原训练

2024-05-14 23页

数控技术及应用清华版7数控机床进给伺服系统的控制原理

数控技术及应用清华版7数控机床进给伺服系统的控制原理

2024-05-14 25页