网络攻击与安全防御的分析论文

19页1、本科毕业设计(论文)题 目: 网络攻击与安全防御的分析学生姓名:学号:系(部)数学与计算机系专业:计算机科学与技术入学时间:201年月导师姓名:职称/学位:导师所在单位:网络攻击与安全防御的分析摘要随着计算机网络技术的飞速发展,计算机网络已涉及到国家、军事、金融、科技、教育等各个领域 成为社会发展的重要保证.因此需要一些新的技术和解决方案来防御网络安全威胁,具有主动防护功能 的网络攻击转移防护系统就是其中的一种。对网络攻击转移防护系统的主动防御功能进行了探讨,并论 述了将其用于网络安全防护的优缺点.在全面分析常见的网络攻击手段及对策的基础上,结合可适应网络 安全理论提出了一种有效的攻击防御系统,网络攻击效果评估技术研究等.通过对网络安全脆弱性的分 析,研究了网络攻击的方式和过程,分析了网络安全防御的特点、策略和过程.关键词:网络攻击;网络安全;防御analysis of network attack and network defenseAbstractIn the information age, network has become important and indispensa

2、ble for social。 in network development and its extensive use, the problems of network security are increasingly serious, of which network attack becomes a threat to net-work security that can not be ignored. This paper has analyzed methods and characteristics of the network attack and put forward some defense strategies of strengthening network security.Key words:network security;network attack;defense目录前 言 5第一章网络攻击概述 51。1 网络攻击概述 51.1。1 网络攻击 51。1。2 网络攻击的步骤 61。2网络防御技术的概述 61.2.1 网络安全的特性 61。2。2 网络安

3、全的分析 71。2.3 网络安全技术手段 8第二章网络攻击的主流技术 92.1 电子欺骗 92.2 程序攻击11第三章网络安全的防御技术分析 133。1 网络安全防御的过程分析 133.2数据加密技术 143.3防火墙技术 143.4入侵检测 15结束语 17参考文献 18网络攻击与安全防御的分析前言随着计算机网络技术的飞速发展,计算机网络已涉及到国家、军事、金融、科技、教 育等各个领域,成为社会发展的重要保证。但是网络的开放性和共享性,使网络受到外来 的攻击,这样给网络造成的严重攻击会使正常的数据被窃取,服务器不能正常提供服务等 等,人们采取一些有效的措施和手段来防止网络遭受破坏,例如防火墙和一些网络技术手 段等,传统的信息安全技术,主要是在阻挡攻击(防火墙)或及时侦测攻击。一旦攻击者绕 过防火墙随意访问内部服务器时,防火墙就无法提供进一步的防护。及时侦测攻击只有在 攻击开始时才会提供信息,但这却无法为你争取足够的时间以保护所有易被攻击的系统 . 无法判断出新的攻击是否成功,或被攻系统是否成为跳板。所以一个成功的防御措施,应 是既可以拖延攻击者,又能为防御者提供足够的信息来了解敌人

4、,避免攻击造成的损失。 灵活的使用网络攻击转移防护技术,就可以达到上述目标。设计好的牢笼系统中 ,拖延并 控制住攻击者,进而保护真正的服务器并研究黑客为防御者提供攻击者手法和动机的相关 信息。第一章网络攻击概述1.1网络攻击概述1。1。1 网络攻击网络攻击也称为网络入侵,网络攻击带来的危害就像一颗核武器爆炸带来的伤害,企 图危及到网络资源的安全性和完整性的行为,破坏系统的安全措施以达到非法访问信息 , 改变系统的行为和破坏系统的可用性的目的。网络攻击主要是通过信息收集、分析、整理后发现目标系统漏洞与弱点 ,有针对性地 对目标系统(服务器、网络设备与安全设备)进行资源入侵与破坏,机密信息窃取、监视与 控制的活动.主要有以下几点:(1)外部渗透是指未被授权使用计算机又未被使用数据或程序资源的透.(2)内部渗透是指虽被授权使用计算机但未被使用数据或程序资源的渗透.(3)不法使用是指利用授权使用计算机数据和程序资源合法用户身份的渗透。网络攻击策 略与攻击过程:攻击者的攻击策略可以概括信息收集、分析系统的安全弱点、模拟攻击、 实施攻击、改变日志、清除痕迹等,信息收集目的在于获悉目标系统提供的网络

《网络攻击与安全防御的分析论文》由会员s9****2分享,可在线阅读,更多相关《网络攻击与安全防御的分析论文》请在金锄头文库上搜索。

2022年低碳环保演讲稿九篇

竞聘办公室主任演讲稿5篇

有关五四青年节演讲稿模板集合7篇

新能源汽车动力电池综合利用项目可行性研究报告写作模板

校企合作的工作总结

邵武市关于成立绿色低碳消费公司分析报告【模板】

2020读养花有感400字五篇

售后服务个人总结(2篇).doc

中标文通文件中心管理系统

保洁员个人年终工作总结模板(2篇).doc

企业文化员工培训心得

专家解读怎么去做银行面试自我介绍

小学生文明礼仪演讲稿(3)

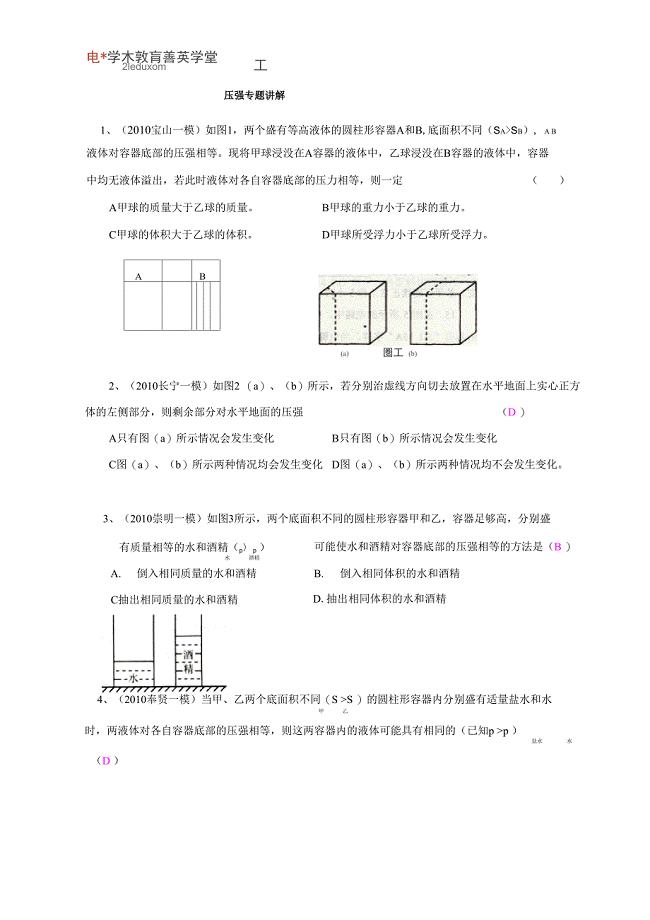

寒假复习专题

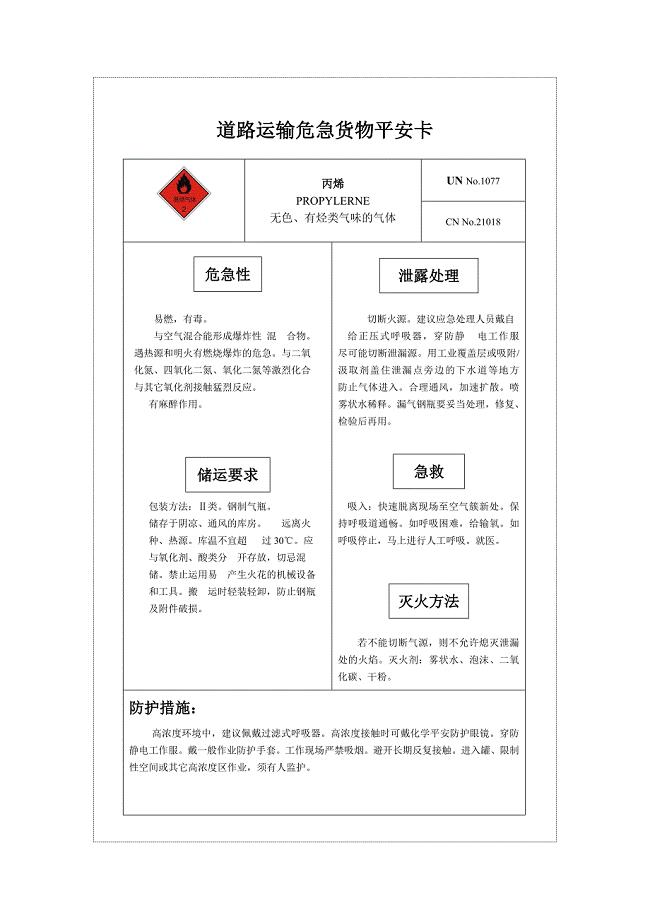

道路运输危险货物安全卡

六年级数学上册方程9教案苏教版

婚庆公司合作协议

中专语文试题

(精选)学期教学工作总结范文锦集5篇

大连理工大学21春《热质交换与设备》在线作业三满分答案11

产品试制拉伸、弯曲、冲击试样图

产品试制拉伸、弯曲、冲击试样图

2023-01-19 3页

企业劳动用工制度流程

企业劳动用工制度流程

2023-10-20 8页

中职中专建筑专业论文

中职中专建筑专业论文

2023-06-29 3页

研发岗位职责

研发岗位职责

2024-01-13 12页

尾矿库检查表

尾矿库检查表

2023-05-18 11页

科学之旅机械运动专题复习

科学之旅机械运动专题复习

2023-09-22 6页

施工安全检查和检验的控制

施工安全检查和检验的控制

2024-01-29 2页

不能留种的作物都是转基因的吗

不能留种的作物都是转基因的吗

2023-03-07 6页

氨氮的测定及注意事项

氨氮的测定及注意事项

2023-09-03 4页

混凝土工程质量检验标准

混凝土工程质量检验标准

2022-11-23 3页