HTTP Flood 攻击与防御

4页1、HTTP Flood 攻击与防御DDoS 简介DDoS (Distributed Denial of Service,分布式拒绝服务)攻击借助于大 量客户端肉鸡,对目标发送海量请求数据包,造成目标服务器无法提供正常服务, 是目前最强大的攻击方式之一。传统的DDoS攻击如SYN Flood、UDP Flood通过向目标服务器发送数Gb甚 至数十Gb的无用数据包堵塞目标服务器网络带宽,达到攻击目的,百度云加速 通过购买海量的网络带宽及部署强劲的清洗设备很好的应对了此类攻击。HTTP Flood 攻击HTTP Flood在国内又被称为CC (Challenge Collapsar)攻击,是针对Web 服务在OSI协议第七层协议发起的攻击,攻击者极力模仿正常用户的网页请求行 为,发起方便、过滤困难,极其容易造成目标服务器资源耗尽无法提供服务。按 照攻击方式、目的的不同又可以简单划分为三类:第一类以力取胜。通过控制大量的客户端肉鸡或者代理服务器,向目标Web 服务器发送海量页面请求,让目标服务器忙于响应恶意的攻击请求,耗尽CPU 等资源,无法对正常用户进行服务。且攻击者为了极力伪造成正常的用户,

2、会在 User-Agent、URL、Referer等请求字段做一些随机,增大安全设备过滤难度, 是目前最难防御的攻击方式之一。第二类以巧取胜。提到DDoS攻击往往想到海量数据包、海量的请求,但慢 速连接攻击却反其道而行之,与目标服务器建立连接后,攻击者以极低的速度向 目标服务器发送后续HTTP请求内容,由于Web Server对于并发的连接数都有一 定的上限,因此若是攻击请求恶意地占住这些连接不释放,那么Web Server的 连接数将被耗尽,无法接受新的请求,导致拒绝服务。其中最著名的就是rsnake 发明的 Slowloris。第三类攻击利用国内站点往往从空间商每月购买几G的流量豆,通过简单的 数个攻击端,周期性的请求目标服务器上某个大型文件,导致目标服务器流量豆 迅速耗尽,被空间商限制访问。由于传统的安全防火墙往往关注于前两类攻击的 检测,此类攻击也可达到很好的效果。HTTP Flood 防御云加速如何防御慢连接攻击和流量耗尽型攻击?慢速连接攻击由于云加速作为代理服务器,会在完整的接收完一个请求后再 向后端服务器递交请求,所以攻击将完全由代理服务器承担;耗尽流量的攻击方 式请求的

3、文件往往是 RAR、 SWF 等静态资源,静态资源默认会缓存在云加速节点 进行响应。如果站长发现某个资源被大量恶意请求,且未缓存在云加速服务器, 可以将此资源设置白名单,强制缓存在百度云加速的服务器上,完全由云加速提 供响应。添加缰存白名单包含输入关键字的网址会被缓存(劇E在黑名单)图: 缓存白名单设置云加速如何发现伪造成正常用户请求的攻击?频度统计法。通过统计每个计数周期如5s,每个IP访问的频度,超过一定 阀值的即为可疑的攻击者。或者可以精确统计每个 IP 访问每个 URL 的次数,访 问jpg静态资源、php动态资源、html页面的比例,比例超过一定区间的即为可 疑攻击者IP。对于长期存在攻击行为的IP,可以构建一个历史黑名单库,对库中 IP进行恶意程度评分。请求特征分析法,攻击请求的 User-Agent、 referer、 cookie 、 cache-control 等 请求头部往往会存在一些有别于正常浏览器的特征,如攻击者为了绕过一些防御 常常将User-Age nt模仿为BaiduSpider或GoogleBot,而正常spider的IP地址是 可收集的,不在白名单中的

《HTTP Flood 攻击与防御》由会员公****分享,可在线阅读,更多相关《HTTP Flood 攻击与防御》请在金锄头文库上搜索。

某油库管道工艺施工组织方案

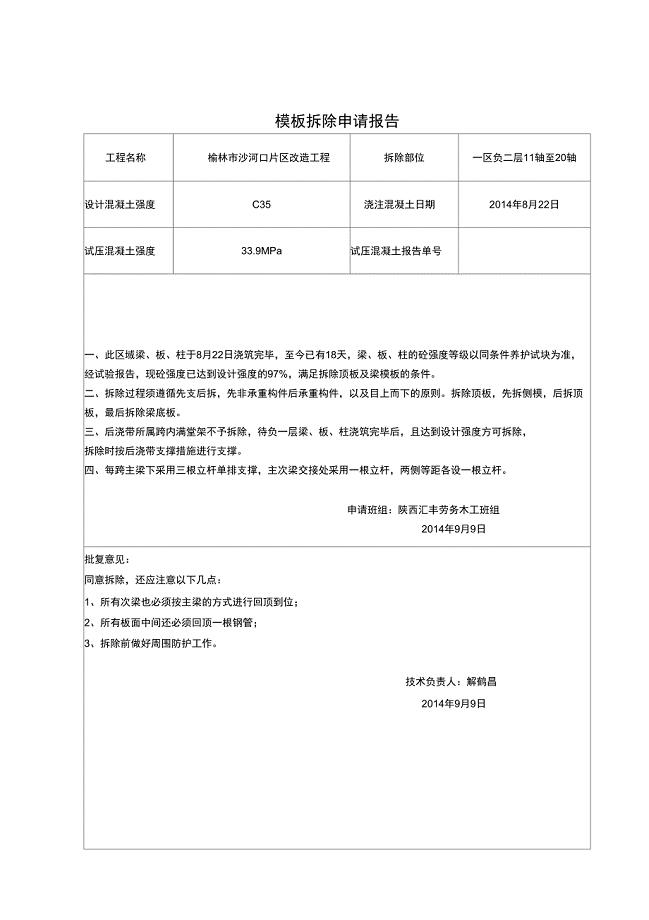

拆除申请报告

“浙江制造”认证模式与认证要求(重改)

财务部的个人工作总结

清徐碾底煤业项目工程部制度汇编

小学英语五年级下册教学计划

阿里巴巴企业营销策略分析

2023客房服务员年终工作总结范文(5篇)

2023公司销售工作计划标准范本(8篇)

设计类实习报告范文集锦七篇

老板年会发言稿简短感恩三(5篇)

集水井和提升泵房管理制度

幼儿园早操的设计与组织

运动会加油稿集锦15篇

云南白药物流

医院护士年终辞职报告

福建师范大学21春《教育统计与测量评价》在线作业二满分答案_1

高考英语总复习(五年高考)(三年联考)题库:词汇练习分类汇编动词和短语动词

小型涡轮减速器箱体零件的机械加工工艺规程课程设计—--标准.技术

2022年(春)二年级美术下册 第4单元 吉祥百变的巧手工 第12课《民族娃娃》教案 岭南版