南开大学21秋《计算机科学导论》在线作业二答案参考18

13页1、南开大学21秋计算机科学导论在线作业二答案参考1. 面向对象的程序设计语言特性不包括( )。A.封装B.继承C.多态D.复用参考答案:D2. 3变元卡诺图包含几个方格?( )A.4B.8C.16D.32参考答案:B3. 法国人Blaise Pascal建造了( )。A.齿轮驱动机械B.四则运算器C.织布机D.计算机参考答案:A4. TEB中的ProcessEnvironmentBlock就是PEB结构的地址。( )A.正确B.错误参考答案:A5. 下列哪个不是SSL现有的版本( )ASSL 1.0BSSL 2.0CSSL 3.0DSSL 4.0正确答案:D6. 在Word中可以对表格数据做分类汇总。( )在Word中可以对表格数据做分类汇总。( )A.正确B.错误参考答案:B7. 传染性是判断程序是否为计算机病毒的重要依据,其具体是指计算机病毒的( )能力。A.复制B.变种C.移植D.传播参考答案:ABD8. 电子认证与身份鉴别的关键是身份真实性和数据完整性。( )此题为判断题(对,错)。参考答案:正确9. 信息安全产品测评认证管理办法根据信息产品安全测评认证对象和要素的不同,将信息安

2、全产品认证分为( )。A、产品功能认证B、产品认证C、信息系统安全认证D、信息安全服务认证E、产品型式认证答案:ABCDE10. 3位二进制数最多表示多少种不同状态( )3位二进制数最多表示多少种不同状态( )A.3B.8C.10D.25参考答案:B11. Windows支持44位最大寻址空间是( )。A.16TBB.32TBC.64TBD.128TB参考答案:A12. 网络协议(名词解释)参考答案:计算机网络是由多个互联的节点组成的,节点之间需要不断地交换数据与控制信息。要做到有条不紊地交换数据,每个节点都必须遵守一些事先约定好的规则。一个协议就是一组控制数据通信的规则。这些规则明确地规定了所交换数据的格式和时序,网络协议就是为网络数据交换而制定的规则。13. 下列哪种存储器的读取速度最快?( )A.主存储器B.CPU寄存器C.大容量辅助存储器D.Cache参考答案:B14. 假设整形数组ary的首地址是0x1000,则ary3的位置是( )。A.0x1000B.0x1004C.0x1008D.0x100C参考答案:D15. 下面注册表的启动列中,哪个不会出现在系统配置的启动项目中(

3、 )A.HKEY_LOCAL_MACHINESoftwareM下面注册表的启动列中,哪个不会出现在系统配置的启动项目中( )A.HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunB.HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnceC.A会,B不会D.A不会,B会参考答案:BC;16. UNIX系统中,用户程序可以通过系统调用进入核心态,运行系统调用后,又返回( )。A、来宾态B、核心态C、访问态D、用户态答案:D17. 下列选项哪个是用于软件需求分析的工具?( )A.数据流程图B.系统结构图C.程序流程图D.伪代码参考答案:A18. 堆(heap)也是一种基本的数据结构,它可由开发人员自行分配、释放。堆是向低地址扩展的,是连续的内存区域。( )A.正确B.错误参考答案:B19. INT 3断点可以在程序启动之前设置,消息断点只有在窗口被创建之后才能被设置并拦截消息。( )A.正确B.错误参考答案:A20. 下列哪种工具列出了一个实际问题的所有

4、可能的输入值和相关输出值的?( )A.门B.电路C.真值表D.逻辑框图参考答案:C21. 容灾项目实施过程的分析阶段,需要进行( )。A.灾难分析B.业务风险分析C.当前业务环境分析D.以上均正确参考答案:D22. 风险评估要素关系模型中,( )依赖于资产去完成。A、业务战略B、残余风险C、脆弱性D、风险答案:A23. 计算机系统的脆弱性主要来自于原因?( )A.硬件故障B.操作系统的不安全性C.应用软件的BUGD.病毒的侵袭参考答案:B24. 操作系统的特性包括( )。A.并发性B.共享性C.虚拟性D.不确定性参考答案:ABCD25. 计算机网络有多种分类方法,下列叙述中不正确的是( )。计算机网络有多种分类方法,下列叙述中不正确的是( )。A.按地理范围可分为局域网、广域网、城域网B.按通信介质可分为有线网络和无线网络C.按使用的传输技术可分为广播式网络和点到点式网络D.按网络的拓扑结构可分为星形网、环形网和圆形网等参考答案:D26. CPU调度的策略不包括( )。A.先到先服务B.最短作业优先C.循环调度法D.批处理参考答案:D27. E中的任一实体可以通过R与F中的至多一个实体

《南开大学21秋《计算机科学导论》在线作业二答案参考18》由会员大米分享,可在线阅读,更多相关《南开大学21秋《计算机科学导论》在线作业二答案参考18》请在金锄头文库上搜索。

在产业链建设调度推进会议上的讲话稿

2022年危险化学品安全作业-裂解(裂化)工艺特种作业考试题库(核心题版)

采购2023内勤年终工作总结(2篇).doc

实用的歌咏比赛主持词三篇

山东省冠县第一中学七年级英语上册Module9PeopleandplacesUnit1Wersquoreenjoyingtheschooltripalot导学案无答案新版外研版

小学教导主任开学讲话

隔离开关、断路器、空开区别

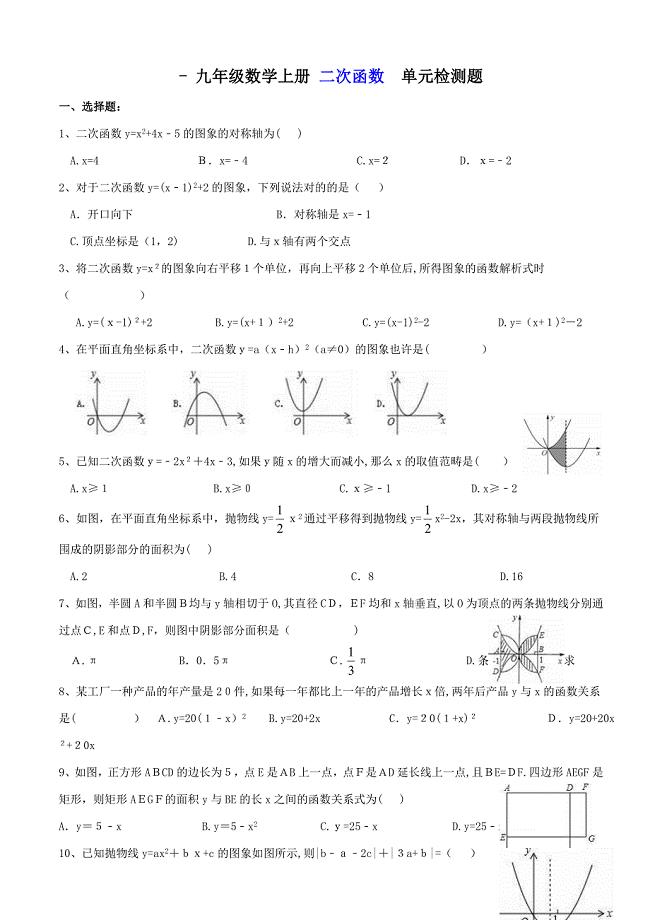

二次函数测试题

高一军训自我鉴定(15篇)(整合汇编)

三八妇女节代表发言稿通用2022

广元高分子材料项目可行性研究报告(DOC 90页)

教育教学反思(15篇)

精编一共有多少 教案

百家姓对联:卢姓对联及卢姓来历、卢姓宗祠联

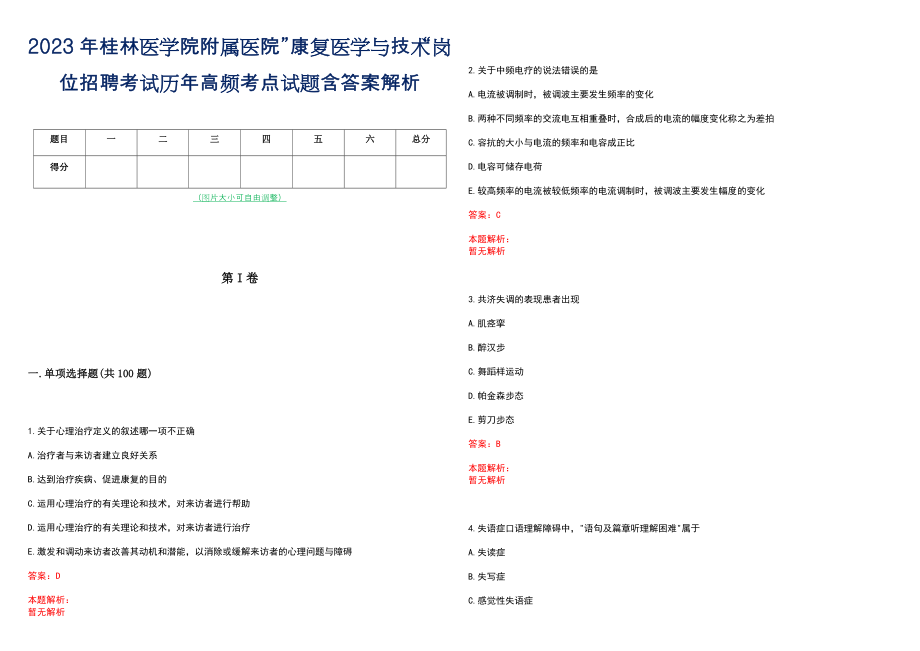

2023年桂林医学院附属医院”康复医学与技术“岗位招聘考试历年高频考点试题含答案解析

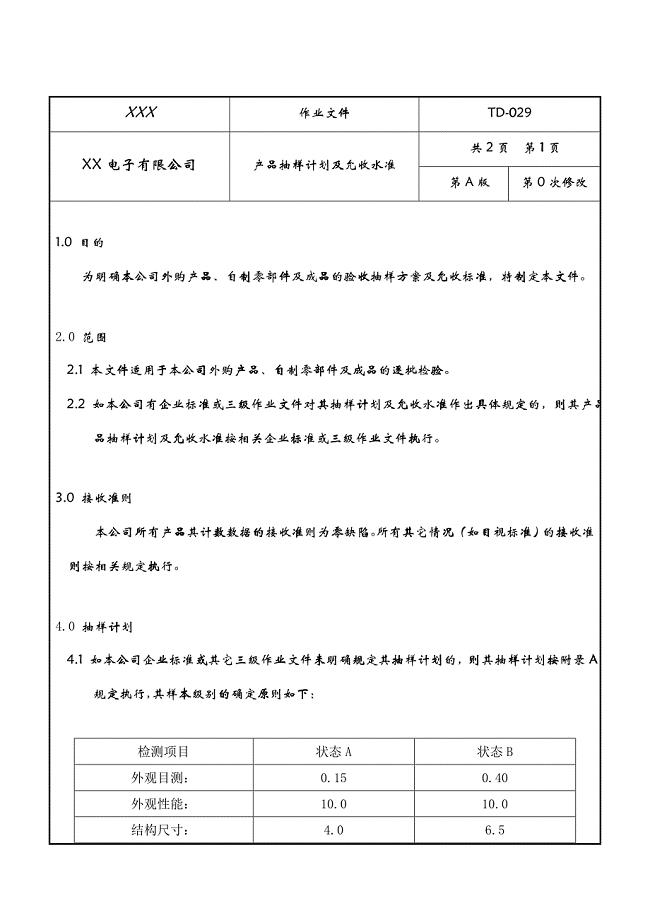

产品抽样计划及c0允收水准

晋中有机肥项目投资计划书_范文模板

办公室内勤转正工作总结(2篇).doc

初级经济师《经济基础》资格考试内容及模拟押密卷含答案参考98

二级公路工程施工组织设计方案

自动生成目录的具体的步骤

自动生成目录的具体的步骤

2022-12-21 5页

齿轮泵工作原理及结构

齿轮泵工作原理及结构

2023-12-06 6页

优美作文开头结尾

优美作文开头结尾

2023-04-28 7页

组织行为学形成性考试

组织行为学形成性考试

2023-03-02 10页

川农22春《育种学本科》离线作业一及答案参考5

川农22春《育种学本科》离线作业一及答案参考5

2023-08-13 14页

6-臭氧灭菌验证方案

6-臭氧灭菌验证方案

2023-04-09 13页

东北财经大学21春《利息理论》在线作业二满分答案44

东北财经大学21春《利息理论》在线作业二满分答案44

2024-02-22 15页

电脑使用指导手册

电脑使用指导手册

2024-02-01 25页

原子物理学详解答案(褚圣麟)

原子物理学详解答案(褚圣麟)

2022-09-15 54页

单独中的洞见Ⅱ——天才与艺术

单独中的洞见Ⅱ——天才与艺术

2022-07-17 8页