网络安全考试卷

22页1、网络安全考试卷31.系统安全工程不包含以下哪个过程类:答案:().A、工程过程类B、组织过程类C、管理过程类(正确答案)D、项目过程类2下列哪一项是虚拟专用网络(VPN)的安全功能?答案:()A、验证,访问控制和密码B、隧道,防火墙和拨号C、加密,鉴别和密钥管理(正确答案)D、压缩,解密和密码3下述选项中对于“风险管理”的描述正确的是:答案:()A、安全必须是完美无缺、面面俱到的B、最完备的信息安全策略就是最优的风险管理对策C、在应对信息安全风险时,要从经济、技术、管理的可行性和有效性上做出权衡和取舍(正确答案)D、防范不足就会造成损失E、防范过多就可以避免损失4信息安全管理者需要完成方方面面的繁杂工作,这些日常工作根本的目标 是:答案:()A、避免系统软硬件的损伤B、监视系统用户和维护人员的行为C、保护组织的信息资产(正确答案)D、给入侵行为制造障碍,并在发生入侵后及时发现、准确记录5. 个组织的系统安全能力成熟度达到哪个级别以后,就可以对组织层面的规 范的定义?答案:()A、2级计划和跟踪B、3级充分定义(正确答案)C、4级量化控制D、5级持续改进6. 在某个攻击中,由于系统用户或

2、系统管理员主动泄露,使得攻击者可以访问 系统资源的行为被称作:答案:().A、社会工程(正确答案)B、非法窃取C、电子欺骗D、电子窃听7以下关于windows SAM (安全账号管理器)的说法错误的是:答案:()A、安全账号管理器(SAM)具体表现就是%SystemRoot%system32configsamB、安全账号管理器(SAM)存储的账号信息是存储在注册表中C、安全账号管理器(SAM)存储的账号信息对administrator和system是可 读和可写的(正确答案)D、安全账号管理器(SAM)是windows的用户数据库,系统远程通过Security Accounts Manager服务进行访问和操作8.在UNIX系统中输入命令“ls -al test”显示如下 “-rwxr-xr-x 3 rool root 1024 Sep 13 11 58 test”对它的含义解释错误的是:答案:().A、这是一个文件,而不是目录B、文件的拥有者可以对这个文件进行读、写和执行的操作C、文件所属组的成员有可以读它,也可以执行它D、其它所有用户只可以执行它(正确答案)9在PDCA模型中,AC

3、T (处置)环节的信息安全管理活动是:答案:()A、建立环境B、实施风险处理计划C、持续的监视与评审风险D、持续改进信息安全管理过程(正确答案)10. Windows系统下,哪项不是有效进行共享安全的防护措施?答案:()A、使用net share 127.0.0.1 /delete命令,删除系统中的 等管理共享, 并重启系统(正确答案)B、确保所有的共享都有高强度的密码防护C、禁止通过“空会话”连接以匿名的方式列举用户、群组、系统配置和注册 表键值D、安装软件防火墙阻止外部对共享目录的连接11. 我国信息安全标准化技术委员会(TC260)目前下属6个工作组,其中负责 信息安全管理的小组是:答案:().A、WG 1B、WG 7(正确答案)C、WG 3D、WG 512. 以下哪个攻击步骤是IP欺骗(IP Spoof)系列攻击中最关键和难度最高 的?答案:().A、对被冒充的主机进行拒绝服务攻击,使其无法对目标主机进行响应B、与目标主机进行会话,猜测目标主机的序号规则(正确答案)C、冒充受信主机想目标主机发送数据包,欺骗目标主机D、向目标主机发送指令,进行会话操作13. 触犯新刑法285条规

4、定的非法侵入计算机系统罪可判处 答案:().A、三年以下有期徒刑或拘役(正确答案)B、1000元罚款C、三年以上五年以下有期徒刑D、10000元罚款14.IS027002、ITIL和COBIT在IT管理内容上各有优势、但侧重点不同,其 各自重点分别在于:答案:().A、IT安全控制、IT过程管理和IT控制和度量评价(正确答案)B、IT过程管理、IT安全控制和IT控制和度量评价C、IT控制和度量评价、IT安全控制和IT安全控制D、IT过程管理、IT控制和度量评价、IT安全控制15. 下列哪一项不是信息安全漏洞的载体?答案:().A、网络协议B、操作系统C、应用系统D、业务数据(正确答案)16. 下面哪一项是对IDS的正确描述?答案:()A、基于特征(Signature-based)的系统可以检测新的攻击类型B、基于特征(Signature-based)的系统比基于行为(behavior-based)的系 统产生更多的误报C、基于行为(behavior-based)的系统维护状态数据库来与数据包和攻击相 匹配D、基于行为(behavior-based)的系统比基于特征(Signature-

《网络安全考试卷》由会员cl****1分享,可在线阅读,更多相关《网络安全考试卷》请在金锄头文库上搜索。

广告人员绩效评价方案范本

工商局上半年工作报告

胜利油田锦绣家园大系统配套工程施工组织设计

工程材料第四版答案

普通铣床数控化改造设计概述

烟草专卖公司专卖管理工作总结

销售员工年终个人工作总结范本(10篇).doc

安徽地税企业所得税年报客户端使用说明

初中二年级语文试题

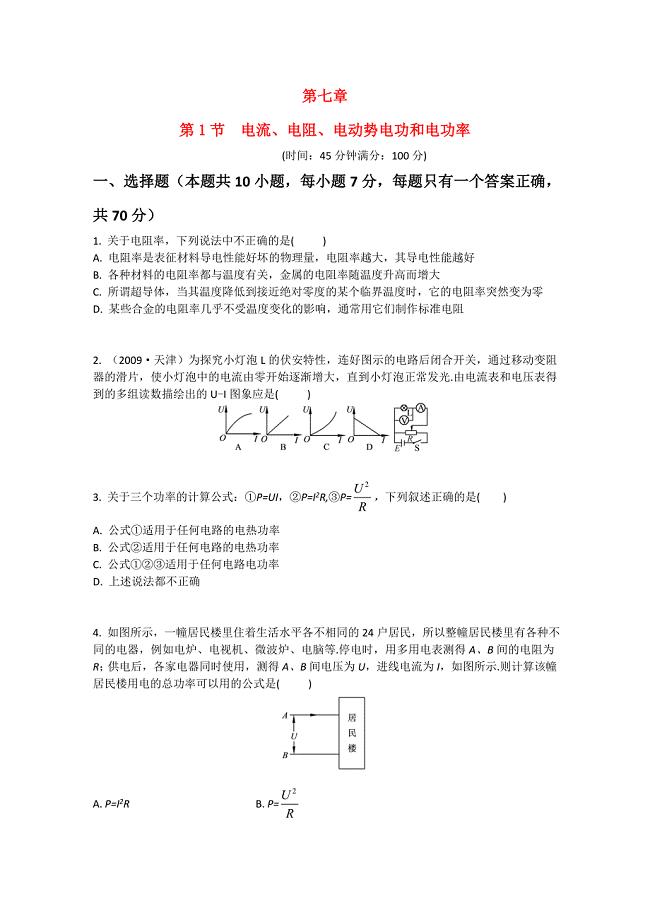

2011高考物理一轮复习 第7章 电流、电阻、电动势电功和电功率考点演练(解析版)

歌颂劳动者演讲稿

重庆大学21秋《商务沟通》在线作业一答案参考51

2020年达标运动会广播稿

如何提高管理者执行力

大学生编辑暑假实习报告

安全生产保证体系及安全生产措施

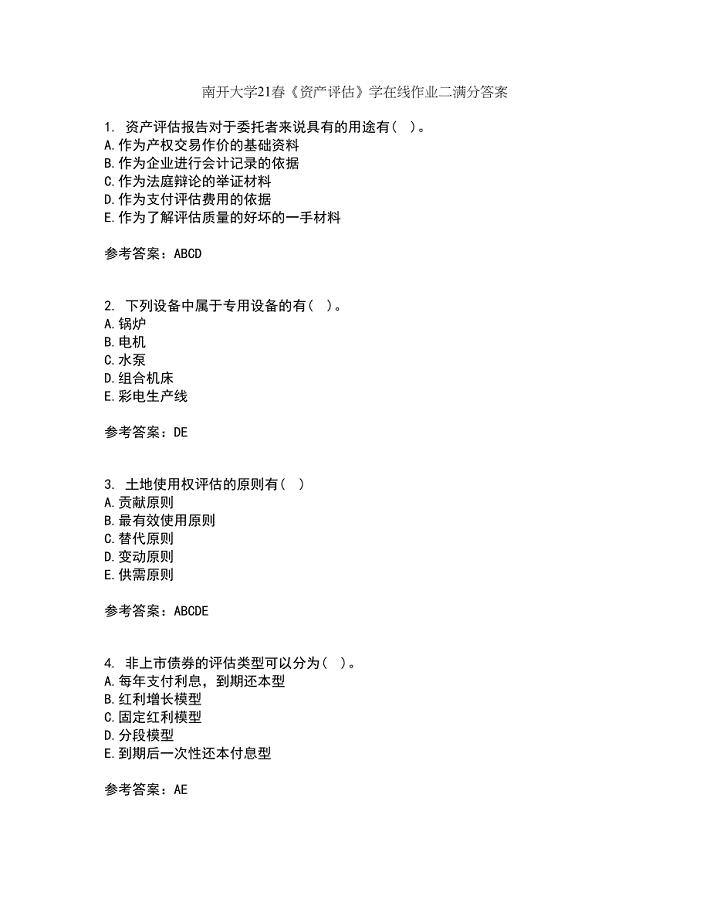

南开大学21春《资产评估》学在线作业二满分答案100

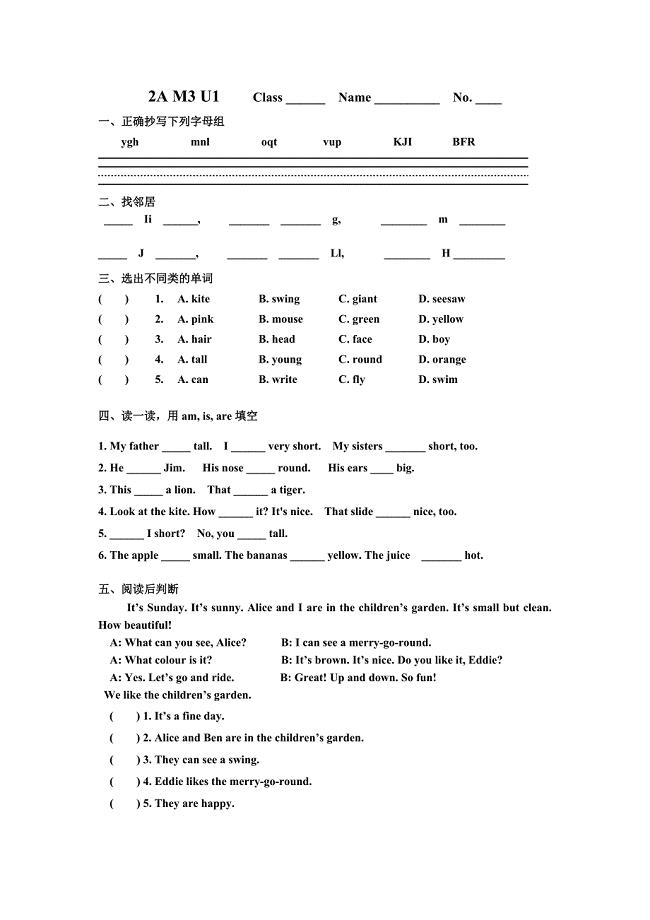

牛津小学英语2AM3U1小练习

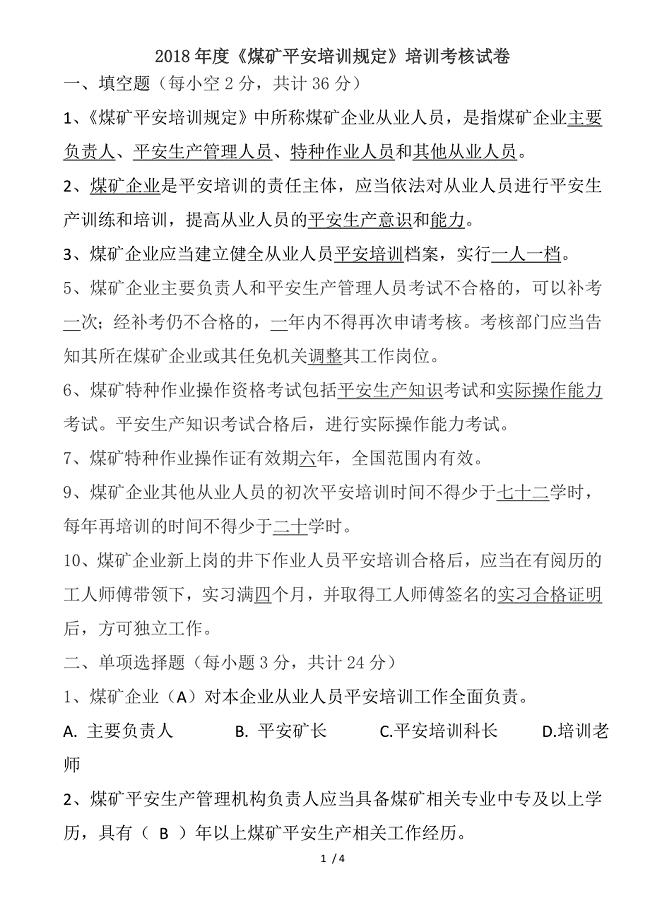

煤矿安全培训规定培训试卷(带答案)

基于ProE的六自由度机械手的仿真

广州捷宝集中器

广州捷宝集中器

2024-02-17 3页

电脑启动速度太慢的原因及处理办法

电脑启动速度太慢的原因及处理办法

2023-06-19 19页

微波通信原理的详细介绍

微波通信原理的详细介绍

2023-07-10 3页

建筑施工安全管理措施

建筑施工安全管理措施

2023-02-01 28页

2021年食品安全应急预案(精选5篇)

2021年食品安全应急预案(精选5篇)

2024-01-09 12页

中科院兰州化物所科技成果

中科院兰州化物所科技成果

2023-11-29 2页

前郭村小学优秀教育教学研究成果评选方案

前郭村小学优秀教育教学研究成果评选方案

2022-08-29 15页

泡脚减肥的中药配方

泡脚减肥的中药配方

2023-08-23 4页

河南新农村可行性研究建议书

河南新农村可行性研究建议书

2023-01-02 17页

三分钟教你鉴别港美股持牌券商

三分钟教你鉴别港美股持牌券商

2022-10-12 3页