SM2020-专业技术人员网络安全试卷

22页1、1、数据的生命周期主要包括数据收集、数据存储、数据使用、数据分发以及( )几个阶段。答:B、数据删除2、( )是通过网络将数据从磁盘拷贝到磁带库系统中。这种方式的恢复时间较短,服务可标准化,可以大大降低人工方式所带来的安全风险,缺点是在恢复过程中引入了网络延迟,依赖于磁带提供商,存储的数据比较难恢复。答:D、磁带库备份3、出版者用来控制被保护对象试用期的一些技术,这些技术好虎的有数字化内容以及硬件,处理数字化产品的某个实例的使用限制指的是( )。答:B、数字版权管理4、第十二届全国人民代表大会常务委员会发布了网络安全法发布时间是( )。答:B、2016/11/15、分布式拒绝服务是一种由DOS演变而来的( )。答:C、攻击手段6、利用移动网络动态口令的认证方式是( )方式。答:A、短信口令认证7、通过( )对数字作品版权信息进行标识,可以逐步建立一个国家级的、统一的数字作品版权元数据库。答:B、DIC码8、信息安全技术的核心内容是( )。答:D、密码学9、对Cookie的描述,错误的是( )。答:C、指网站放置个人计算机上的小程序10、( )是实现网络安全的重要手段,可以使用有线等效保

2、密协议实现。答:A、数据密码11、( )是我国网络空间安全的纲领性文件。答:B、中华人民共和国网络安全法12、计算机安全阶段开始于什么时间( )。答:D、20世纪70年代13、大量消耗网络资源,常常导致网络阻塞,严重时可能影响大量用户邮箱的使用的是( )。答:B、邮件炸弹14、( )是指删除大数据平台或租用的第三方大数据存储平台上的数据及其副本。答:D、网络空间国际合作战略15、2017年3月1日,中国外交部和国家网信办发布了( )。答:D、网络空间国际合作战略16、短信口令认证以手机短信形式请求包括( )位随机数的动态口令。答:A、617、网络安全法第五十九条规定,网络运营者不履行网络安全保护义务的,最多处以( )罚款。答:D、十万元18、( )是在网络中确认操作者身份的过程。答:A、身份认证19、通过广域网将写入生产系统磁盘或者磁盘陈列的数据同时写进异地的备份磁盘或者磁盘阵列钟,这个数据备份的方式是叫( )。答:A、磁盘镜像20、我国( )倡导建设“和平、安全、开放、合作、有序”的五大网络空间战略。答:B、网络空间战略21、目前公认的物联网架构分为三层,分别为感知层、传输层和( )

3、。答:B、应用层22、数据的生命周期主要包括数据收集、数据存储、数据使用、数据分发以及( )几个阶段。答:B、数据删除23、( )是以人工的方式将数据从硬盘拷贝到磁带上,并将磁带传送到安全的地方。答:C、传统的磁带备份24、( )是一种虚拟网络与现实世界实时交互的新型系统,其核心和基础仍然是互联网。答:A、物联网25、网络空间安全的发展历程经历了( )个阶段。答:C、326、( )主要是对数据进行加密保护和权限控制,是对工控系统内的核心资料的全面防护。答:A、数据安全管理27、中华人民共和国公民住宅不受侵犯。禁止非法搜查或非法侵入公民的住宅。这一条款规定是什么( )目的。答:C、对隐私权的直接确认与保护28、下列说法中,不符合网络安全法立法过程特点的是( )。答:C、闭门造车29、网络安全法立法的首要目的是( )。答:D、保障网络安全30、用户利用动态口令生成终端,产生身份认证所需的一次性口令指的是( )认证答:C、动态口令认证31、( )是保护数据安全的主要手段之一,可以避免用户在传输或存储重要信息过程中,被第三方窃取信息。答:C、数据加密32、账户口令的安全性非常重要,用户在设置账

4、户的口令时,应该不要设置( )或仅包含字母或数字的口令。答:D、短于6个字符33、在泽莱尼的著作中,与人工智能1、0相对应的是( )。答:B、知识34、目前被采用最多备份策略主要有三种,一是完全备份,二增量备份,三是( )。答:A、工控系统面临的网络攻击35、工控网络安全面临的挑战有几种,一种是工控系统面临的安全威胁,还有一种是( )。答:A、工控系统面临的网络攻击36、数据安全依赖的基本技术是( )。答:A、密码技术37、将特定区域内的计算机和其他相关设备联结起来,用于特定用户之间通信和信息传输的封闭型网络是( )。答:C、局域网38、应对垃圾邮件问题有效手段有黑白名单过滤,还有( )。答:A、智能内容过滤39、通过观察系统运行过程中的异常现象,将用户当前行为与正常行为进行比对,当二者行为相差超出预设阈值时,就认为存在攻击行为的方法是( )。答:A、异常入侵检测40、( )是指由计算机或者其他信息终端及相关设备组成的按照一定的规则和程序对信息进行收集,存储,交换,传输,处理的系统。答:B、网络41、( )技术可以非常便捷的以无线方式连接网络设备,相对于有限局域网具有很多优点,人们可以

《SM2020-专业技术人员网络安全试卷》由会员索****分享,可在线阅读,更多相关《SM2020-专业技术人员网络安全试卷》请在金锄头文库上搜索。

2021年春季学校教学及教导处工作计划合集

部编版二年级语文上册识字4《田家四季歌》PPT-

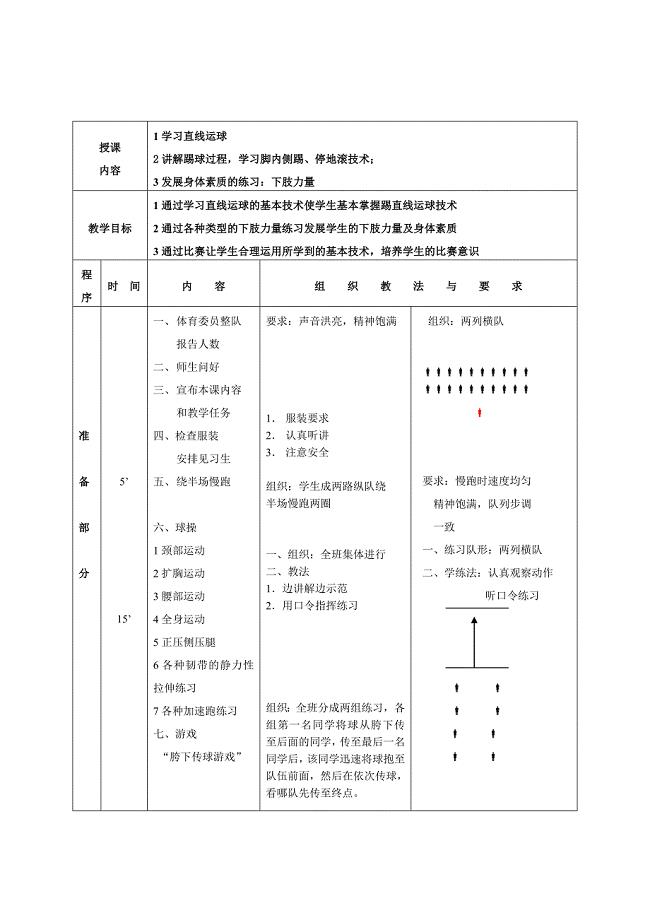

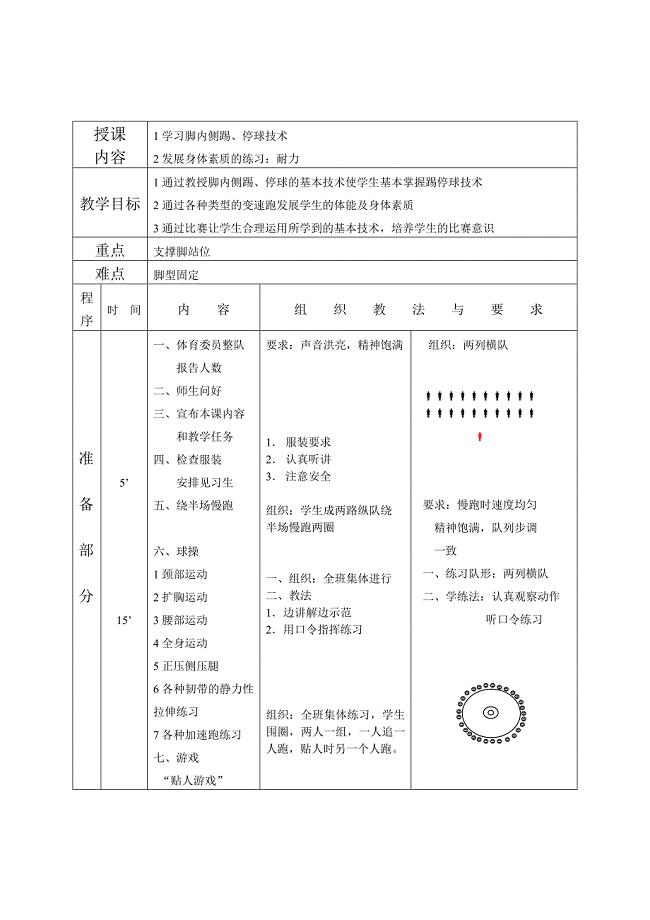

足球课教案全集 (通用版)-最新精编

在培训机构的实习日记-

足球课教案全集 (1)-最新精编

小学禁毒宣传教育活动总结-精编

小学语文教学中的小故事-最新精编

跨越百年的美丽公开课教案-最新精编

超级记忆力训练的主要方法(精华版)-精编

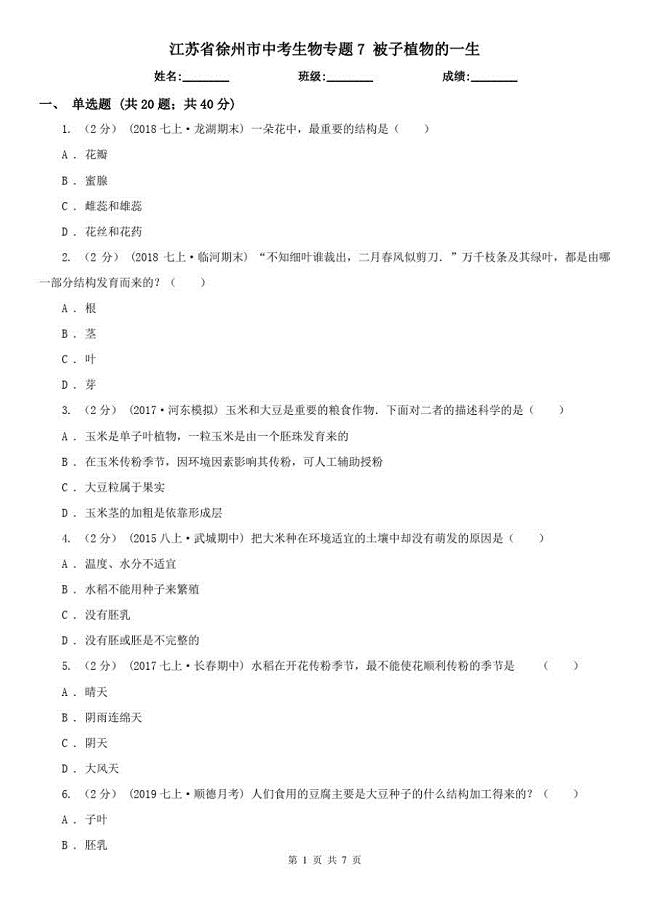

江苏省徐州市中考生物专题7被子植物的一生

中小学心理健康教育现状分析及对策-

各种换热器设计详细说明书--原稿-(最新)

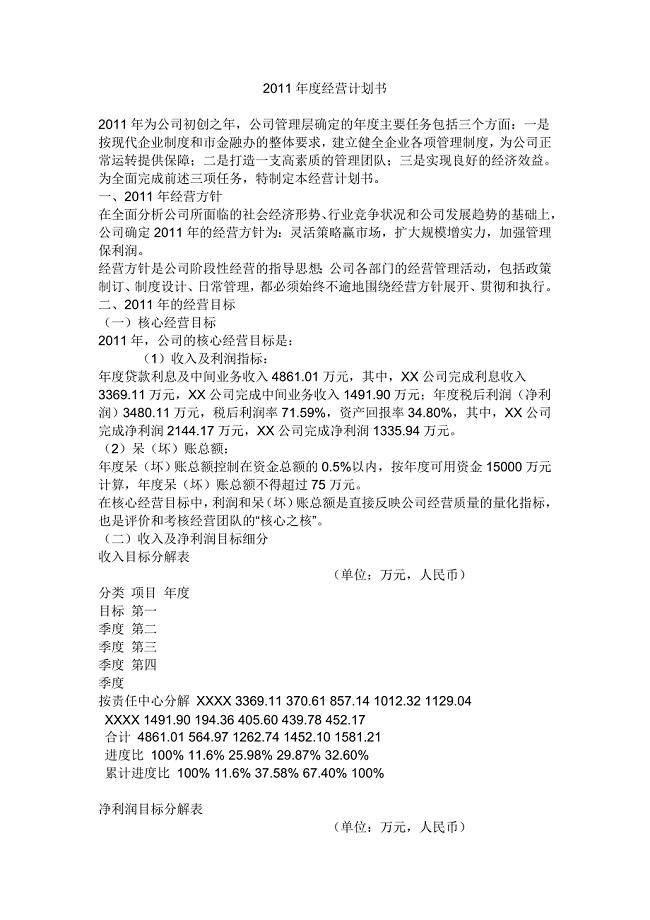

经营计划书范本-最新

采购员职业生涯规划-(最新)

销售的最高境界-

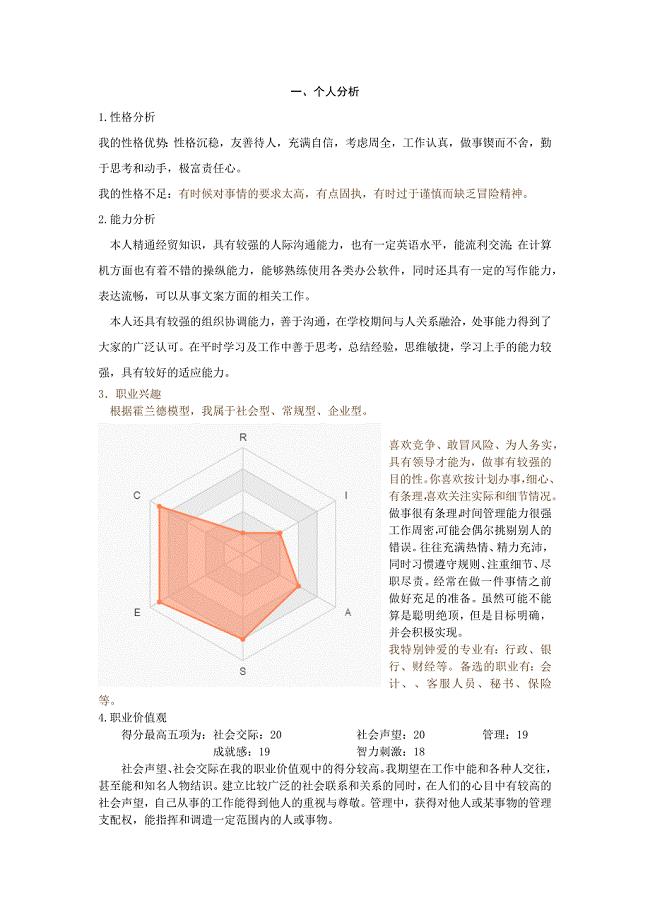

金融 大学生职业生涯规划-(最新)

安徽省宿州市中考生物专题18人类活动对生物前的影响

施工安全日记-最新

组织部工作计划-

经典商业计划书范文大全范例-最新

北师版小学四年级下册作文

北师版小学四年级下册作文

2023-04-20 7页

湖南省株洲市天元区八年级英语Unit2WhatshouldIdo单元教案人教新目标版

湖南省株洲市天元区八年级英语Unit2WhatshouldIdo单元教案人教新目标版

2023-01-08 10页

旷课检讨书800字左右2023.doc

旷课检讨书800字左右2023.doc

2022-09-06 20页

西南师大版实验小学四年级下学期数学期中考试试卷(D卷)

西南师大版实验小学四年级下学期数学期中考试试卷(D卷)

2023-05-03 6页

2021开展干部选人用人自查报告

2021开展干部选人用人自查报告

2023-09-05 8页

初中中考数学试卷(含答案解析)

初中中考数学试卷(含答案解析)

2023-04-28 15页

社区卫生服务中心工作计划样本(2篇).doc

社区卫生服务中心工作计划样本(2篇).doc

2023-03-01 4页

管理会计习题集及答案

管理会计习题集及答案

2022-09-25 93页

2021年3月程序员个人工作计划范文.doc

2021年3月程序员个人工作计划范文.doc

2022-12-03 4页

经典餐饮促销活动方案5篇

经典餐饮促销活动方案5篇

2024-01-20 15页