drozer简介及使用

12页1、word目录1 Drozer简介22 Drozer的特点23 Drozer的安装33.1 硬件要求33.2 安装准备33.3 安装控制台43.4 安装客户端代理44 drozer的使用44.1启动agent,使用drozer连接客户端agent44.2 drozer命令44.3 测试应用程序sieve51 Drozer简介drozer是一款针对Android系统的安全测试框架。Drozer可以通过与Dalivik VM,其它应用程序的IPC端点以与底层操作系统的交互,防止正处于开发阶段,或者部署于你的组织的android应用程序和设备暴露出不可承受的安全风险。drozer提供了很多Android平台下的渗透测试exploit供你使用和分享。对于远程漏洞,drozer能够生产shellcode帮助你部署drozer代理作为一个远程管理工具,最大化对设备的利用。更快的Android安全评估drozer可以大大缩减Android安全评估的耗时,通过攻击测试暴露Android APP的漏洞。基于真机的测试drozer运行在Android模拟器和真实设备上,它不需要USB调试或其他开发即可使用。

2、自动化和扩展drozer有很多扩展模块,你可以找到他们进展测试以发现Android安全问题。2 Drozer的特点社区版专业版与Dalvik VM交互发现已安装的应用XX发送Intents到IPC端点XX广播IntentsXX从其它应用进入数据库Android ContentProviders 允许应用程序之间共享他们的底层数据库或者文件系统。Drozer能够连接一个暴露的contend provider去查看暴露的数据,并且测试暴露敏感信息的漏洞。XX与其它应用的服务交互Android应用程序通常通过发送信息与后台服务交互,而不是intents。Drozer允许您绑定到一个服务由另外一个应用程序输出,通过IPC机制收发信息。XX任意java执行XX与android OS交互运行一个交互式shellXX漏洞利用通过远程攻击进入设备XX根权限升级Drozer支持很多公共root权限升级漏洞。Drozer能够检测设备,看其是否容易受到这些漏洞的攻击,并通过利用这些漏洞获得root shellXX用户接口命令行接口XX图形接口Drozer pro的图形化接口可以对一个android设备进展典

3、型的安全评估过程中收集到的大量信息进展可视化显示。它还提供了一种与应用程序组件的点选式交互X注释结果X保存/恢复会话XAndroid工具集成自动安装代理X控制AVD模拟器X模拟传感器输入一个android应用程序的攻击面可以包括设备的蜂窝式调制解调器和其它各种传感器。Drozer pro允许用户模拟这些传感器,当与设备交互时,检测所有可能的攻击点。X提高与扩展下载附加模块XX编写自定义模块XX兼容性在物理设备上使用drozerXX在android模拟器上使用drozerXX同时测试多台设备Drozer pro允许您一次连接到多台android设备,同时向这些设备发送一样的命令。这可以使你迅速的查看不同设备或者应用程序的不同版本之间的差异,X支持通过Dithub获得社区支持XX支持X价格X3 Drozer的安装3.1 硬件要求1. 一台PC运行Windows,Linux,MacOS均可;2. 一台Android设备或者Android模拟器Android2.1以上;3.2 安装准备PC上需要安装:1. JRE或者JDK;2. Android SDK;3. Adb;4. Java;3.3 安

《drozer简介及使用》由会员壹****1分享,可在线阅读,更多相关《drozer简介及使用》请在金锄头文库上搜索。

工程师2014工作总结及2015年计划

2013年最新CETE工作总结

高档绣花窗帘面料建设项目商业计划书写作模板

RFID智能仓库管理系统方案共20页

芜湖电子纸技术创新项目投资计划书模板范文

2023年福建省南平市顺昌县双溪街道余坊村社区工作人员考试模拟题含答案

2023年06月四川乐山市金口河区事业单位招考聘用急需紧缺专业人才13人笔试参考题库附答案详解

有孩子的离婚协议书范本(3篇).doc

单位保洁工作总结(4篇).doc

拘留所工作特点调查报告

遗传学习题集按章节

读《王立群读《史记》之汉武帝》有感

实现监控联网问题

主题邀请函

大学院系庆祝建团90周年征文活动方案

2022年江苏省建筑施工企业专职安全员C1机械类考试(全考点覆盖)名师点睛卷含答案65

社区残疾人服务工作总结范本(5篇).doc

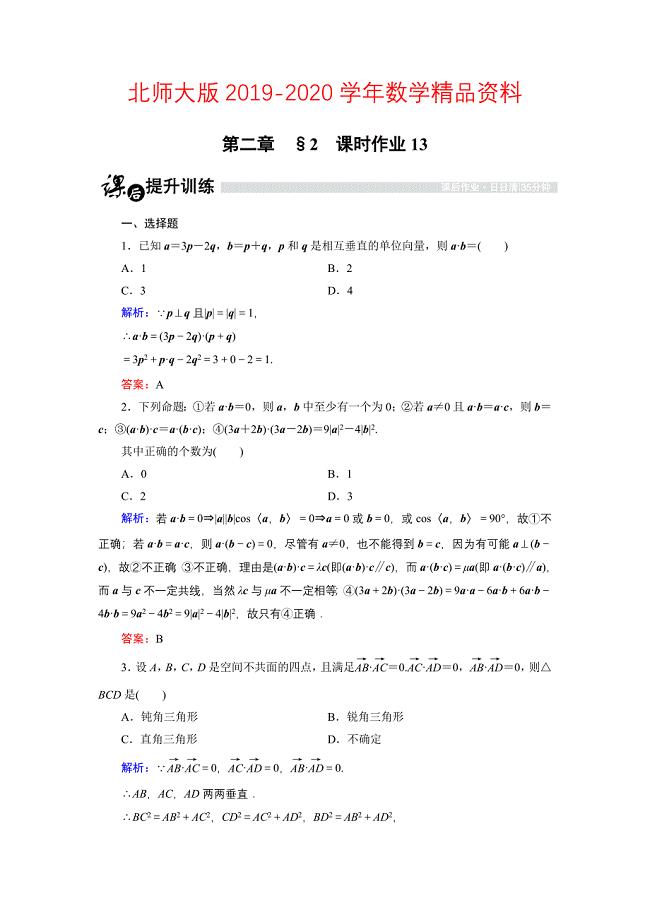

高中数学北师大版选修21课时作业:2.2.3 空间向量的数量积 Word版含解析

xx公司预算管理制度Word编辑

车辆租赁合同如何写(合集12篇).doc

新昌茶叶专业合作社成效显著

新昌茶叶专业合作社成效显著

2023-03-25 58页

人教版 小学8年级 数学上册 期中试卷

人教版 小学8年级 数学上册 期中试卷

2023-11-18 7页

中考生物试题分类汇编人的生殖发育

中考生物试题分类汇编人的生殖发育

2022-09-15 28页

江苏省苏锡常镇徐连六市高三物理3月教学情况调研一试题新人教版

江苏省苏锡常镇徐连六市高三物理3月教学情况调研一试题新人教版

2022-10-02 11页

中南大学外国语学院研究生导师情况简介

中南大学外国语学院研究生导师情况简介

2023-11-30 6页

第一节电磁振荡

第一节电磁振荡

2023-11-09 5页

地铁盾构法施工事故预防及处理措施

地铁盾构法施工事故预防及处理措施

2023-05-07 12页

![[最新]中考语文辽宁省复习考点跟踪突破32 人物与写作手法](/Images/s.gif) [最新]中考语文辽宁省复习考点跟踪突破32 人物与写作手法

[最新]中考语文辽宁省复习考点跟踪突破32 人物与写作手法

2023-10-22 4页

高中英语人教版 选修8教师用书:Unit 5 阶段质量检测 B卷 能力素养提升 Word版含答案

高中英语人教版 选修8教师用书:Unit 5 阶段质量检测 B卷 能力素养提升 Word版含答案

2022-08-18 21页

广西公务员教育培训心理调适与健康人生考试答卷

广西公务员教育培训心理调适与健康人生考试答卷

2023-12-01 12页