2024年度全国大学生网络安全知识竞赛题库及答案(共三套)

38页1、2024年全国大学生网络安全知识竞赛题库及答案(共三套)2024年全国大学生网络安全知识竞赛题库及答案(一)1.以下Internet应用中违反计算机信息系统安全保护条例的是()A. 侵入网站获取机密B. 参加网络远程教学C. 通过电子邮件与朋友交流D. 到CCTV网站看电视直播我的答案:C参考答案:A收起解析难度系数:考 点:参考解析:略2.以下对网络空间的看法,正确的是( )A. 网络空间虽然与现实空间不同,但同样需要法律B. 网络空间是虚拟空间,不需要法律C. 网络空间与现实空间分离,现实中的法律不适用于网络空间D. 网络空间是一个无国界的空间,不受一国法律约束我的答案:参考答案:A收起解析难度系数:考 点:参考解析:略3.在生成系统帐号时,系统管理员应该分配给合法用户一个(),用户在第一次登录时应更改口令。A. 唯一的口令B. 登录的位置C. 使用的说明D. 系统的规则我的答案:参考答案:A收起解析难度系数:考 点:参考解析:略4.对于小学生而言,日常上网过程中,下列选项,存在安全风险的行为是( )A. 将电脑开机密码设置成复杂的15位强密码B. 安装盗版的操作系统C. 在QQ聊

2、天过程中不点击任何不明链接D. 避免在不同网站使用相同的用户名和口令我的答案:参考答案:B收起解析难度系数:考 点:参考解析:略5.Kiddle是一款( )A. 视频网站B. 青少年学习网站C. 益智游戏D. 儿童安全搜索引擎我的答案:参考答案:D收起解析难度系数:考 点:参考解析:略6.包过滤型防火墙原理上是基于()进行分析的技术。A. 物理层B. 数据链路层C. 网络层D. 应用层我的答案:参考答案:C收起解析难度系数:考 点:参考解析:略7.按照通常的口令使用策略,口令修改操作的周期应为()天。A. 60B. 90C. 30D. 120我的答案:参考答案:A收起解析难度系数:考 点:参考解析:略8.计算机病毒是()A. 计算机程序B. 数据C. 临时文件D. 应用软件我的答案:参考答案:A收起解析难度系数:考 点:参考解析:略9.在访问权限控制方法中,下列选项中便于数据权限频繁更改的是( )A. 基于角色B. 基于列表C. 基于规则D. 基于票证我的答案:参考答案:A收起解析难度系数:考 点:参考解析:略10.互联网电子邮件服务提供者对用户的()和互联网电子邮件地址负有保密的义务

3、。A. 个人注册信息B. 收入信息C. 所在单位的信息D. 户口信息我的答案:参考答案:A收起解析难度系数:考 点:参考解析:略11.目前的防火墙防范主要是()A. 主动防范B. 被动防范C. 不一定D. 主被动兼有我的答案:参考答案:B收起解析难度系数:考 点:参考解析:略12.下列对计算机网络的攻击方式中,属于被动攻击的是( )A. 口令嗅探B. 重放C. 拒绝服务D. 物理破坏我的答案:参考答案:A收起解析难度系数:考 点:参考解析:略13.短信息服务提供商在开展信息订阅、短信竞猜、铃声下载等业务经营活动时,不得进行( )A. 欺诈订制B. 有偿服务C. 手机代收费D. 违法短信举报我的答案:参考答案:A收起解析难度系数:考 点:参考解析:略14.信息系统废弃阶段的信息安全管理形式是( )A. 开展信息安全风险评估B. 组织信息系统安全整改C. 组织建设方案安全评审D. 组织信息系统废弃验收我的答案:参考答案:D收起解析难度系数:考 点:参考解析:略15.下列网络系统安全原则,错误的是( )A. 静态性B. 严密性C. 整体性D. 专业性我的答案:参考答案:A收起解析难度系数:考

4、 点:参考解析:略16.编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码是()A. 计算机病毒B. 计算机系统C. 计算机游戏D. 计算机程序我的答案:参考答案:A收起解析难度系数:考 点:参考解析:略17.下列关于信息的说法()是错误的。A. 信息是人类社会发展的重要支柱B. 信息本身是无形的C. 信息具有价值,需要保护D. 信息可以以独立形态存在我的答案:参考答案:D收起解析难度系数:考 点:参考解析:略18.王某,未经著作权人许可,以私服营运方式,通过信息网络向公众传播他人网络游戏软件,获利14万余元,其行为均构成()A. 侵犯著作权罪B. 侵犯商业秘密罪C. 非法侵入计算机信息系统罪D. 非法经营罪我的答案:参考答案:A收起解析难度系数:考 点:参考解析:略19.提倡文明上网,健康生活,我们不应该有下列哪种行为()A. 在网上对其他网友进行人身攻击B. 自觉抵制网上的虚假、低俗内容,让有害信息无处藏身C. 浏览合法网站,玩健康网络游戏,并用自己的行动影响周围的朋友D. 不信谣,不传谣,不造谣我的答案:参考答案:A收

《2024年度全国大学生网络安全知识竞赛题库及答案(共三套)》由会员一***分享,可在线阅读,更多相关《2024年度全国大学生网络安全知识竞赛题库及答案(共三套)》请在金锄头文库上搜索。

2024年江苏高考数学考试说明

2024年江苏省普通高中学业水平测试(选修科目)地理考试说明

2024年建党101周年知识竞赛试题205题及答案

2024年党校入党积极分子党课培训结业考试精选复习题库及答案(共100题)

2024年家庭安全生活知识竞赛试题及答案(精华版)

2024年党的组织纪律知识竞赛题库及答案(共50题)

2024年党校入党积极分子培训班结业考试试卷附答案

2024年监督法知识竞赛试题

2024年家庭安全知识竞赛试题及答案

2024年党风廉政建设知识竞赛试题及答案(问答题)

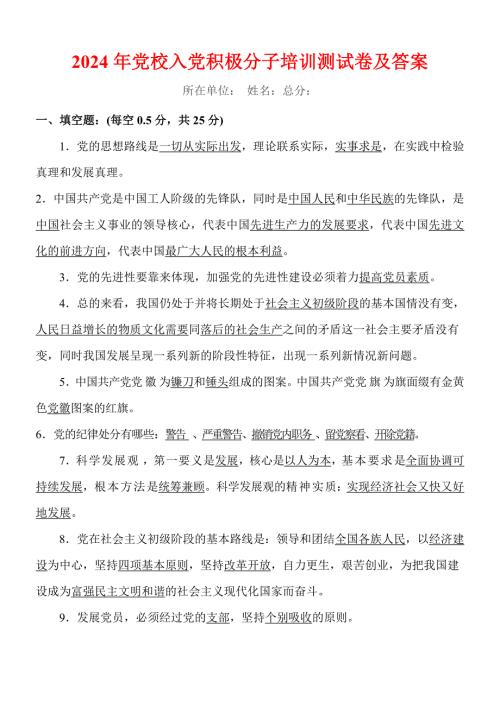

2024年党校入党积极分子培训测试卷及答案

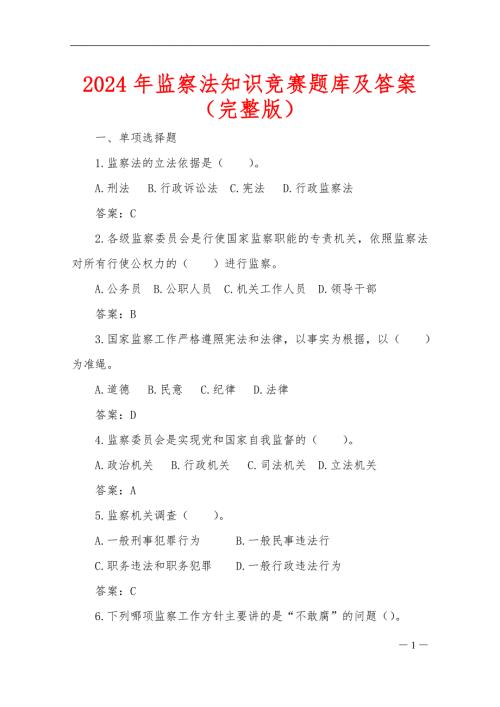

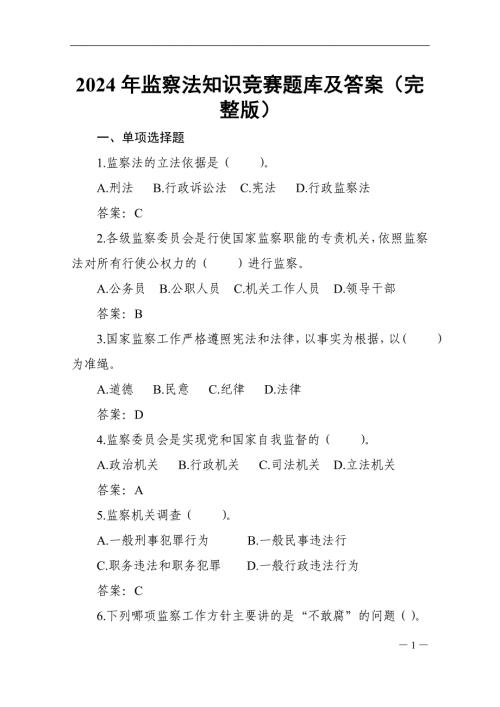

2024年监察法知识竞赛题及答案(完整版)

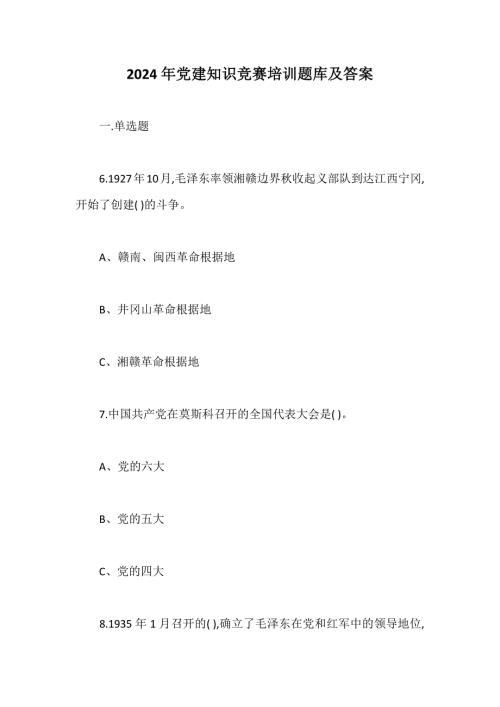

2024年党建知识竞赛培训题库及答案

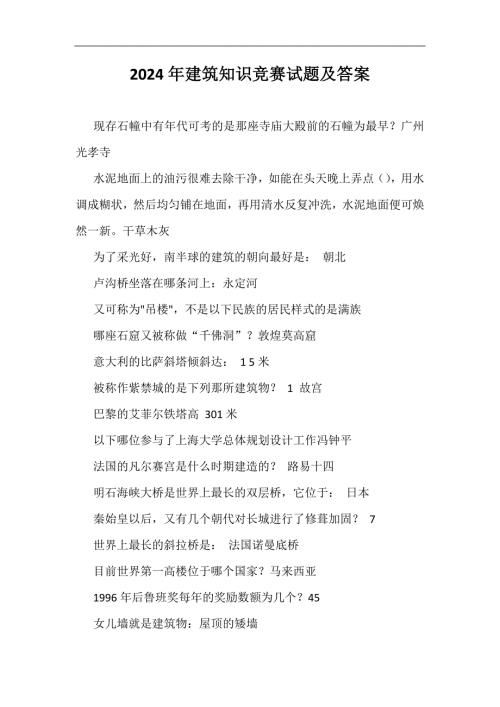

2024年建筑知识竞赛试题及答案

2024年建筑工程资料员入门知识大全

2024年党校第十三期入党积极分子培训班结业考试试卷及答案

2024年党校第六期入党积极分子培训班结业考试复习试题及答案

2024年检验技师模拟试题带答案

2024年监察法知识竞赛题库及答案(完整版本)

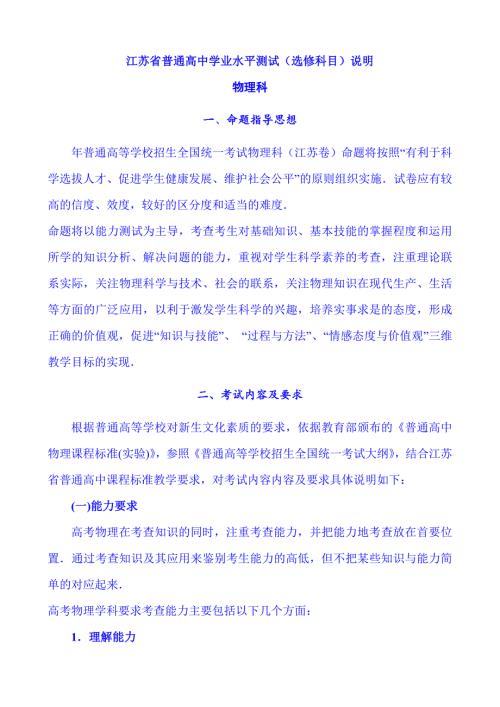

2024年江苏省普通高中学业水平测试(选修科目)说明-物理科

【化学】醇 酚同步练习 2023-2024学年高二下学期化学人教版(2019)选择性必修3

【化学】醇 酚同步练习 2023-2024学年高二下学期化学人教版(2019)选择性必修3

2024-05-17 20页

【化学】烷烃 随堂检测 2023-2024学年高二下学期化学人教版(2019)选择性必修3

【化学】烷烃 随堂检测 2023-2024学年高二下学期化学人教版(2019)选择性必修3

2024-05-17 19页

【化学】有机化合物同步练习 2023-2024学年高一下学期化学人教版(2019)必修第二册

【化学】有机化合物同步练习 2023-2024学年高一下学期化学人教版(2019)必修第二册

2024-05-17 11页

【化学】卤代烃 同步练习 2023-2024学年高二下学期化学人教版(2019)选择性必修3

【化学】卤代烃 同步练习 2023-2024学年高二下学期化学人教版(2019)选择性必修3

2024-05-17 17页

【化学】自然资源的开发与利用同步练习 2023-2024学年高一下学期化学人教版(2019)必修第二册

【化学】自然资源的开发与利用同步练习 2023-2024学年高一下学期化学人教版(2019)必修第二册

2024-05-17 11页

【化学】乙醇课时练 2023-2024学年高一下学期化学人教版(2019)必修第二册

【化学】乙醇课时练 2023-2024学年高一下学期化学人教版(2019)必修第二册

2024-05-17 2页

【化学】醇 酚随堂检测 2023-2024学年高二下学期化学人教版(2019)选择性必修3

【化学】醇 酚随堂检测 2023-2024学年高二下学期化学人教版(2019)选择性必修3

2024-05-17 21页

【化学】芳香烃同步练习 2023-2024学年高二下学期化学人教版(2019)选择性必修3

【化学】芳香烃同步练习 2023-2024学年高二下学期化学人教版(2019)选择性必修3

2024-05-17 18页

【化学】化学品的合理使用导学案 2023-2024学年高一下学期化学人教版(2019)必修第二册

【化学】化学品的合理使用导学案 2023-2024学年高一下学期化学人教版(2019)必修第二册

2024-05-17 6页

【化学】乙烯课时作业-2023-2024学年高一化学人教版2019必修第二册

【化学】乙烯课时作业-2023-2024学年高一化学人教版2019必修第二册

2024-05-17 5页