CISP试题及答案

16页1、1 信息安全发展各阶段中, 下面哪一项是信息安全所面临的主要威胁A 病毒B 非法访问C 信息泄漏D-口令2. 关于信息保障技术框架IATF,下列说法错误的是A IATF 强调深度防御,关注本地计算环境,区域边境,网络和基础设施,支撑性基础设施等多 个领域的安全保障B IATF强调深度防御,针对信息系统采取多重防护,实现组织的业务安全运作.C IATF强调从技术,管理和人等多个角度来保障信息系统的安全D IATF 强调的是以安全检测访问监测和自适应填充“安全问责”为循环来提高网络安全3. 美国国家安全局的信息保障技术框架IATF,在描述信息系统的安全需求时将信息系统 分为A 内网和外网两个部分B 本地计算环境、区域边界、网络和基础设施 支撑性基础设施四个部分C 用户终端、服务器、系统软件 网络设备和通信线路 应用软件五个部分D 用户终端、服务器、系统软件 网络设备和通信线路 应用软件、安全防护六个级别4. 下面那一项表示了信息不被非法篡改的属性A 可生存性B 完整性C 准确性D 参考完整性5。以下关于信息系统安全保障是主关和客观的结论说法准确的是A 信息系统安全保障不仅涉及安全技术,还综

2、合参考安全管理安全工程和人员安全等以安 全保障信息系统安全B 通过在技术、管理、工程和人员方面客观地评估安全保障措施向信息系统的所有者提供其 现有安全保障工作是否满足其安全保障目标的信心C 是一种通过客观保证向信息系统评估者提供主观信心的活动D6、一下那些不属于现代密码学研究A Enigma 密码机的分析频率B C diffie-herrman 密码交换D 查分分析和线性分析7。常见密码系统包含的元素是:A。明文、密文、信道、加密算法、解密算法B。明文,摘要,信道,加密算法,解密算法C。明文、密文、密钥、加密算法、解密算法D。消息、密文、信道、加密算法、解密算法8. 公钥密码的应用不包括:A. 数字签名B。非安全信道的密钥交换C. 消息认证码D. 身份认证9. 以下哪种公钥密码算法既可以用于数据加密又可以用于密钥交换?A。DSSB。DiffieHellmanC。RSAD. AES 10.目前对 MD5,SHAI 算法的攻击是指:A. 能够构造出两个不同的消息,这两个消息产生了相同的消息摘要B. 对于一个已知的消息,能够构造出一个不同的消息,这两个消息产生了相同的消息摘要C。对于一个已知

3、的消息摘要,能够恢复其原始消息D。对于一个已知的消息,能够构造一个不同的消息摘要,也能通过验证。11 下列对强制访问控制描述不正确的是A 主题对客体的所有访问B 强制访问控制时, 主体和客体分配一个安全属性C 客体的创建者无权控制客体的访问权限D 强制访问控制不可与自主访问控制访客使用12 一下那些模型关注与信息安全的完整性A BIBA 模型和 BELLLAPADULA 模型B belllapadula 模型和 chians well 模型C Biba 模型和 ciark-wllearD ciarkwllear 模型和 chians well 模型13 按照 BLP 模型规则,以下哪种访问才能被授权A Bob的安全级是机密,文件的安全级是机密,Bob请求写该文件B Bob的安全级是机密,文件的安全级是机密,Bob请求读该文件C Alice的安全级是机密,文件的安全级是机密,Alice请求写该文件D Alice的安全级是机密,文件的安全级是机密,Alice请求读该文件14. 在一个使用Chinese Wall模型建立访问控制的消息系统中,-A. 只有访问了 W之后,才可以访问XB。只有访

4、问了 W之后,才可以访问Y和Z中的一个Co无论是否访问W,都只能访问Y和Z中的一个D.无论是否访问W,都不能访问Y或Z15. 以下关于RBAC模型的说法正确的是:A. 该模型根据用户所担任的角色和安全级来决定用户在系统中的访问权限B. 一个用户必须扮演并激活某种角色才能对一个对象进行访问或执行某种操作C. 在该模型中,每个用户只能有一个角色Do在该模型中,权限与用户关联,用户与角色关联16. 以下对 Kerberos 协议过程说法正确的是:Ao 协议可以分为两个步骤:一是用户身份鉴别;二是获取请求服务B。协助可以分为两个步骤:一是获得票据许可票据;二是获取请求服务C。协议可以分为三个步骤:一是用户身份鉴别;二是获得票据许可票据;三是获得服务许可 票据D。协议可以分为三个步骤:一是获得票据许可票据;二是获得服务许可票据;三是获得 服务17。基于生物特征的鉴别系统一般使用哪个参数来判断系统的准确度?A. 错误拒绝率B. 错误监测率C. 交叉错判率D. 错误接受率18. 下列对密网功能描述不正确的是:A。可以吸引或转移攻击者的注意力,延缓他们对真正目标的攻击B。吸引入侵者来嗅探、攻击,同时不

《CISP试题及答案》由会员re****.1分享,可在线阅读,更多相关《CISP试题及答案》请在金锄头文库上搜索。

餐饮技术合作协议

《音乐巨人贝多芬》教学设计──走近贝多芬

南天竺苗木买卖合同

试验二教学文案

2023年书法社团活动总结汇编15篇【实用】

关于幻想的励志演讲稿范文5篇

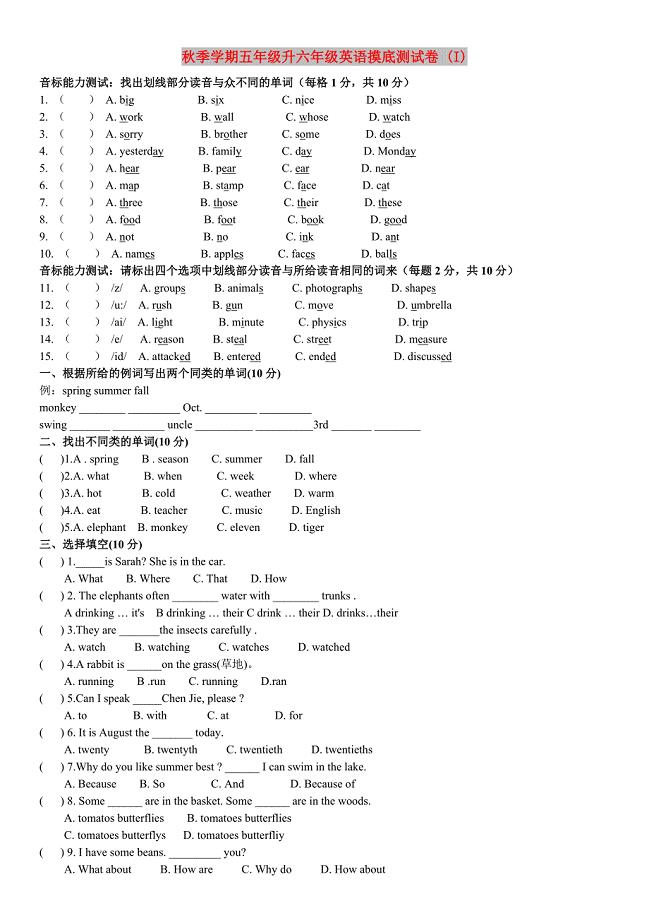

秋季学期五年级升六年级英语摸底测试卷 (I)

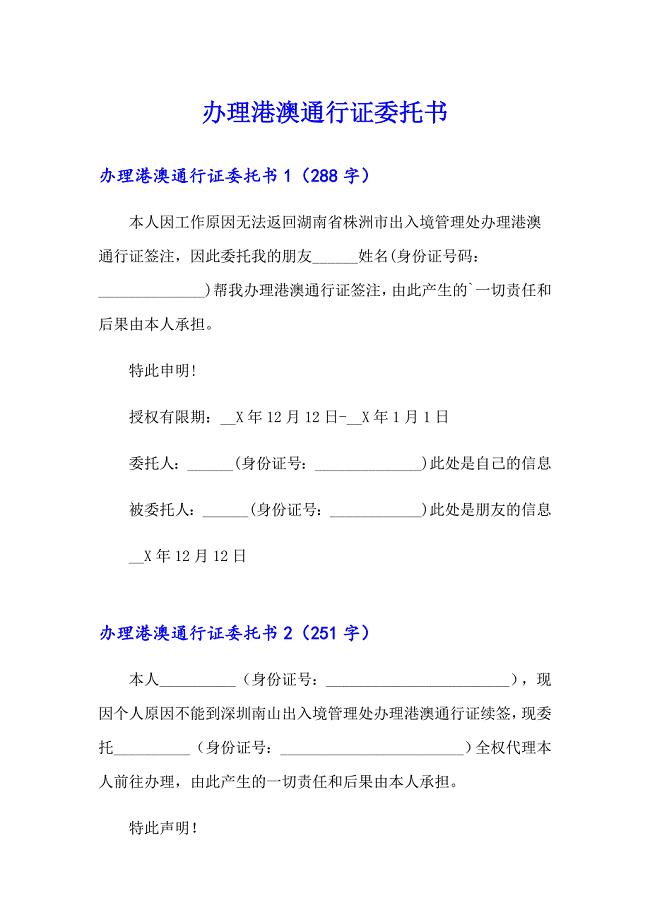

【模板】办理港澳通行证委托书

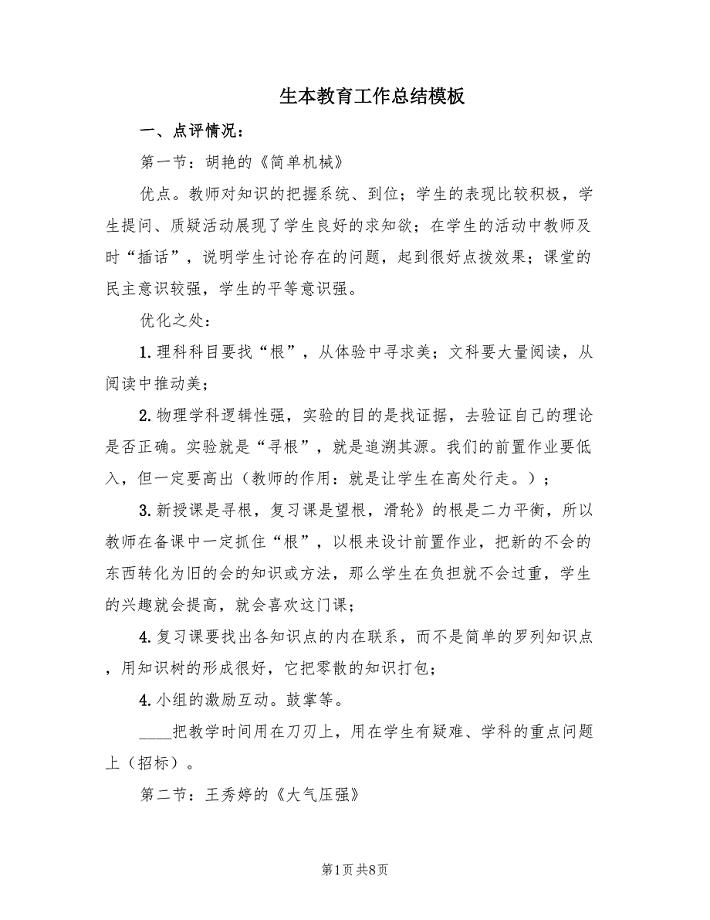

生本教育工作总结模板(3篇).doc

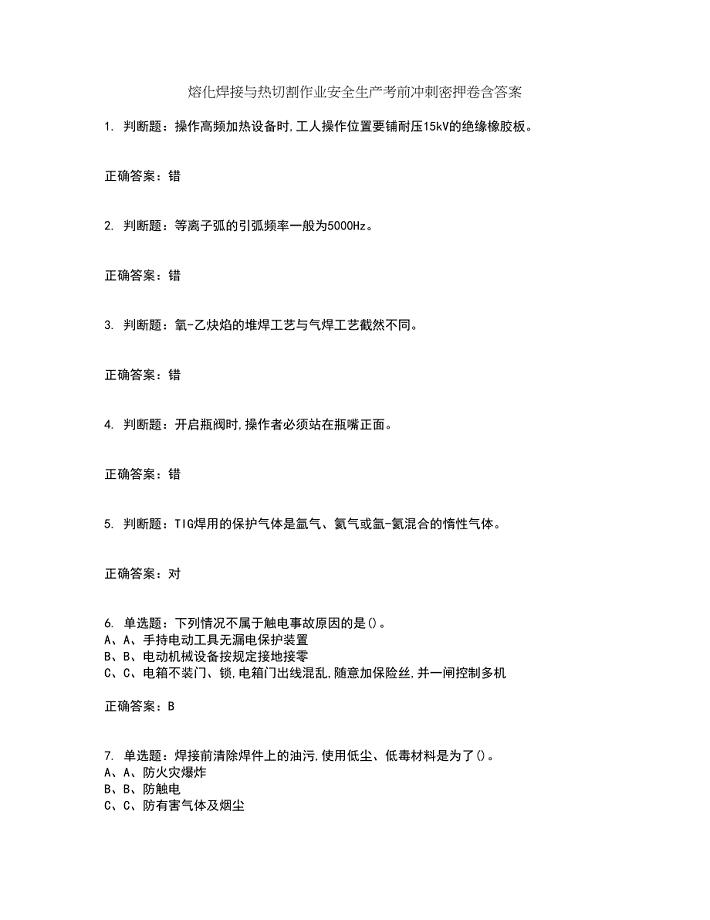

熔化焊接与热切割作业安全生产考前冲刺密押卷含答案88

镜子对着门好不好 镜子对着门有什么说法

交通系统百日安全生产竞赛活动方案

520祝福语我爱你永不变

苎麻纤维项目创业计划书写作模板

心理健康教育大学心得体会10篇

六年级看图写话的作文

教师教学工作计划参考范文(2篇).doc

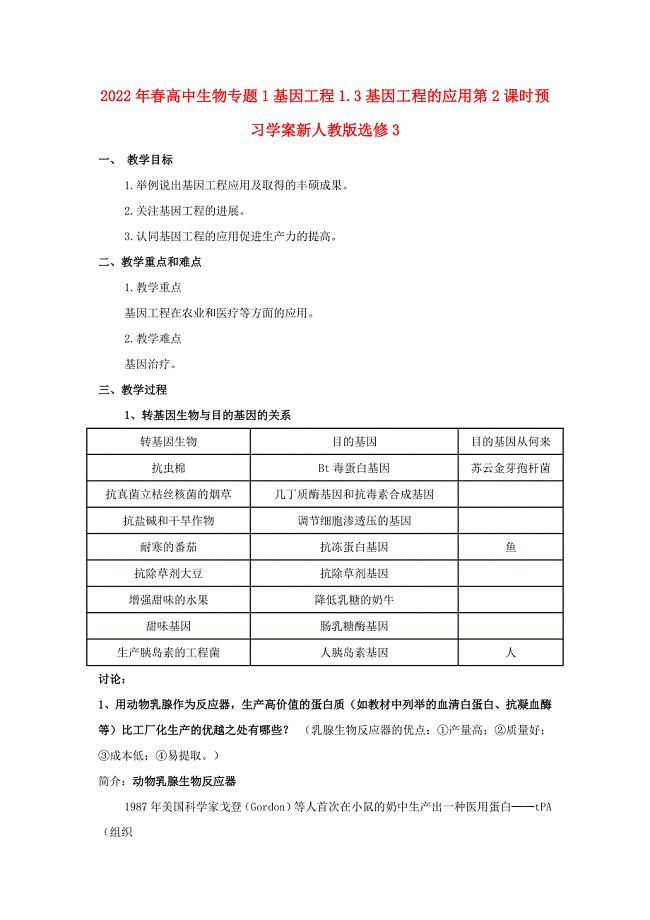

2022年春高中生物专题1基因工程1.3基因工程的应用第2课时预习学案新人教版选修3

电梯钥匙使用管理制度

公务员年度工作总结

细胞内细胞因子的流式细胞仪检测

细胞内细胞因子的流式细胞仪检测

2024-02-08 14页

基坑设计放坡

基坑设计放坡

2022-12-03 12页

矿山地质学复习要点sdkjd

矿山地质学复习要点sdkjd

2022-09-10 13页

10个物流管理案例

10个物流管理案例

2023-01-20 20页

《北京人》中愫芳人物形象分析

《北京人》中愫芳人物形象分析

2022-10-09 9页

钻孔桩钢护筒跟进施工方案

钻孔桩钢护筒跟进施工方案

2023-11-26 12页

2019年注册安全工程师《安全生产技术基础》真题及答案

2019年注册安全工程师《安全生产技术基础》真题及答案

2023-02-25 26页

脚底按摩的功能

脚底按摩的功能

2022-09-27 2页

合伙经营白酒协议书

合伙经营白酒协议书

2023-07-15 8页

1、路由交换技术实验指导书

1、路由交换技术实验指导书

2023-12-05 22页