计算机网络安全技术第四次形考作业_0001-四川电大-课程号:5110042-满分答案

3页1、计算机网络安全技术第四次形考作业_0001四大形成性测评系统 课程代码:5110042 参考资料 、单项选择题(共 10 道试题,共 40 分。)1. 仅设立防火墙系统,而没有( ) ,防火墙就形同虚设。 A. 管理员 B. 安全操作系统 C. 安全策略 D. 防毒系统参考答案:C2. 下面关于防火墙的说法错误的是( ) 。 A. 规则越简单越好 B. 防火墙和防火墙规则集只是安全策略的技术实现 C. DMZ网络处于内部网络里,严格禁止通过DMZ网络直接进行信息传输 D. 建立一个可靠的规则集对于实现一个成功的、安全的防火墙来说是非常关键的参考答案:C3. 关于静态配置分析,下列表述不正确的是( )。 A. 静态是指检查系统的静态特征(如系统配置信息) B. 这种方法不需要对系统的缺陷有全面的了解 C. 静态配置分析通过检查系统的配置(如系统文件的内容)来检查系统是否已经或者可能会遭到破坏 D. 对系统的配置信息进行静态分析,可及早发现系统中潜在的安全性问题,并采取相应的措施来补救参考答案:B4. IPSec属于( )层上的安全机制。 A. 传输层 B. 应用层 C. 数据链路层 D.

2、 网络层参考答案:D5. 基于行为的检测方法不能通过检测用户行为中的哪些行为( )来检测系统中的入侵活动。 A. 与某些已知的入侵行为模式类似的行为 B. 那些利用系统中缺陷的行为 C. 违背道德准则的行为 D. 间接地违背系统安全规则的行为参考答案:C6. ESP除了AH提供的所有服务外,还提供( )服务。 A. 身份验证 B. 机密性 C. 完整性校验 D. 数据加密参考答案:B7. 下列关于异常性检测方法的表述不正确的是( )。 A. 异常性检测技术是一种在不需要操作系统及其安全性缺陷的专门知识的情况下,就可以检测入侵者的方法 B. 异常性检测技术也是检测冒充合法用户的入侵者的有效方法 C. 基于用户特征轮廓的入侵检测系统模型的基本思想是:通过对系统审计数据的分析建立起系统主体(单个用户、一组用户、主机甚至是系统中的某个关键的程序和文件等)的正常行为特征轮廓 D. 当主体的行为特征改变时,对应的特征轮廓不发生相应改变参考答案:D8. 在设计网络安全方案中,系统是基础,( )是核心,管理是保证。 A. 人 B. 领导 C. 系统管理员 D. 安全策略参考答案:A9. 下列关于文件完

3、整性检查,表述不正确的是( )。 A. 文件完整性检查系统检查计算机中自安装以后每次文件的变化情况 B. 文件完整性检查系统检查计算机中自上次检查后文件变化情况 C. 文件完整性检查系统保存有每个文件的数字文摘数据库 D. 每次检查时,它重新计算文件的数字文摘并将它与数据库中的值相比较,如不同,则文件已被修改参考答案:A10. 下列说法错误的是( )。 A. 公开密钥算法的两个密钥值在同一个过程中生成,称为密钥对 B. 公开密钥算法比对称密钥算法更适合网络通信中的保密通信要求 C. 公开密钥算法的密钥管理方便,可实现防止假冒和抵赖 D. 非对称加密体系要求通信双方事先传递密钥或有任何约定才能完成保密通信参考答案:D 、多项选择题(共 5 道试题,共 35 分。)1. 网络防御技术除了加密技术以外,还包括以下哪些方面( )。 A. 安全操作系统和操作系统的安全配置 B. 防火墙技术 C. 入侵检测 D. 网络安全协议参考答案:ABCD2. IPSec的两种作用方式有( ),它们都可用于保护通信。 A. 传输模式 B. 隧道模式 C. AH模式 D. ESP模式参考答案:AB3. 异常性检测方法中,特征轮廓是借助主体的( )等属性来描述它的正常行为特征。 A. 登录的时间 B. 登录的位置 C. CPU的使用时间 D. 文件的存取参考答案:ABCD4. 常见的防火墙的类型有( )。 A. 分组过滤防火墙 B. 应用代理防火墙 C. 状态检测防火墙 D. 数据分析防火墙参考答案:ABC5. 实际安全风险分析一般从以下哪几方面进行分析( )。 A. 网络的风险和威胁分析 B. 系统的风险和威胁分析 C. 应用的分析和威胁分析 D. 对网络、系统和应用的风险及威胁的具体实际的详细分析参考答案:ABCD 、填空题(共 5 道试题,共 25 分。)1. PGP加密:基于加密体系的邮件加密软件,提出了公共钥匙或不对称文件的加密技术。参考答案:RSA公钥2. 通信安全服务:用来认证数据机要性与,以及各通信的可信赖性。参考答案:完整性3. 一个系统的就是对系统中有关安全的活动进行记录、检查及审核。参考答案:安全审计4. 联网安全通过和通信安全服务两方面的安全服务来达到。参考答案:访问控制服务5. 对称算法:传统密码算法,即能够从解密密钥中推算出来,反之也成立。参考答案:加密密钥

《计算机网络安全技术第四次形考作业_0001-四川电大-课程号:5110042-满分答案》由会员279****70分享,可在线阅读,更多相关《计算机网络安全技术第四次形考作业_0001-四川电大-课程号:5110042-满分答案》请在金锄头文库上搜索。

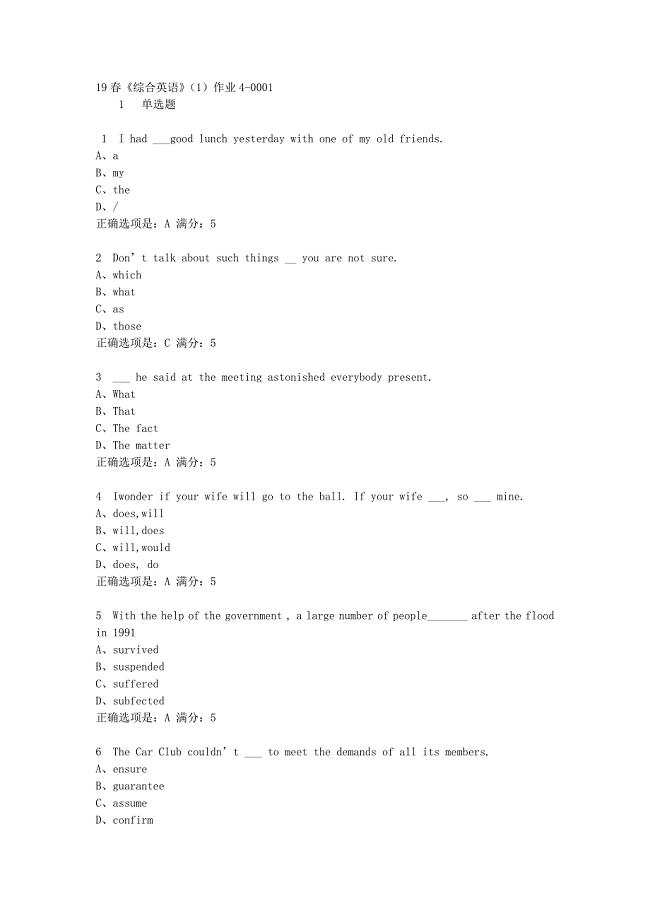

北京语言大学19年春《综合英语》(1)作业4满分答案-1

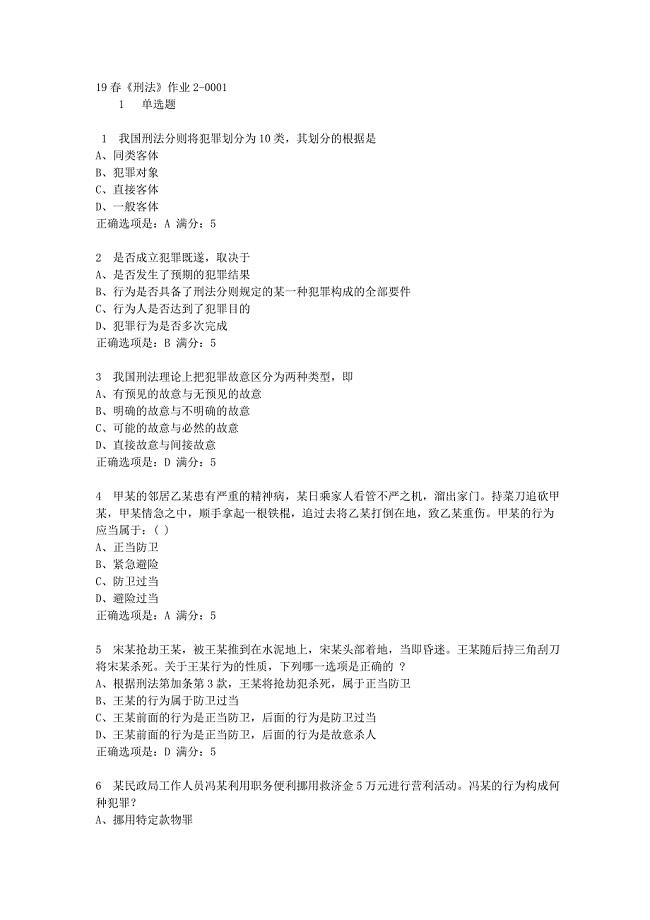

北京语言大学19年春《刑法》作业2满分答案-1

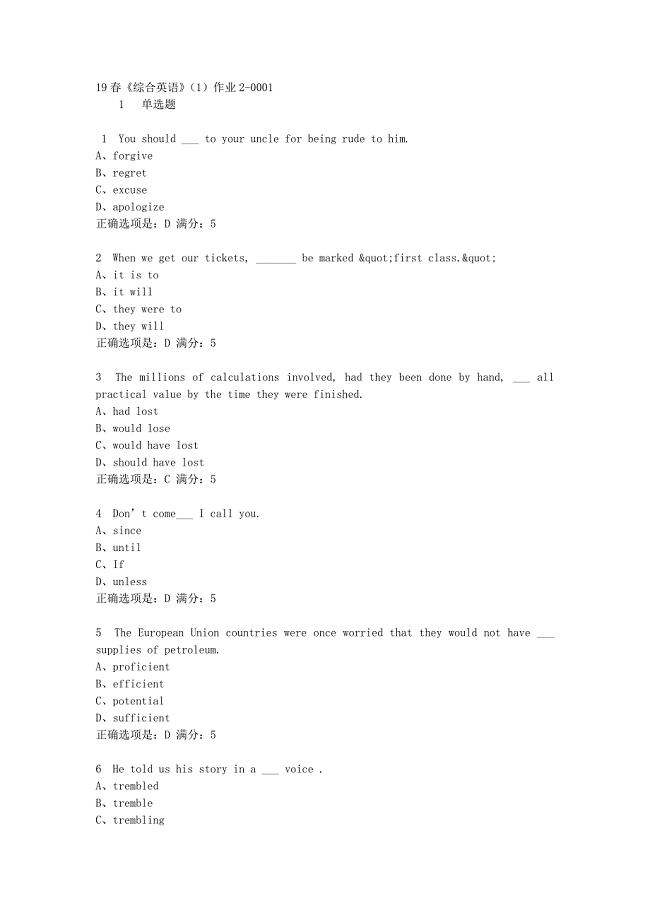

北京语言大学19年春《综合英语》(1)作业2满分答案-1

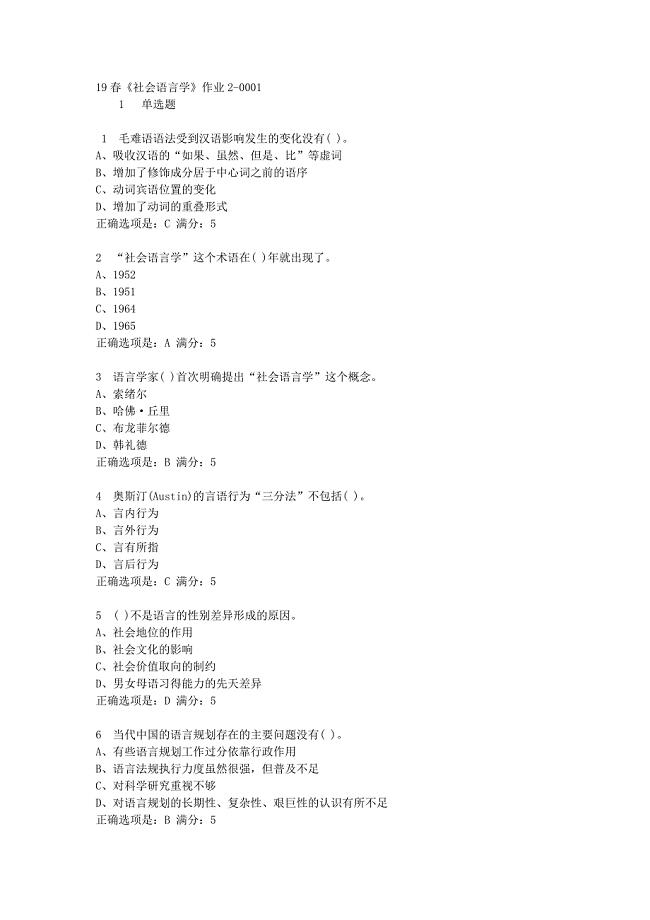

北京语言大学19年春《社会语言学》作业2满分答案-1

北京语言大学19年春《刑法》作业4满分答案-1

北京语言大学19年春《综合英语》(III)作业2满分答案-1

北京语言大学19年春《市场营销学》作业2满分答案1

北京语言大学19年春《社会语言学》作业4满分答案-1

北京语言大学19年春《英语国家概况(Ⅱ)》作业2满分答案-2

北京语言大学19年春《企业经营战略概论》作业1满分答案1

北京语言大学19年春《综合英语》(1)作业3满分答案-1

北京语言大学19年春《综合英语》(IV)作业1满分答案-2

北京语言大学19年春《计算机图形学》作业1满分答案-1

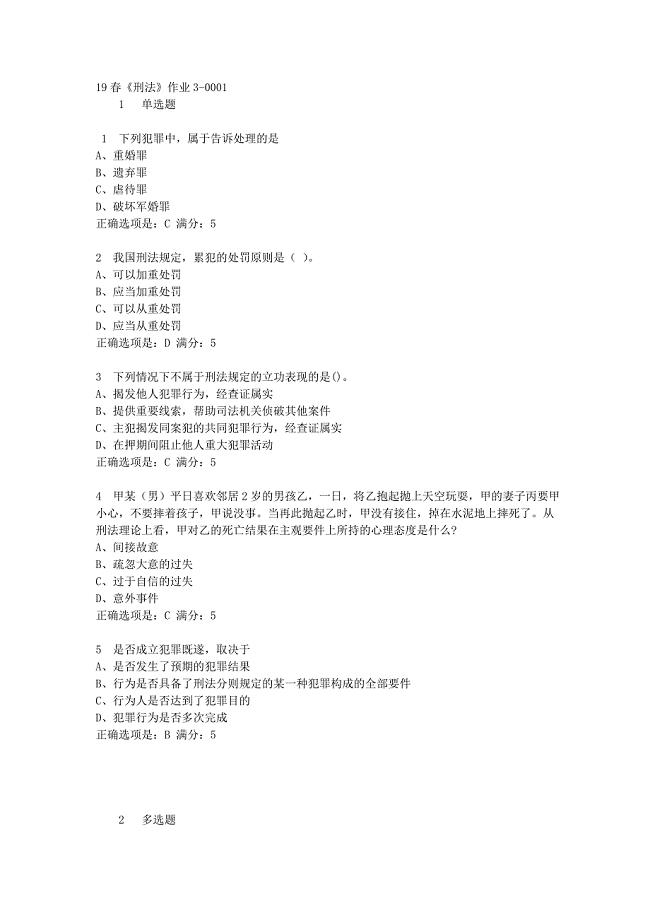

北京语言大学19年春《刑法》作业3满分答案-1

北京语言大学19年春《综合英语》(1)作业1满分答案-1

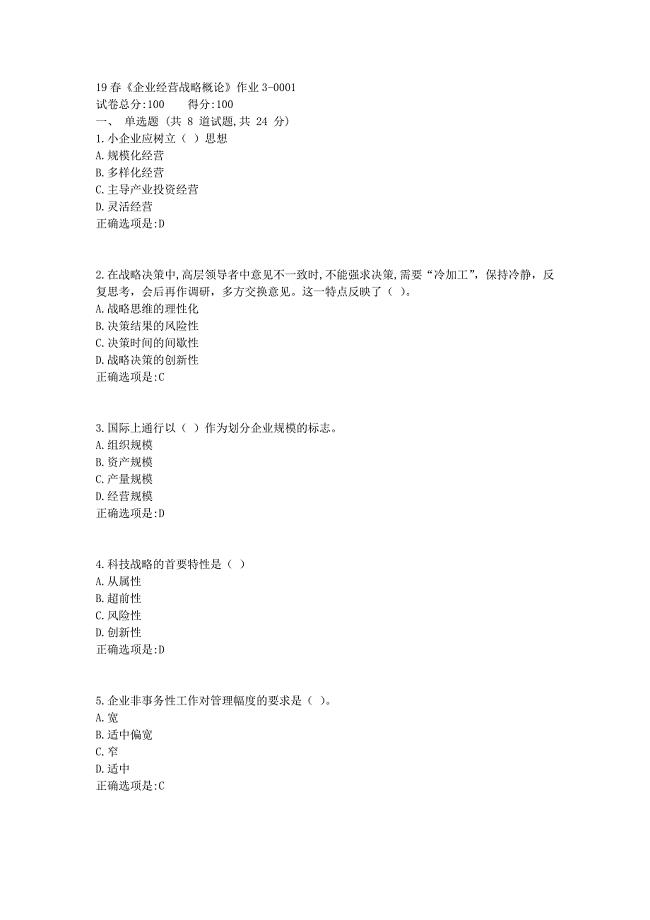

北京语言大学19年春《企业经营战略概论》作业3满分答案1

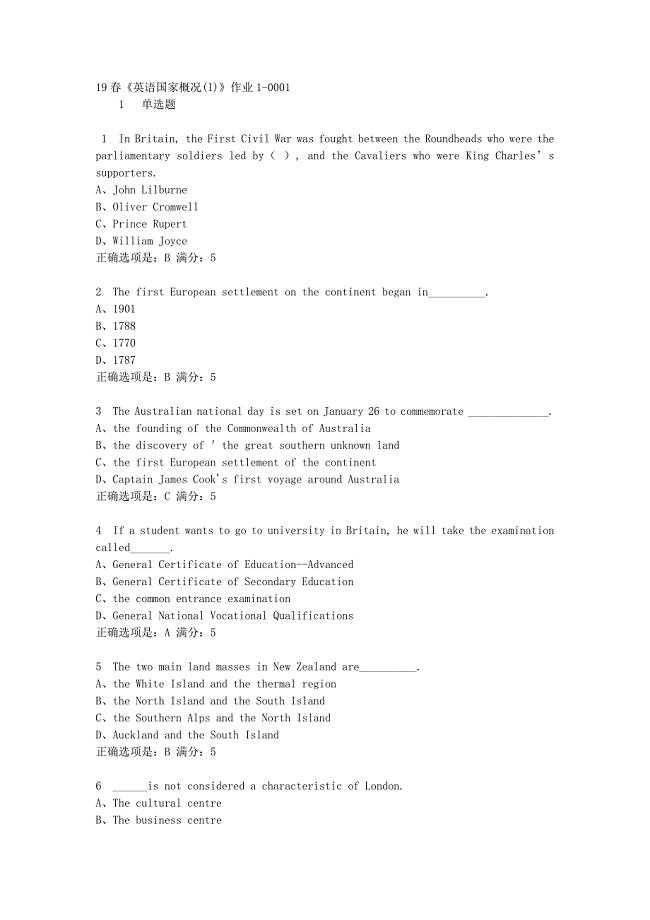

北京语言大学19年春《英语国家概况(I)》作业1满分答案-1

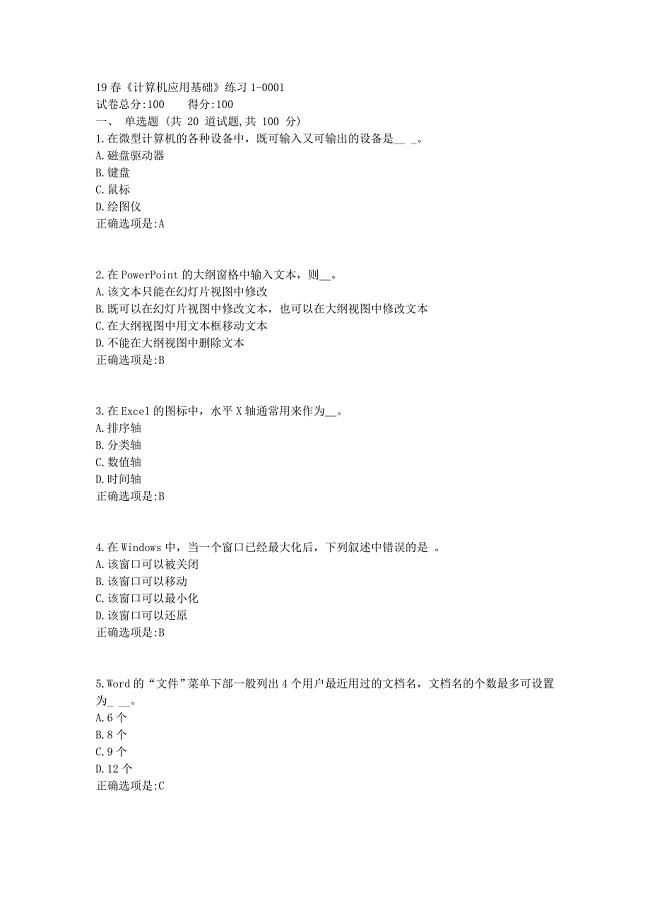

北京语言大学19年春《计算机应用基础》练习11

北京语言大学19年春《计算机图形学》作业3满分答案-1

北京语言大学19年春《人际交往与沟通艺术》作业1满分答案1

百林ACP操作指导书

百林ACP操作指导书

2023-03-08 47页

某某X殡仪馆工作可行性研究报告材料

某某X殡仪馆工作可行性研究报告材料

2022-08-15 52页

六年级数学上册第二次月考考试完整版人教版

六年级数学上册第二次月考考试完整版人教版

2023-09-20 5页

凸透镜成像的动态规律

凸透镜成像的动态规律

2023-12-02 4页

二年级数学下册有余数的除法1一课一练北京版试题

二年级数学下册有余数的除法1一课一练北京版试题

2022-11-19 3页

2022年建筑电工(建筑特殊工种)资格考试模拟试题带答案参考50

2022年建筑电工(建筑特殊工种)资格考试模拟试题带答案参考50

2023-07-19 12页

机试试卷及参考答案

机试试卷及参考答案

2023-09-23 20页

n14、基床表层沥青混凝土防水层施工作业指导书

n14、基床表层沥青混凝土防水层施工作业指导书

2023-04-30 11页

管线迁改及保护方案设计

管线迁改及保护方案设计

2022-08-24 15页

毕业设计城轨车辆空调装置自动化控制的分析与研究

毕业设计城轨车辆空调装置自动化控制的分析与研究

2023-09-04 34页