网络安全技术第二讲密码学基础

8页1、网络安全技术第二讲 密码学基础11基本概念和术语密码学是网络安全的基础。虽然网络安全技术多种多样,但最终都是要提供六种安全服务:机密性、鉴别、完整性、不可抵赖性、访问控制和可用性。能支持这六种安全服务的安全机制,例如:数据加密、消息鉴别、身份认证、数字签名等等大多数都是基于密码学及其衍生。(1)密码学(Cryptology)密码学是研究信息系统安全保密的科学。分为密码编码学和密码分析学。密码编码学(Cryptography)主要研究对信息进行编码,实现对信息的隐蔽。密码分析学(Cryptanalytics)主要研究加密消息的破译或消息的伪造。(2)保密通信模型在不安全的信道上实现安全的通信是密码学研究的基本问题。消息发送者对需要传送的消息进行数学变换处理,然后可以在不安全的信道上进行传送;接收者在接收端通过相应的数学变换处理可以得到信息的正确内容;而信道上的消息截获者,虽然可能截获到数学变换后的消息,但无法得到消息本身,这就是最基本的保密通信模型。数字通信系统其中发送者对消息进行数学变换的过程称为加密过程;接收者相应的数学变换过程称为解密过程;需要传送的消息称为明文;经过加密处理后的消

2、息称为密文;信道上消息的截获者通常被称为攻击者、分析者或者搭线者。下图就是一个最基本的保密通信模型:(3)密码体制一个密码体制(有时也称加密方案或密码系统)是一个使通信双方能进行秘密通信的协议。一个典型的加密方案由发送者、接收者和分析者三方参与,其中包括两个算法:一个称为加密算法,被发送方用来加密消息。另一个称为解密算法,被接收方用来解密接收的消息。为了发送一个消息(即明文),发送方首先用加密算法处理明文,得到密文并发送。收到密文后,接收方用解密算法将密文恢复为明文。为使这一方案能提供秘密通信,通信双方(至少收方)必须知道某些搭线者不知道的东西,否则搭线者也能像收方一样地恢复明文。这个外加知识的形式,可以是某些参数和(或)辅助输入,称这个外加知识为解密密钥。相应的,发送者在加密过程中有加密密钥的概念。典型密码体制方框图如下:密码学基本概念明文:需要秘密传送的消息。密文:明文经过密码变换后的消息。加密:由明文到密文的变换。解密:从密文恢复出明文的过程。破译:非法接收者试图从密文分析出明文的过程。加密算法:对明文进行加密时采用的一组规则。解密算法:对密文进行解密时采用的一组规则。密钥:加密

3、和解密时使用的一组秘密信息。从数学上来说,密码体制是一个五元组(P,C,K,E,D),其中满足条件:(1)P是可能明文的有限集,称为明文空间;(2)C是可能密文的有限集,称为密文空间;(3)K是可能密钥构成的有限集,称为密钥空间;(4)任意kK,有一个加密算法eE和相应的解密算法dD,且e:P-C和d:C-P分别为加、解密函数,满足d(e(x)=x,这里xP。密码学的历史发展史早在4000多年以前,古埃及人就在墓志铭中使用过类似于象形文字那样奇妙的符号;公元前约50年,凯撒密码-一种简单的字符替换-被认为是最早的正式算法;传统密码学、现代密码学、量子密码学。应用领域军事、外交、情报商业、个人通信(4)密码体制分类根据加密时对明文消息是否分组,密码体制分为流密码和分组密码。流密码又称为序列密码,加密时对明文按比特进行加密;分组密码将明文分成相同长度的明文组,对所有的明文分组使用同样方式进行加密。从密码体制的数学定义来看,加密密钥和解密密钥是成对使用的。一般意义下,在密码体制具体实现过程中,加密密钥与解密密钥是一一对应关系。根据由加密密钥得到解密密钥的算法复杂度不同,密码体制分为私钥(对称

4、)密码体制和公开密钥密码体制。私钥密码体制的加解密密钥可以很容易的相互得到,更多的情况下,两者甚至完全相同,在实际应用中发送方必须通过一个可能的安全信道将密钥送到接收方;公开密钥密码体制中,由加密密钥(公钥)得到解密密钥(私钥)很困难,所以实际应用中接收方可以将加密密钥公开,任何人都可以使用该密钥(公开密钥)进行加密,而只有接收者拥有解密密钥(私钥),这样只有接受者能解密。单钥密码学(对称密码学)加密密钥和解密密钥相同;系统的保密性取决于密钥的安全性;如何分发密钥是难点。双钥密码学(非对称密码学,公钥密码学)加密密钥和解密密钥不同;系统的安全保障在于要从公开钥和密文推出明文或私钥在计算上是不可行的;分发密钥简单。(5)密码算法的安全性要衡量一个密码算法的安全性,首先应了解密码分析攻击的类型。一般假设密码破译者已知密码体制,目标是破译密钥或密文对应的明文。下表根据破译者所知的信息量总结了各种密码分析攻击的类型密码算法的安全性Kerckhoofs假设(荷兰人,19世纪):密码破译者已知密码体制,目标是破译密钥或密文对应的明文。无条件安全:无论破译者有多少密文,他也无法解出对应的明文,即使他

《网络安全技术第二讲密码学基础》由会员汽***分享,可在线阅读,更多相关《网络安全技术第二讲密码学基础》请在金锄头文库上搜索。

商中间、末尾有0的除法

高中生物 第三章 第八节课时活页训练

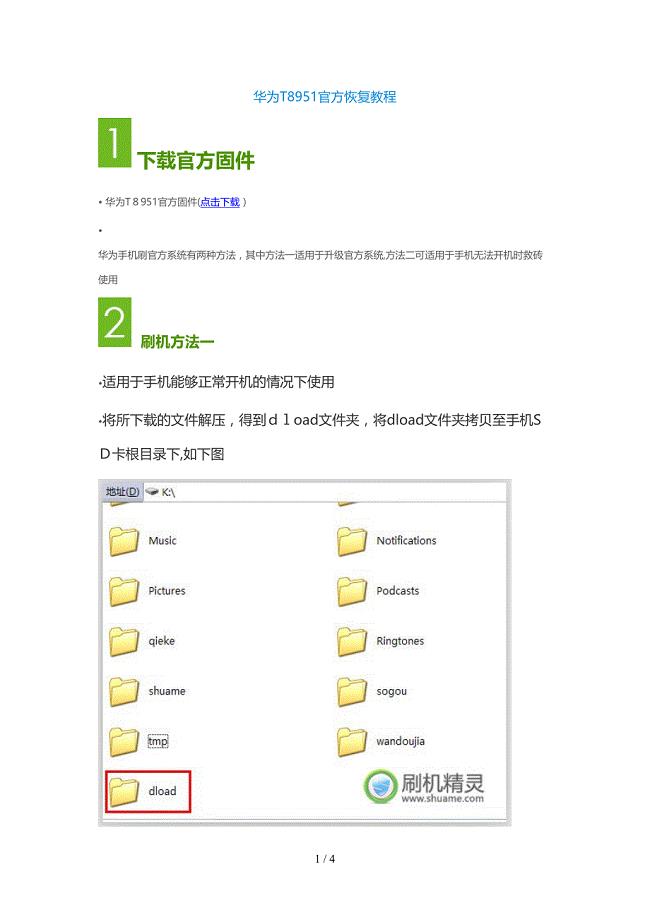

华为T8951官方恢复教程

公司人力资源个人工作计划标准模板(三篇).doc

人教版五年级语文下第三单元整合备课

认识数字1、2、3

语文作业分层案例

厂房场地买卖协议书(7篇)

高等职业教育应用电子技术专业

吉首市关于成立共享经济消费公司可行性分析报告_模板范文

钢结构办公楼计算书

河北各大商场资料

万亩中药材标准化种植基地建设项目可行性研究报告建议书

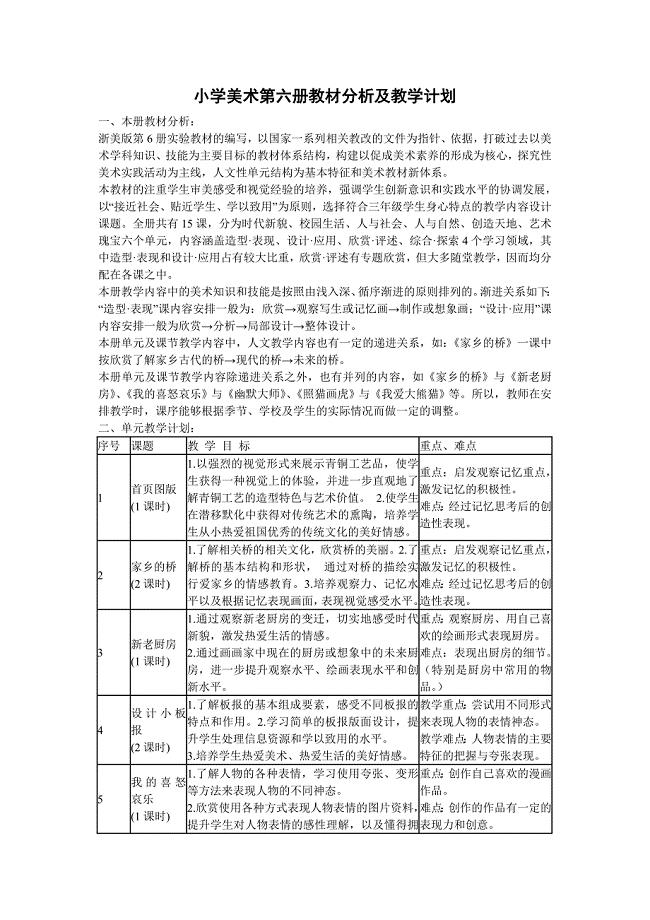

小学美术第六册教材分析及教学计划全册

建筑防水工程的施工质量细则

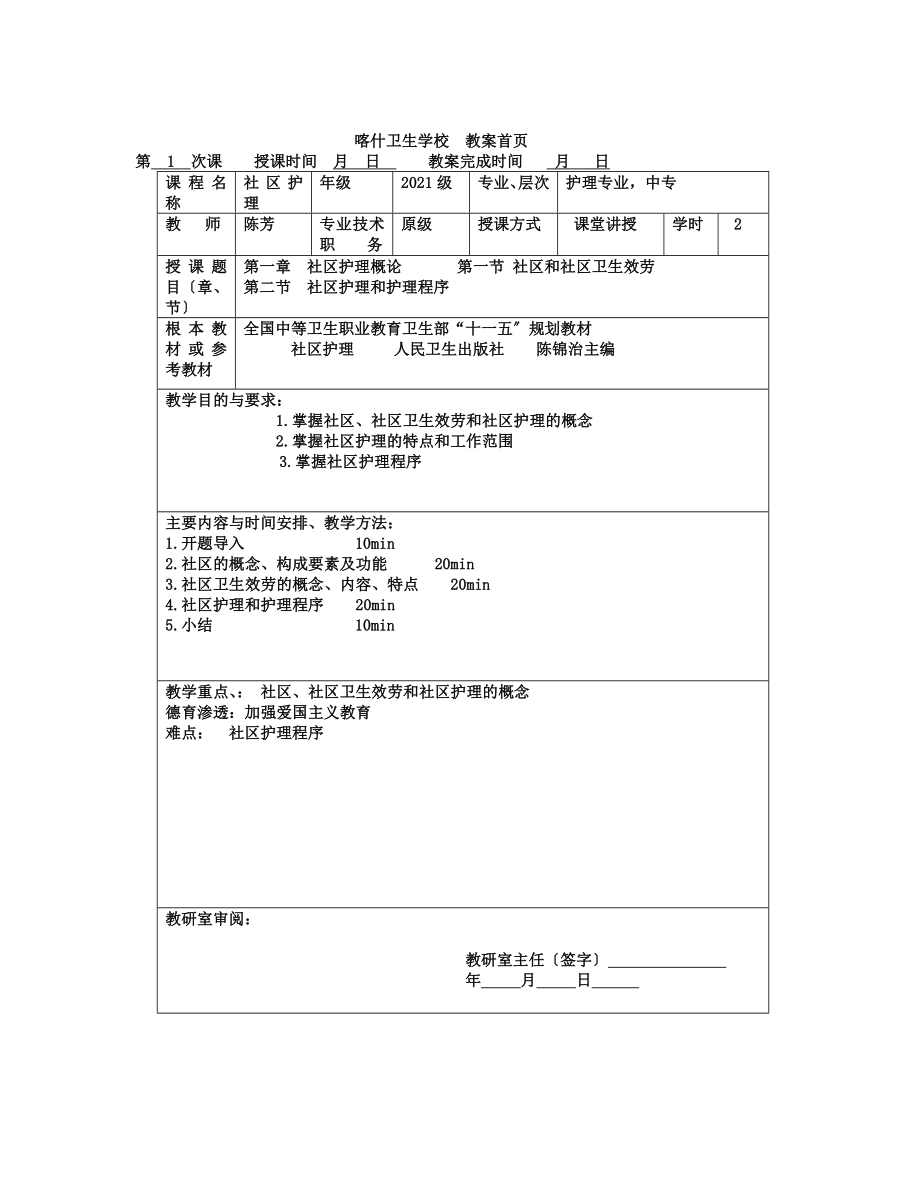

社区护理电子教案费下载

学生社团工作总结报告

2022年新学期开学活动策划方案参考

工作面前后安全出口维护措施

医院进修心得体会多篇

机械连接扭力矩检查表

机械连接扭力矩检查表

2023-06-22 2页

青岛市住宅工程质量通病防治手册

青岛市住宅工程质量通病防治手册

2022-08-30 28页

Epvhra学习资料大全托福阅读经典加试

Epvhra学习资料大全托福阅读经典加试

2022-08-14 34页

物业企业安全生产自查表

物业企业安全生产自查表

2023-05-28 11页

园林工程概预算中不易懂的名词

园林工程概预算中不易懂的名词

2023-06-11 8页

工程部组织架构

工程部组织架构

2022-10-18 3页

铁路施工注意事项

铁路施工注意事项

2024-02-04 15页

连续波充填技术的临床评价

连续波充填技术的临床评价

2022-12-19 9页

项目屋面窗户漏水质量问题分析及维修报告【特选应用】

项目屋面窗户漏水质量问题分析及维修报告【特选应用】

2023-03-08 8页

城市轨道交通运营管理专业可行性报告

城市轨道交通运营管理专业可行性报告

2023-08-15 4页