如何快速找出Linux服务器上不该存在恶意或后门文件

5页1、如何快速找出Linux服务器上不该存在恶意或后门文件如何快速找出Linux服务器上不该存在恶意或后门文件。前段时间我在APT写作时注意到一个问题,我发现网上大多都是关于Windows恶意软件检测的文章以及教程,而关于如何寻找Linux系统上恶意软件的资料却少之又少。因此,这篇文章主要是向大家介绍一些有关检查Linux系统恶意软件的技巧和方法。话不多说,让我们进入正题。校验二进制文件有一件事需要检查确认即没有运行的二进制文件被修改。这种类型的恶意软件可以用sshd的版本来支持,以允许使用特定的密码连接到系统,甚至是一些二进制文件的修改版本,它以root用户身份运行,只需监听触发器数据包的原始套接字即可。为此,我们将以Redhat和Debian为例。寻找不属于的二进制文件 find /proc/*/exe -exec readlink + | xargs rpm -qf | grep “not owned” find /proc/*/exe -exec readlink + | xargs dpkg -S | grep “no path”校验运行的二进制文件是否与包中的文件匹配 find

2、/proc/*/exe -exec readlink + | xargs rpm -qf | xargs rpm -V find /proc/*/exe -exec readlink + | xargs dpkg -S | cut -d: -f1 | xargs dpkg -V校验所有包文件另一件需要检查确认的事是即所有属于包的二进制文件都没有被修改。这个过程可能需要一段时间才能完成,但这是值得。我们可以设置一个cron jobs,以在指定时间来运行它。http:/校验所有包文件 rpm -Va dpkg -V输出结果输出应该显示属于包的任何二进制文件,计算二进制文件的哈希值,并将其与包安装或更新时保存的值进行比较。以下是基于Redhat系统的输出。使用dpkg的Debian系统不校验其中的大部分,因此如果修改了二进制文件,只显示“5”。 S 文件大小不同 M 模式不同(包括权限和文件类型) 5 摘要(以前的MD5 sum)不同 D 设备主/次要号不匹配 L readLink(2)路径不匹配 U 用户所有权不同 G 组的所有权不同 T mTime不同 P caPabilities不同检

《如何快速找出Linux服务器上不该存在恶意或后门文件》由会员m****分享,可在线阅读,更多相关《如何快速找出Linux服务器上不该存在恶意或后门文件》请在金锄头文库上搜索。

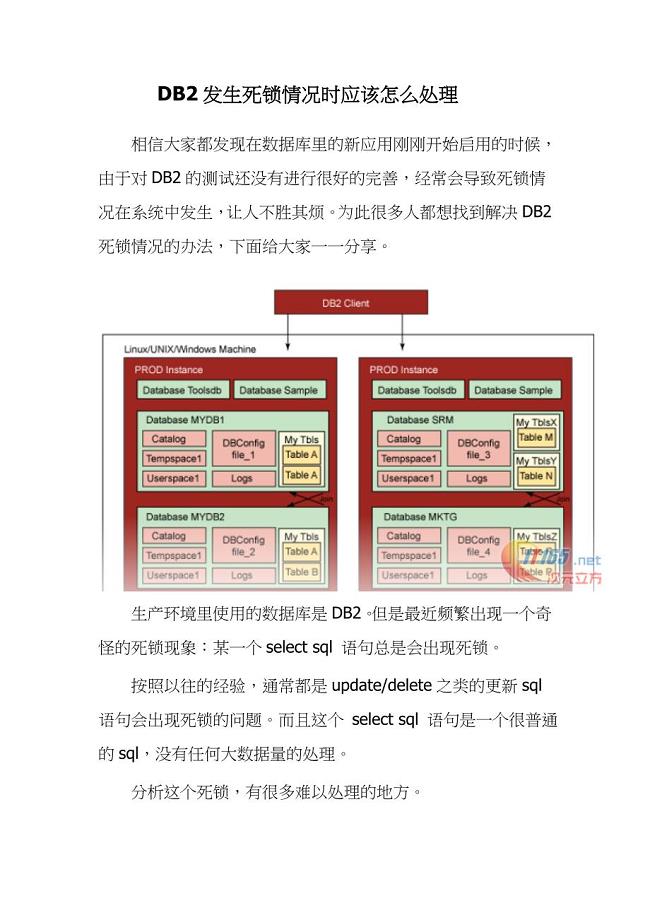

DB2发生死锁情况时应该怎么处理

Python 为何能成最强编程语言

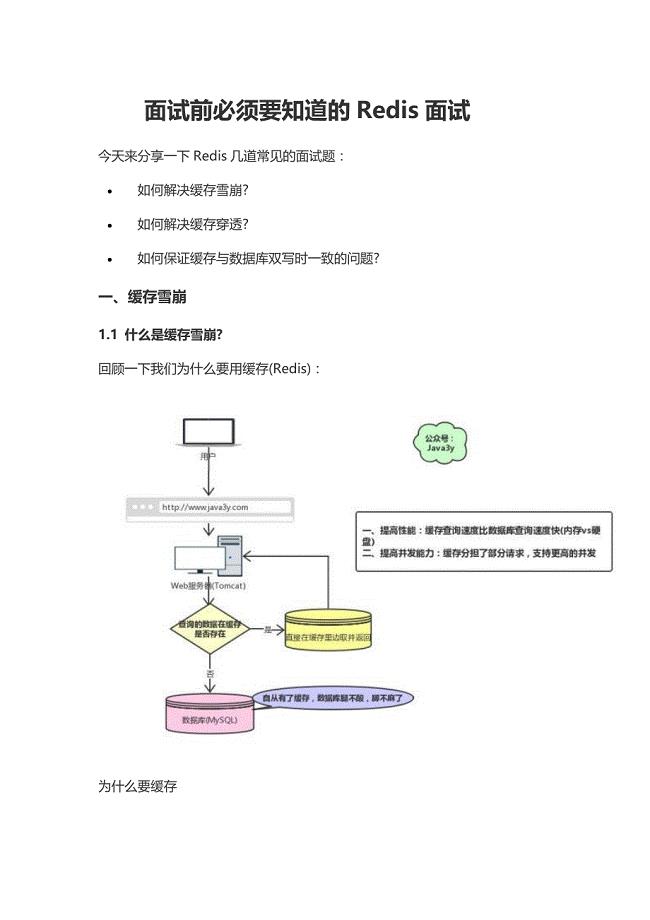

面试前必须要知道的Redis面试

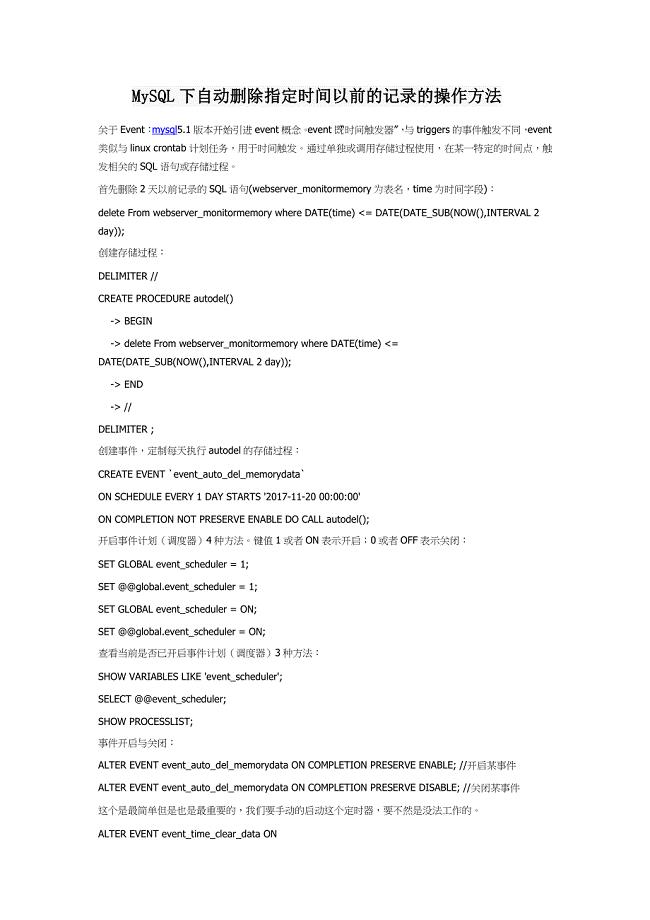

MySQL下自动删除指定时间以前的记录的操作方法

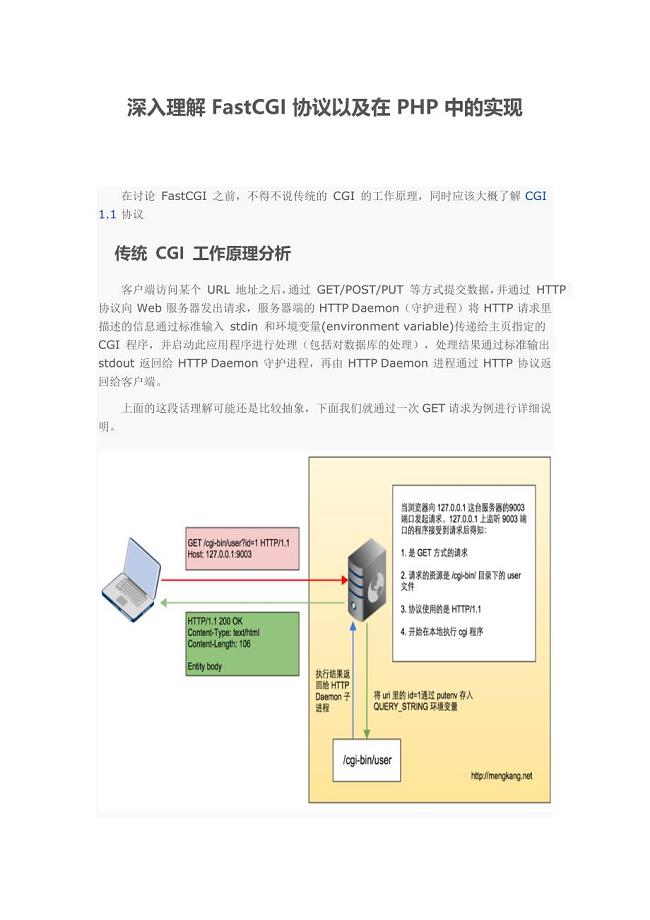

深入理解FastCGI协议以及在PHP中的实现

MySQL数据库性能优化之硬件瓶颈分析

NoSQL数据库大全收集整理

2018 – 2019 年前端 JavaScript 面试题

PHP文件包含漏洞的形式总结

5种使用Python代码轻松实现数据可视化的方法

改进JavaScript和Bust的互操作性:深入认识wasm-bindgen组件

C#图片缩放平移从功能分析到编码实现

详解网络蜘蛛的安全隐患及预防方法

利用NAP解除安全隐患自动隐藏你的IP地址

解决分布式数据库和离线网络中原子性问题的新方法

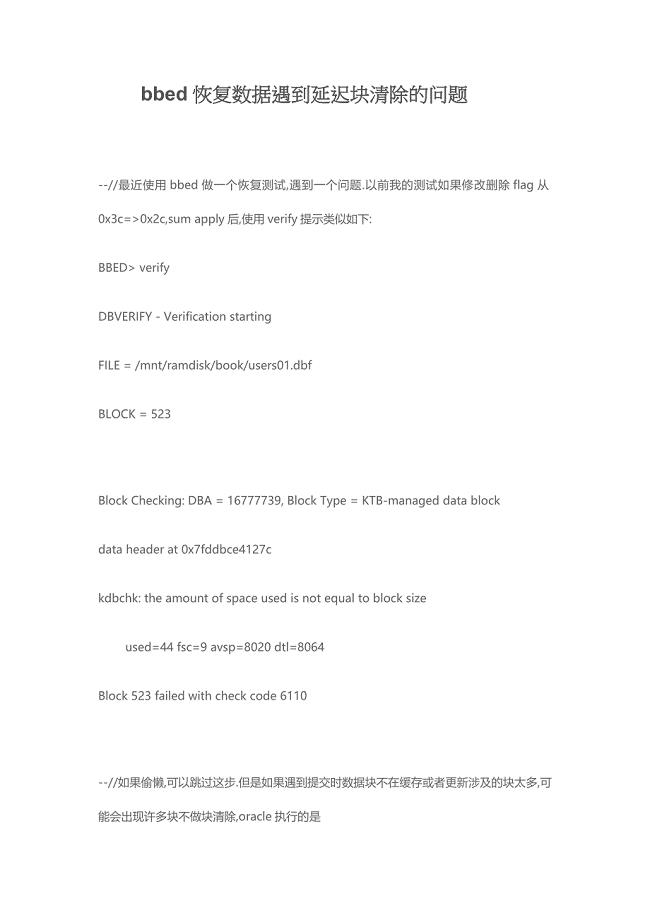

bbed恢复数据遇到延迟块清除的问题

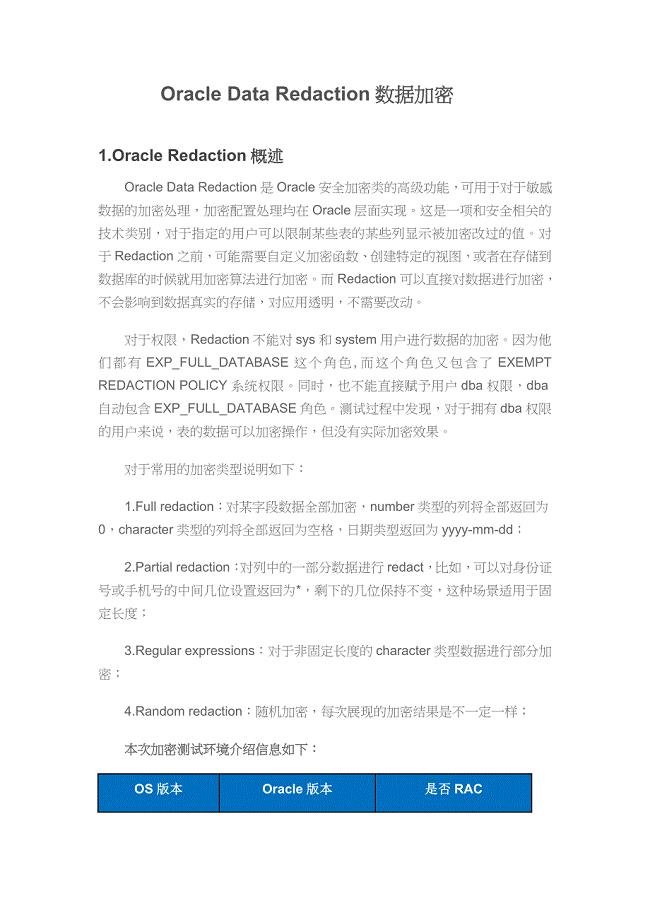

Oracle Data Redaction数据加密

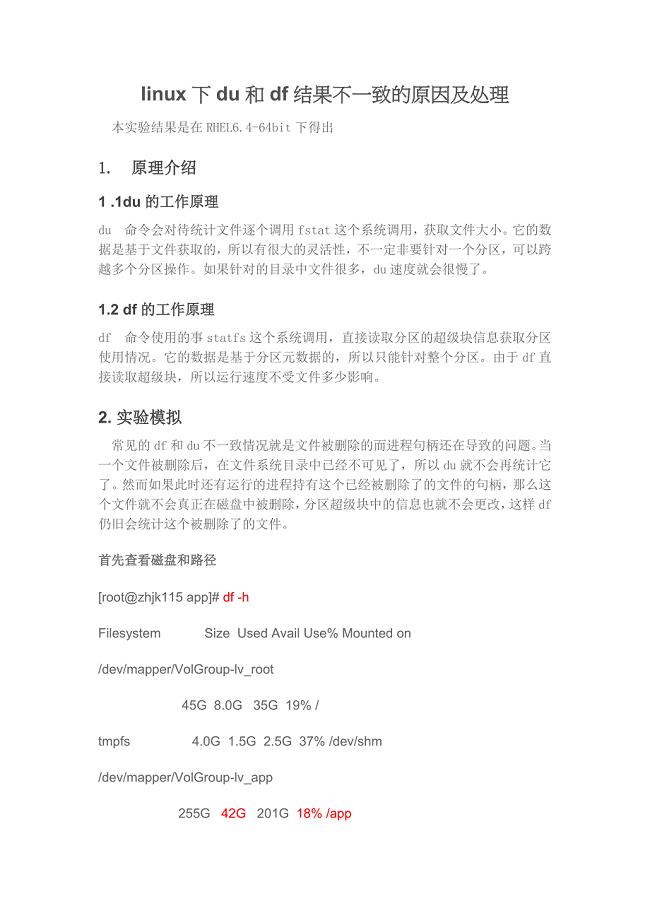

linux下du和df结果不一致的原因及处理

基于QMP实现对qemu虚拟机进行交互

解读Java并发队列BlockingQueue

centos7搭建nas文件系统

centos7搭建nas文件系统

2023-06-30 5页

centos7 对lvm在线扩容

centos7 对lvm在线扩容

2023-06-30 7页

Centos7非lvm扩容

Centos7非lvm扩容

2023-06-30 2页

prometheus监控应用及设置告警规则配置方法

prometheus监控应用及设置告警规则配置方法

2023-04-03 54页

linux指令初级

linux指令初级

2022-08-22 6页

linux指令中级

linux指令中级

2022-08-22 8页

linux指令高级

linux指令高级

2022-08-22 7页

linuxVIM指令

linuxVIM指令

2022-08-22 12页

项目化新增戴尔服务器vm虚拟机迁移指导

项目化新增戴尔服务器vm虚拟机迁移指导

2022-08-03 37页

31-ssh-key企业级案例上级实战考试

31-ssh-key企业级案例上级实战考试

2022-06-26 8页