网络安全重要知识点

5页1、1、在PGP中,发送方执行签名、加密、压缩操作的顺序是什么?为什么要按这样的顺序进行?答:对未压缩的邮件正文进行散列计算后,再对散列值进行签名。然后将邮件正文和签名拼接后进行压缩后加密。在压缩之前进行签名的主要原因有两点:一是对没压缩的消息进行签名,可便于对签名的验证,如果在压缩后再签 名,则需要保存压缩后的消息或在验证时重新压缩消息,增加了处理的工作量;二是由于压缩算法ZIP在不同的实 现中会在运算速度和压缩率之间寻求平衡,因而可能会产生不同的压缩结果,因此压缩后再进行签名就可能导致无 法实现鉴别(接收方在验证签名时可能会因压缩的原因而出现验证失败)。PGP对加密前的明文(含签名)进行压 缩,而不是在加密后再压缩的主要原因也有两点:一方面因为先压缩再加密方案缩短了报文大小,从而减少了网络 传输时间和存储空间;另一方面经过压缩实际上是经过了一次变换,变换后减少了明文中上下文的关系,比原始消 息的冗余信息更少,再加密的安全性更高,而如果先加密,再压缩,效果会差一些。2、分析DNSSEC的优缺点答:DNSSEC通过数字签名保证域名信息的真实性和完整性,防止对域名服务信息的伪造、篡改。但是,

2、DNSSEC并 不保证机密性,因为它不对DNS记录进行加密,同时它也解决不了 DNS服务器本身的安全问题,如被入侵、存储 的Zone数据被篡改、拒绝服务攻击、DNS软件的实现问题等。另外,由于DNSSEC的报文长度增加和解析过程繁复, 在面临DDoS攻击时,DNS服务器承受的负担更为严重,抵抗攻击所需的资源要成倍增加。3、简述Web应用防火墙的工作原理答:对每一个HTTP/HTTPS请求进行内容检测和验证,确保每个用户请求有效且安全的情况下才交给Web服务器处 理,对非法的请求予以实时阻断或隔离、记录、告警等。WAF主要提供对Web应用层数据的解析,对不同的编码方式做强制多重转换还原为可分析的明文,对转换后的消 息进行深度分析。主要的分析方法有两类,一类是基于规则的分析方法,另一类是异常检测方法4、设H是一个安全的哈希函数,Alice将消息和其哈希值M|H(M)一并发送,以检测消息是否在传输过程中被篡改, 问:这样做可否达到Alice的安全目标?为什么?答:不能,因为Hash函数本身没有密钥,给定M,任何人(包括攻击者)都可以正确计算出其哈希值,所以 攻击者可以将Alice发送的消息M

3、修改为M,并计算H( M,),而接收方无法确定原始消息的完整性。5、考虑RSA密码体制:令p=3, q=11, d=7, m=5,给出密文C的计算过程。6、考虑RSA密码体制:设n=35,已截获发给某用户的密文C = 10,并查到该用户的公钥e = 5,求出明文M7、在网络攻击中,拒绝服务攻击除了用于致瘫攻击目标外,是否还可作为其他攻击的辅助手段?试举例说明。答:SYN Flood攻击可以用于IP劫持、IP欺骗等。当攻击者想要冒充C跟B通信时,通常要求C不能响应B的 消息,为此,攻击者可以先攻击C (如果它是在线的)使其无法对B的消息进行响应。然后攻击者就可以通过窃听 发向C的数据包,或者猜测发向C的数据包中的序列号等,然后冒充C与第三方通信。一些系统在启动时会有漏洞,可以通过拒绝服务攻击使之重启,然后在该系统重启时针对漏洞进行攻击。如 RARP-boot,如果能令其重启,就可以将其攻破。有些网络中,当防火墙关闭时允许所有数据包都能通过(特别是对于那些提供服务比保障安全更加重要的场合, 如普通的ISP),则可通过对防火墙进行拒绝服务攻击使其失去作用达到非法访问受保护网络的目的如果攻击者

4、已经修改了系统的管理权限,可能需要采取拒绝服务攻击的手段使系统重启或者迫使系统的真正管理员 重启系统,以便使改动的配置生效。8、拒绝服务攻击的核心思想是什么?答:依靠消耗网络带宽或系统资源(如,处理机、磁盘、内存)导致网络或系统不胜负荷以至于瘫痪而停止提供 正常的网络服务或使服务质量显著降低,或通过更改系统配置使系统无法正常工作(如,更改路由器的路由表),来 达到攻击的目的。9、有状态的包过滤防火墙相比于无状态的包过滤防火墙有哪些优点?答:有状态的包过滤防火墙在接收到数据包时,将以连接状态表为基础,依据配置的包过滤规则,判断是否允 许数据包通过,从而更加有效地保护网络安全;有状态的包过滤防火墙能够提供更全面的日志信息。9、论述SSL/TLS是如何应对Web应用面临的下述安全威胁:(1) 已知明文字典攻击:许多消息中可能会包含可预测的明文,女HTTP中的GET命令。攻击者首先构造一个包含 各种可能的已知明文加密字典。然后,截获加密消息,并将包含已知明文的加密部分和字典中的密文进行比较。如 果多次匹配成功,就可以获得正确的密码;(2) 穷举密码分析攻击:穷举传统加密算法的密钥空间;(3)

《网络安全重要知识点》由会员大米分享,可在线阅读,更多相关《网络安全重要知识点》请在金锄头文库上搜索。

高压旋喷桩施工方案新版

姓氏起源———任

火灾事故现场处置方案模板(三篇)

出轨离婚协议书精选版(9篇)

pm25对环境的影响及治理对策

安全生产奖罚条例

2023春季民办幼儿园工作计划样本(2篇).doc

2023年有创意的工会活动方案

居住区规划任务书

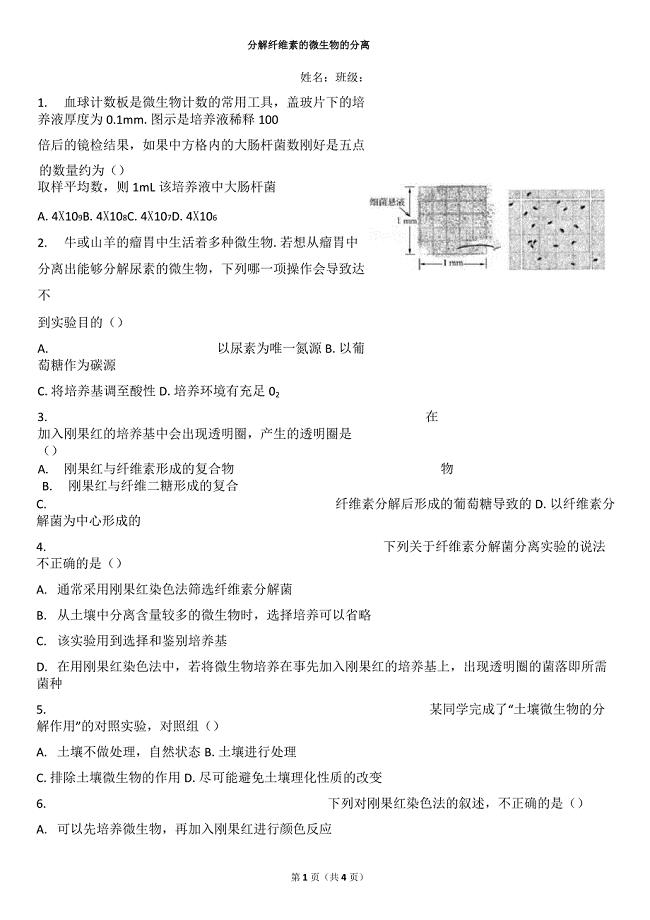

分解纤维素的微生物的分离

清明节演讲稿350字清明节献词演讲稿

七年级上历史专题复习教案

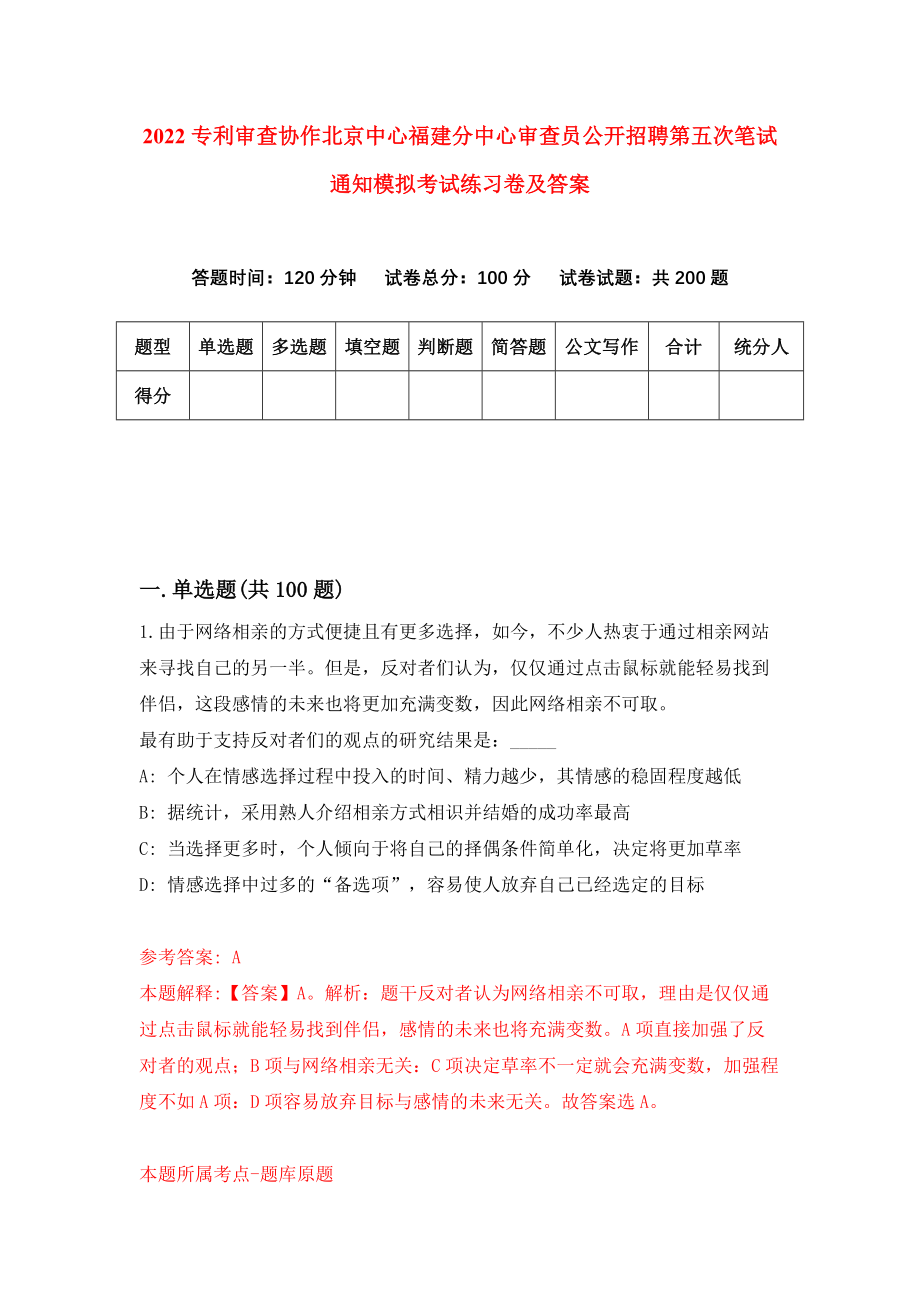

2022专利审查协作北京中心福建分中心审查员公开招聘第五次笔试通知模拟考试练习卷及答案(第1卷)

苏教版六年级数学——第二单元《长方体和正方体》整理与练习(2)

公司广告租用广告牌协议书样本(2篇).doc

现代农业特色产业发展情况调研报告

小型飞机制造项目书汇总

如何学好初中数学经典介绍

新北师大版三年级下册商是几位数预设教学设计朱滢

六年级语文教师工作计划标准模板(2篇).doc

分布式远程视频监控系统在企业局域网中的应用

分布式远程视频监控系统在企业局域网中的应用

2024-02-26 3页

柴油机电控燃油喷射系统概述

柴油机电控燃油喷射系统概述

2023-06-19 4页

全国2009年7月高等教育自学考试市场营销学试题

全国2009年7月高等教育自学考试市场营销学试题

2022-08-23 4页

小指标竞赛方案

小指标竞赛方案

2023-03-14 2页

应变花的计算

应变花的计算

2023-12-31 1页

企业所得税月度预缴和年度纳税申报表(B类2015年版)

企业所得税月度预缴和年度纳税申报表(B类2015年版)

2022-12-06 6页

常见材料学专业名词中英文对译

常见材料学专业名词中英文对译

2023-02-03 26页

职工食堂管理规章制度知识交流

职工食堂管理规章制度知识交流

2023-02-13 6页

风力发电场风机基础大体积混凝土施工及养护方案

风力发电场风机基础大体积混凝土施工及养护方案

2022-10-07 22页

pm25对环境的影响及治理对策

pm25对环境的影响及治理对策

2023-05-27 8页