2022年软考-信息安全工程师考试题库及模拟押密卷48(含答案解析)

22页1、2022年软考-信息安全工程师考试题库及模拟押密卷(含答案解析)1. 单选题一台连接在以太网内的计算机为了能和其他主机进行通信,需要有网卡支持。网卡接收数据帧的状态有:unicast、 broadcast、 multicast、 promiscuous 等,其中能接收所有类型数据帧的状态是( )。问题1选项A.unicastB.broadcastC.multicastD.promiscuous【答案】D【解析】本题考查网卡接收数据帧状态方面的基础知识。unicast是指网卡在工作时接收目的地址是本机硬件地址的数据帧, broadcast 是指接收所有类型为广播报文的数据帧,multicast 是指接收特定的组播报文,promiscuous 则是通常说的混杂模式,是指对报文中的目的硬件地址不加任何检查而全部接收的工作模式。答案选D。2. 单选题Web服务器也称为网站服务器,可以向浏览器等Web客户端提供文档,也可以放置网站文件和数据文件。目前最主流的三个Web服务器是Apache. Nginx. IIS。Web服务器都会受到HTTP协议本身安全问题的困扰,这种类型的信息系统安全漏洞属于(

2、 )。问题1选项A.设计型漏洞B.开发型漏洞C.运行型漏洞D.代码型漏洞【答案】A【解析】本题考查信息系统安全漏洞方面的基础知识。一般设计人员制定协议时,通常首先强调功能性,而安全性问题则是到最后一刻、甚至不列入考虑范围。上述漏洞是由HTTP协议本身设计上所存在的安全问题,所以它是设计型漏洞。答案选A。3. 单选题在安全评估过程中,采取( )手段,可以模拟黑客入侵过程,检测系统安全脆弱性。问题1选项A.问卷调查B.人员访谈C.渗透测试D.手工检查【答案】C【解析】4. 单选题从对信息的破坏性上看,网络攻击可以分为被动攻击和主动攻击,以下属于被动攻击的是( )。问题1选项A.伪造B.流量分析C.拒绝服务D.中间人攻击【答案】B【解析】本题考查网络攻击方面的基础知识。主动攻击会导致某些数据流的篡改和虚假数据流的产生,这类攻击包括篡改、伪造消息数据和拒绝服务等。被动攻击中攻击者不对数据信息做任何修改,通常包括窃听、流量分析、破解弱加密的数据流等。答案选B。5. 单选题如果对一个密码体制的破译依赖于对某一个经过深入研究的数学难题的解决,就认为相应的密码体制是( )的。问题1选项A.计算安全B.

3、可证明安全C.无条件安全D.绝对安全【答案】B【解析】本题考查密码体制安全性分类。衡量密码体制安全性的基本准则有以下三种:(1)计算安全的:如果破译加密算法所需要的计算能力和计算时间是现实条件所不具备的,那么就认为相应的密码体制是满足计算安全性的。这意味着强力破解证明是安全的,即实际安全。(2)可证明安全的:如果对一个密码体制的破译依赖于对某一个经过深入研究的数学难题的解决,就认为相应的密码体制是满足可证明安全性的。这意味着理论保证是安全的。(3)无条件安全的:如果假设攻击者在用于无限计算能力和计算时间的前提下,也无法破译加密算法,就认为相应的密码体制是无条件安全性的。这意味着在极限状态上是安全的。故本题选B。点播:密码体制是完成加密和解密的算法。通常,数据的加密和解密过程是通过密码体制、密钥来控制的。密码体制必须易于使用,特别是应当可以在微型计算机使用。密码体制的安全性依赖于密钥的安全性,现代密码学不追求加密算法的保密性,而是追求加密算法的完备。世界上不存在绝对安全的密码。6. 单选题恶意代码是指为达到恶意目的而专门设计的程序或代码,恶意代码的一般命名格式为:. .,常见的恶意代码包

4、括:系统病毒、网络蠕虫、特洛伊木马、宏病毒、后门程序、脚本病毒、捆绑机病毒等。以下属于脚本病毒前缀的是( )。问题1选项A.WormB.TrojanC.BinderD.Script【答案】D【解析】本题考查恶意代码方面的基础知识。各恶意代码类型前缀如下:系统病毒 Win32、Win95网络蠕虫 Worm特洛伊木马程序 Trojan脚本病毒 Script宏病毒 Macro后门程序 Backdoor答案选D。7. 单选题Sniffer可以捕获到达主机端口的网络报文。Sniffer 分为软件和硬件两种,以下工具属于硬件的是( )。问题1选项A.NetXrayB.PacketboyC.NetmonitorD.协议分析仪【答案】D【解析】本题考查网络嗅探器方面的基础知识。Sniffer即网络嗅探器,软件有NetXray、Packetboy、Netmonitor、Sniffer Pro、WireShark、WinNetCap等,而硬件的Sniffer通常称为协议分析仪。答案选D。8. 单选题以下关于网络钓鱼的说法中,不正确的是( )。问题1选项A.网络钓鱼属于社会工程攻击B.网络钓鱼与Web服务没

《2022年软考-信息安全工程师考试题库及模拟押密卷48(含答案解析)》由会员s9****2分享,可在线阅读,更多相关《2022年软考-信息安全工程师考试题库及模拟押密卷48(含答案解析)》请在金锄头文库上搜索。

2023后勤年度工作总结模板(2篇).doc

临时施工道路修筑施工方案

高三英语口语学习技巧分享阅读

超市客服工作总结模板(8篇).doc

门诊导诊护士年终总结范文.doc

2022年度质量工程师个人总结范文

办公房屋长期租赁协议精选版(七篇)

七年级新学期班主任工作计划标准范文(3篇).doc

某工业厂房施工组织设计

酒店保安年度工作计划〔二〕

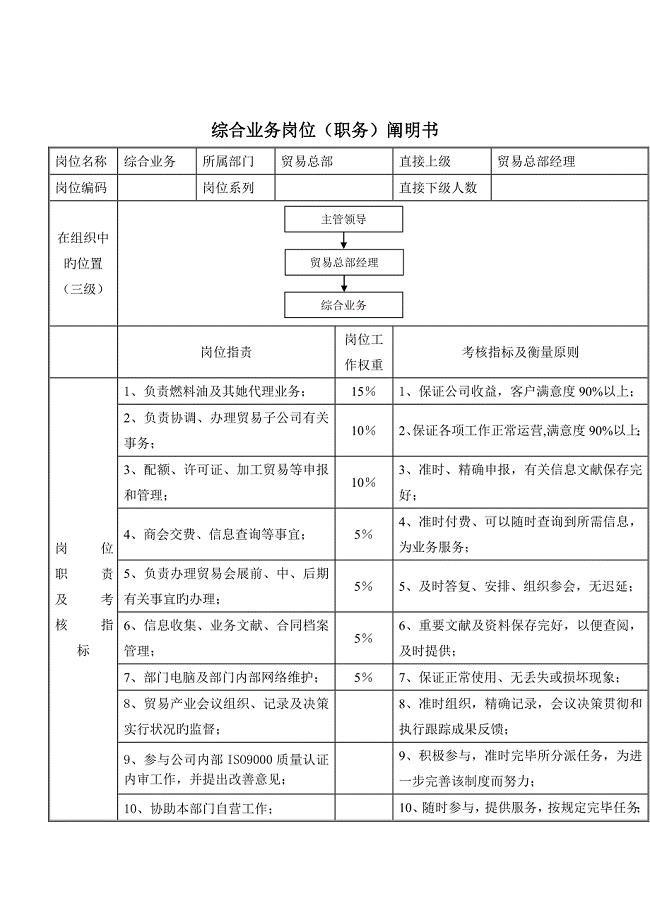

贸易总部综合业务岗位基本职责

浙江佳境玻璃科技有限公司建设项目阶段性竣工环境保护验收监测报告

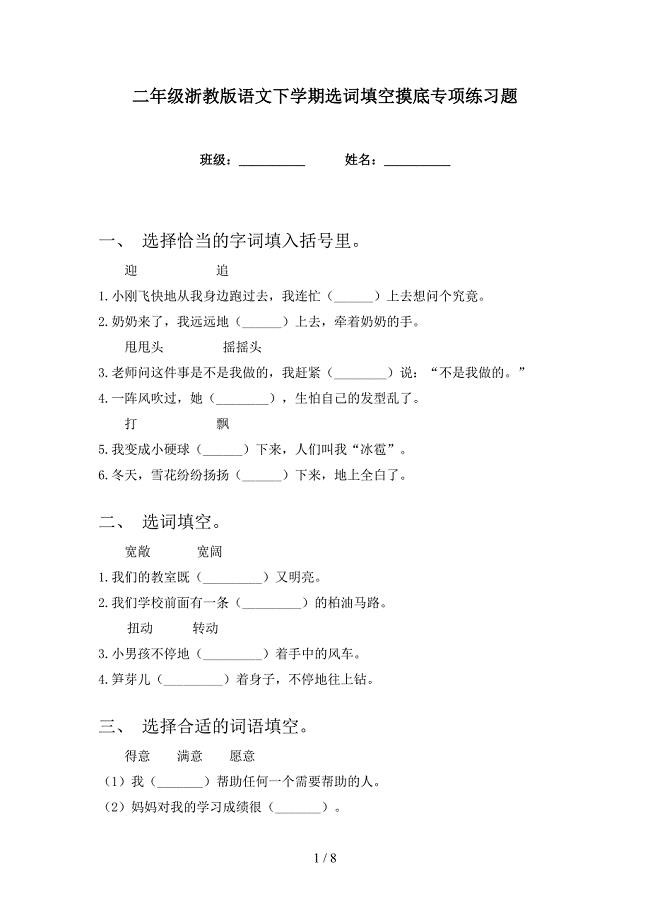

二年级浙教版语文下学期选词填空摸底专项练习题

危险品道路运输“一车一品”材料汇总

中学教师学期末工作总结(3篇).doc

检察院实习报告3000

夫妻的离婚协议样本(2篇).doc

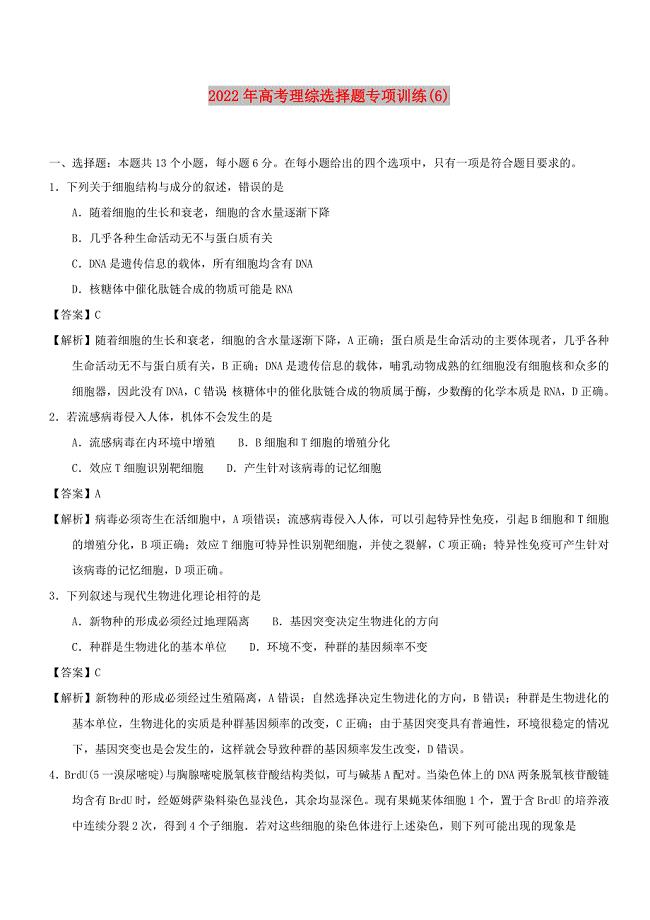

2022年高考理综选择题专项训练(6)

创卫档案资料整理

中学生感恩父母学生演讲稿范文汇编五篇

2022年考博英语-华东政法大学考前模拟强化练习题64(附答案详解)

2022年考博英语-华东政法大学考前模拟强化练习题64(附答案详解)

2022-09-25 38页

2022年广东省建筑施工企业专职安全生产管理人员【安全员C证】(第一批参考题库)含答案参考7

2022年广东省建筑施工企业专职安全生产管理人员【安全员C证】(第一批参考题库)含答案参考7

2023-08-24 25页

2022年考博英语-清华大学考前模拟强化练习题11(附答案详解)

2022年考博英语-清华大学考前模拟强化练习题11(附答案详解)

2024-01-17 13页

2022年06月安徽宣城市广德县邱村镇中心卫生院、四合乡卫生院联合招聘医护人员1人历年参考题库答案解析

2022年06月安徽宣城市广德县邱村镇中心卫生院、四合乡卫生院联合招聘医护人员1人历年参考题库答案解析

2022-09-23 75页

嵌入式系统及应用-试题一答案

嵌入式系统及应用-试题一答案

2023-09-24 6页

2022年07月宁波市鄞州区五乡镇卫生院公开招聘3名编外人员笔试参考题库含答案解析

2022年07月宁波市鄞州区五乡镇卫生院公开招聘3名编外人员笔试参考题库含答案解析

2023-01-05 145页

建筑起重机械安装拆卸工、维修工考试模拟卷含答案92

建筑起重机械安装拆卸工、维修工考试模拟卷含答案92

2023-07-24 19页

2023年天津医科大学基础医学研究中心笔试题库含答案详解析

2023年天津医科大学基础医学研究中心笔试题库含答案详解析

2022-12-26 82页

2023年陕西省宝鸡市太白县桃川镇灵丹庙村社区工作人员考试模拟题含答案

2023年陕西省宝鸡市太白县桃川镇灵丹庙村社区工作人员考试模拟题含答案

2023-03-22 21页

2022年浙江省专职安全生产管理人员(C证)考试(全考点覆盖)名师点睛卷含答案67

2022年浙江省专职安全生产管理人员(C证)考试(全考点覆盖)名师点睛卷含答案67

2023-12-02 24页