电子科技大学21春《信息安全概论》离线作业2参考答案16

11页1、电子科技大学21春信息安全概论离线作业2参考答案1. 防火墙只能防范来自系统外部人员的恶意的攻击,不能防范系统内部人员的恶意攻击。( )A.错误B.正确参考答案:B2. 行政赔偿的义务机关是( )。A.实施侵害行为的行政机关B.实施侵害的工作人员个人C.实施侵害的工作人员所属的行政机关D.县级以上人民政府参考答案:AC3. 堆是内存空间中用于存放动态数据的区域。与栈不同的是,程序员自己完成堆中变量的分配与释放。( )A.正确B.错误参考答案:A4. 误用入侵检测技术的核心问题是( )的建立以及后期的维护和更新。A、异常模型B、规则集处理引擎C、网络攻击特征库D、审计日志参考答案:C5. CPU本身只负责运算,不负责储存数据。数据一般都储存在内存之中,CPU要用的时候就去内存读写数据。( )A.正确B.错误参考答案:A6. 下面哪项与VPN安全技术无关( )。A.加密技术B.隧道技术C.包过滤技术D.QoS技术参考答案:C7. 我国刑法中有关计算机犯罪的规定,定义了三种新的犯罪类型。( )T.对F.错参考答案:F8. 下列关于改进算法的描述,不正确的是( )。A.最小直方图失真隐写算法在

2、尽量保持F1和F-1翻转平衡的情况下,使直方图在隐写前后变化量尽可能小,可以抵抗卡方分析B.直方图补偿隐写算法确保隐写后,直方图中2i和2i+1的频度不再趋于相等,因此可以抵抗RS分析C.改进LSB隐写算法翻转像素灰度时,2i不仅可以变为2i+1,也可以变为2i-1D.改进LSB隐写算法可以抵抗卡方、RS和GPC分析参考答案:B9. C标准库中和字符串操作有关的函数,像strcpy,strcat,sprintf,gets等函数中,数组和指针都有自动边界检查。( )A.正确B.错误参考答案:B10. 一些软件漏洞问题会随时间变长而自动消失。( )A.正确B.错误参考答案:B11. 关于缓冲区溢出的原理不正确的是( )。A.缓冲区溢出是由编程错误引起的B.如果缓冲区被写满,而程序没有去检查缓冲区边界,也没有停止接收数据,这时缓冲区溢出就会发生C.一小部分数据或者一套指令的溢出就可能导致一个程序或者操作系统崩溃D.C语言具有检查边界的功能参考答案:D12. 在Excel中,可以将一个工作簿中所有工作表都隐藏起来,需要显示时取消隐藏即可。( )A.错误B.正确参考答案:A13. Windows

3、的内存可以被分为两个层面:( )A.虚拟内存和逻辑内存B.逻辑内存和物理内存C.物理内存和虚拟内存D.物理内存和逻辑内存参考答案:C14. A类媒体:媒体上的记录内容对( )功能来说是最重要的,不能替代的,毁坏后不能立即恢复的。A.安全B.运行C.系统D.设备参考答案:CD15. 几何变换在数字水印的攻击中扮演了重要的角色,下列属于几何变换的有( )。A.水平翻转B.裁剪C.旋转D.缩放E.行、列删除F.打印-扫描处理参考答案:ABCDEF16. 为控制企业内部对外的访问以及抵御外部对内部网的攻击,最好的选择是( )A.IDSB.防火墙C.杀毒软件D.路由器参考答案:B17. 在Windows系统下,系统调用多数都是封装在高级( )中来调用的。A.APIB.DLLC.库函数D.可执行文件参考答案:A18. 漏洞也称为( ),是计算机系统的硬件、软件、协议在系统设计、具体实现、系统配置或安全策略上存在的缺陷。A.机密性B.不完整性C.可否认性D.脆弱性参考答案:D19. 结构微调法是对文本的空间特征进行轻微调整来嵌入秘密信息的方法,一般采用的方法有( )。A.行移位编码B.字移位编码C.

《电子科技大学21春《信息安全概论》离线作业2参考答案16》由会员re****.1分享,可在线阅读,更多相关《电子科技大学21春《信息安全概论》离线作业2参考答案16》请在金锄头文库上搜索。

流行病学作业

【2012】北京大学经营方略EMBA总裁高级研修班

幼儿园亲子活动总结标准范本(2篇).doc

人教版高中语文大纲Word版

![[最新]苏科版八年级上数学期中复习试题含答案详解](https://union.152files.goldhoe.com/2022-11/29/c3009f61-9cd2-4ca3-a39f-1834bdaf4506/pic1.jpg)

[最新]苏科版八年级上数学期中复习试题含答案详解

学校食堂食品采购合同样本

综合办公室管理制度范文(四篇).doc

2023年安全教育视频观后感_1

预制箱梁施工首件总结报告

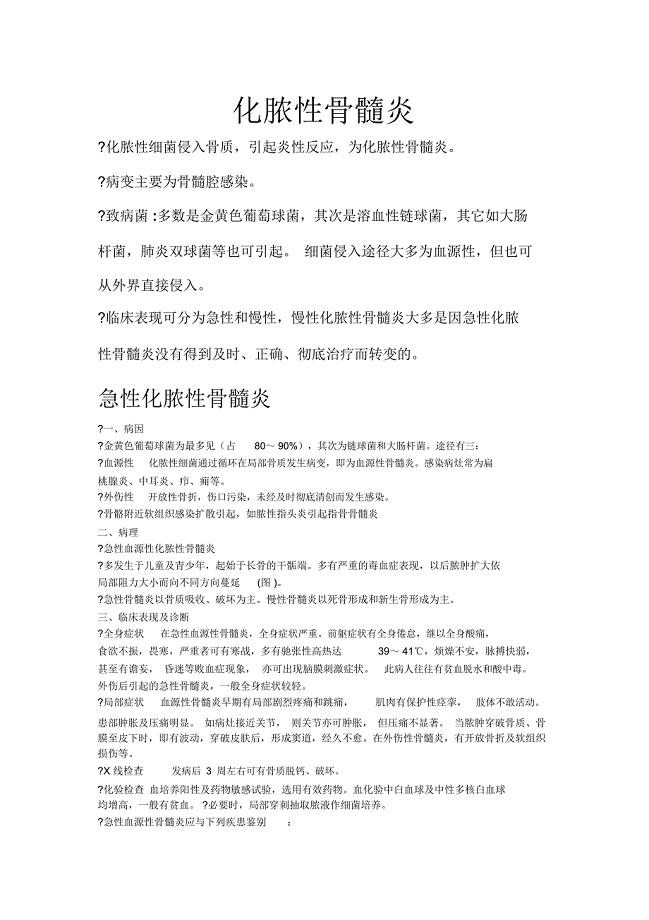

骨与关节感染.总结

家庭保姆聘用协议样本(9篇)

2023班级篮球赛活动策划书

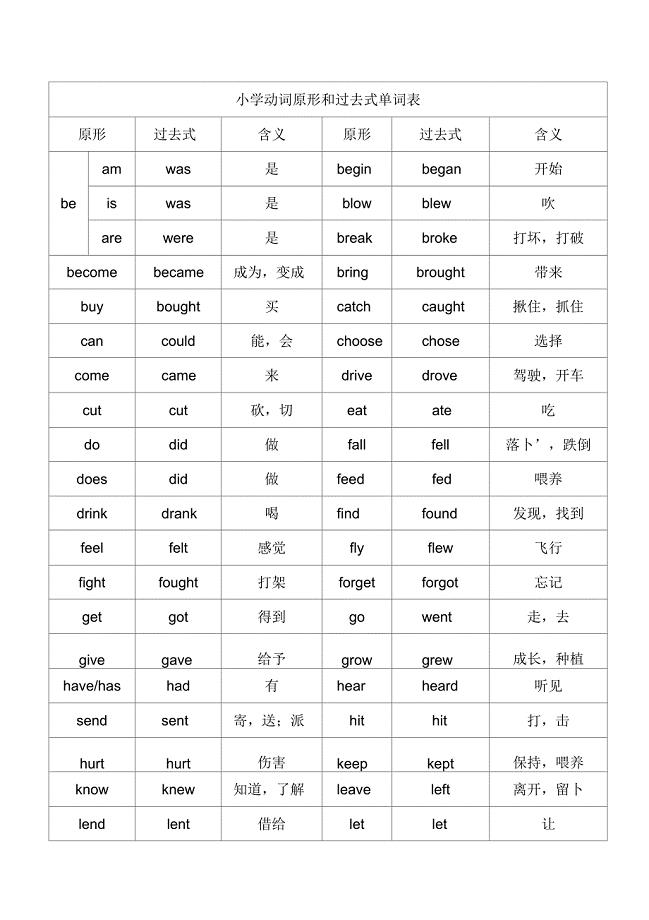

小学动词原形和过去式单词表

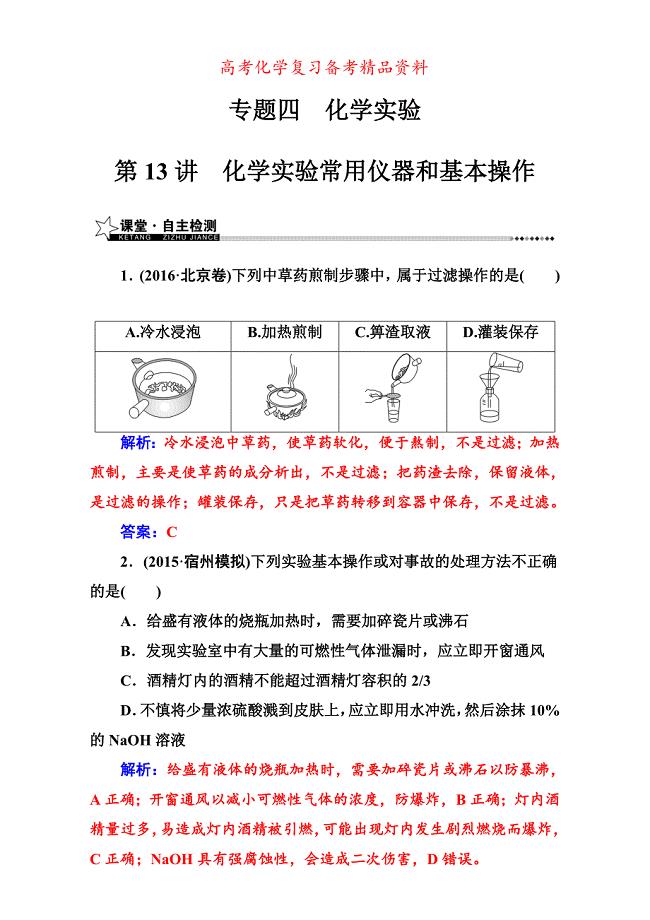

精品高考化学二轮专题复习检测专题四第13讲化学实验常用仪器和基本操作 含解析

建设防腐管件生产线技术改造项目建议书写作模板

钢结构工程承包合同参考模板(7篇).doc

废弃炉渣处理方案

太阳能光伏发电建筑施工安全生产措施.docx

建立职业安全健康管理体系的原则

2023销售工作计划格式版(二篇).doc

资本成本练习题

资本成本练习题

2023-07-31 11页

2023年小学二年级班级管理工作总结

2023年小学二年级班级管理工作总结

2023-09-16 2页

会计从业资格考试:会计电算化-RAM与ROM的区别

会计从业资格考试:会计电算化-RAM与ROM的区别

2022-10-28 2页

2012数学精品练习题(模拟试卷)

2012数学精品练习题(模拟试卷)

2023-03-19 10页

南开大学21春《公司财务》在线作业二满分答案_94

南开大学21春《公司财务》在线作业二满分答案_94

2023-05-06 18页

湘教版五年级下册数学计算题全能专项练习

湘教版五年级下册数学计算题全能专项练习

2023-08-26 5页

2023年自考专业(工商企业管理)-电子商务概论考试题含答案

2023年自考专业(工商企业管理)-电子商务概论考试题含答案

2023-09-27 16页

经济地理学复习题参考答案

经济地理学复习题参考答案

2023-11-02 11页

南开大学21秋《信托与租赁》综合测试题库答案参考23

南开大学21秋《信托与租赁》综合测试题库答案参考23

2022-08-25 13页

2023年二级建造师建筑工程基础训练

2023年二级建造师建筑工程基础训练

2024-02-03 11页