信息系统渗透测试方案.doc

15页1、广东省XXXX厅重要信息系统渗透测试方案目 录1.概述11.1.渗透测试概述11.2.为客户带来的收益12.涉及的技术12.1.预攻击阶段22.2.攻击阶段32.3.后攻击阶段32.4.其它手法33.操作中的注意事项33.1.测试前提供给渗透测试者的资料33.1.1.黑箱测试33.1.2.白盒测试43.1.3.隐秘测试43.2.攻击路径43.2.1内网测试43.2.2外网测试43.2.3不同网段/vlan之间的渗透43.3.实施流程53.3.1.渗透测试流程53.3.2.实施方案制定、客户书面同意53.3.3.信息收集分析53.3.4.内部计划制定、二次确认63.3.5.取得权限、提升权限63.3.6.生成报告63.4.风险规避措施63.4.1.渗透测试时间与策略63.4.2.系统备份和恢复73.4.3.工程中合理沟通的保证73.4.4.系统监测73.5.其它84.渗透测试实施及报表输出84.1.实际操作过程84.1.1.预攻击阶段的发现84.1.2.攻击阶段的操作94.1.3.后攻击阶段可能造成的影响94.2.渗透测试报告105.结束语10 中国赛宝实验室1. 概述1.1. 渗透测试

2、概述渗透测试(Penetration Test)是指安全工程师尽可能完整摸拟黑客使用的漏洞发现技术和攻击手段,对目标网络/系统/主机/应用的安全性做深入的探测,发现系统最脆弱的环节的过程,渗透测试能够直观的让管理人员知道自己网络面临的问题。渗透测试是一种专业的安全服务,类似于军队里的“实战演习”或者“沙盘推演”,通过实战和推演,让用户清晰了解目前网络的脆弱性、可能造成的影响,以便采取必要的防范措施。1.2. 为客户带来的收益从渗透测试中,客户能够得到的收益至少有:1) 协助用户发现组织中的安全最短板,协助企业有效的了解目前降低风险的初始任务;2) 一份文档齐全有效的渗透测试报告有助于组织IT管理者以案例说明目前安全现状,从而增强信息安全认知程度,甚至提高组织在安全方面的预算;3) 信息安全是一个整体工程,渗透测试有助于组织中的所有成员意识到自己岗位同样可能提高或降低风险,有助于内部安全的提升;当然,渗透测试并不能保证发现目标网络中所有的弱点,因此我们不宜片面强调它的重要性。2. 涉及的技术我们简单介绍渗透测试的各个阶段可能会用到的一些工具。目的:收集信息进行进一步攻击决策内容:获得域名

3、及IP分布获得拓扑及OS等获得端口和服务获得应用系统情况跟踪新漏洞发布目的:时行攻击获得系统的一定权限内容:获得远程权限进入远程系统提升本地权限进一步扩展权限进行实质性操作目的:消除痕迹,长期维持一定的权限内容:删除日志修补明显的漏洞植入后门木马进一步渗透扩展进入潜伏状态预攻击攻击后攻击2.1. 预攻击阶段基本网络信息获取l Ping目标网络得到IP地址和ttl等信息l Tcptraceroute等traceroute的结果l Whois结果l Netcraft获取目标可能存在的域名、web及服务器信息l Curl获得目标web基本信息l Nmap对网站进行端口扫描并判断操作系统类型l Google、yahoo、baidu等搜索引擎获取目标信息l 采用FWtester、hping3等工具进行防火墙规则探测l 常规漏洞扫描和采用商用软件进行检测l 结合使用xscan与Nessu等商用或免费扫描工个进行漏洞扫描l 采用Solarwind对网络设备等进行发现l 采用nikto、webinspect等软件对web常见漏洞进行扫描l 采用如AppDetective之类的商用软件对数据库进行扫描分

4、析l 对Web和数据库应用进行分析l 采用Webproxy、SPIKEProxy、webscarab、ParosProxy、Absinthe等工具进行分析l 用Ehtereal进行抓包协助分析l 用webscan、fuzzer进行SQL注入和XSS漏洞初步分析l 手工检测SQL注入和XSS漏洞l 采用类似OScanner工具对数据库进行分析l 对应用分析的注意事项l 检查应用系统架构、防止用户绕过系统直接修改数据库l 检查身份认证模块,防止非法用户绕过身份验证l 检查数据库接口模块,防止用户获取系统权限l 检查其他安全威胁l 2.2. 攻击阶段基于通用设备、数据库、操作系统和应用的攻击可以采用各种公开及私有的缓冲区溢出程序代码,基于应用的攻击基于Web、数据库或特定的B/S或C/S结构的网络应用程序存在的弱点进行攻击,常见的如SQL注入攻击、跨站脚本攻击等。口令猜解技术口令是信息安全里永恒的主题,通过弱口令获取权限者不在少数。进行口令猜解可以用X-scan、Brutus、Hydra、溯雪等工具。2.3. 后攻击阶段口令嗅探与键盘记录嗅探、键盘记录、木马等软件,功能简单,但要求不被防病毒

《信息系统渗透测试方案.doc》由会员m****分享,可在线阅读,更多相关《信息系统渗透测试方案.doc》请在金锄头文库上搜索。

初一不等式习题及答案

吉林省群众体育消费项目可行性报告

戴德梁行业户手册及装修守则

肿瘤细胞代谢机制

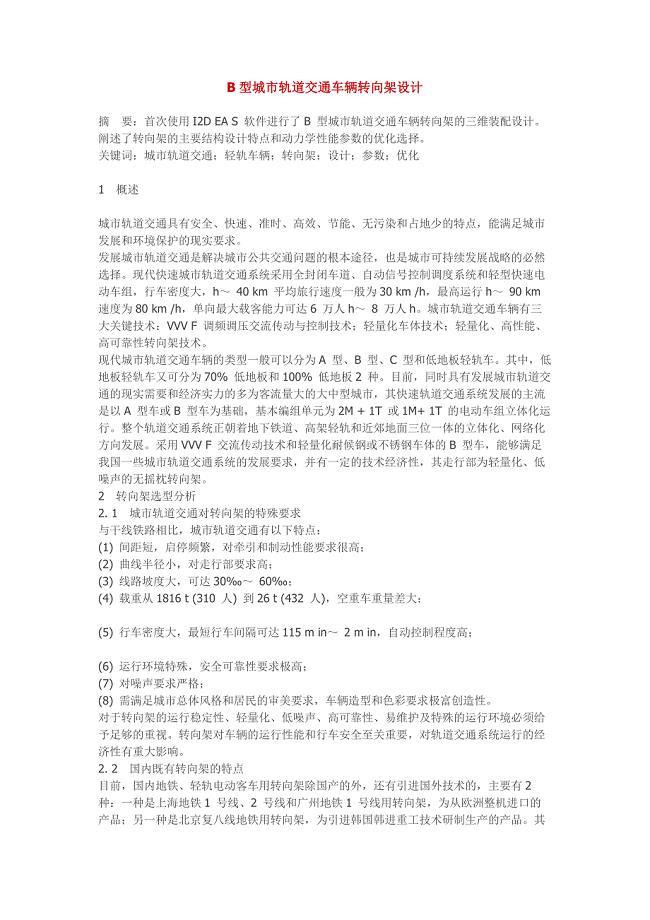

B型城市轨道交通车辆转向架设计

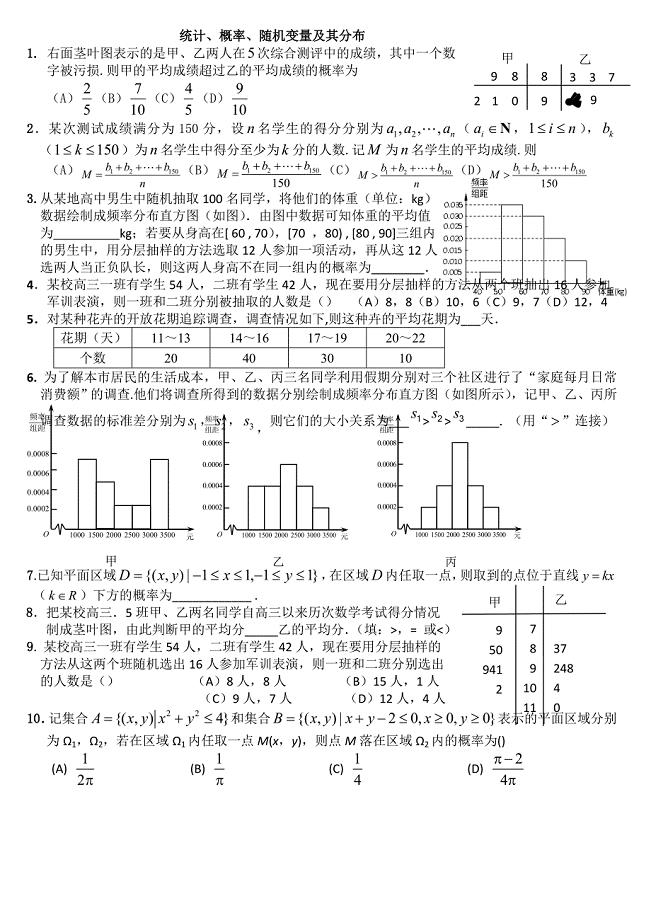

统计、概率、随机变量及其分布(必修3、选修2-3)

社区食品安全工作总结与计划怎么写

公对私借款合同

移动通信基站工程施工组织设计方案

足球约赛APP极简需求文档V1.0

2023年组织行为自考复习试题含答案

护士节活动集锦策划范文

沪科版安徽省合肥市蜀山区2020-2021学年八年级下学期期末(统考)物理试卷附答案解析

高中物理10大难点强行突破之一物体受力分析(共12页)

2023年个人年终总结报告(3篇).doc

高中化学第二章化学物质及其变化第一节物质的分类课时练习新人教A版必修1

财务科财务个人工作总结与财务科财务工作总结汇编.doc

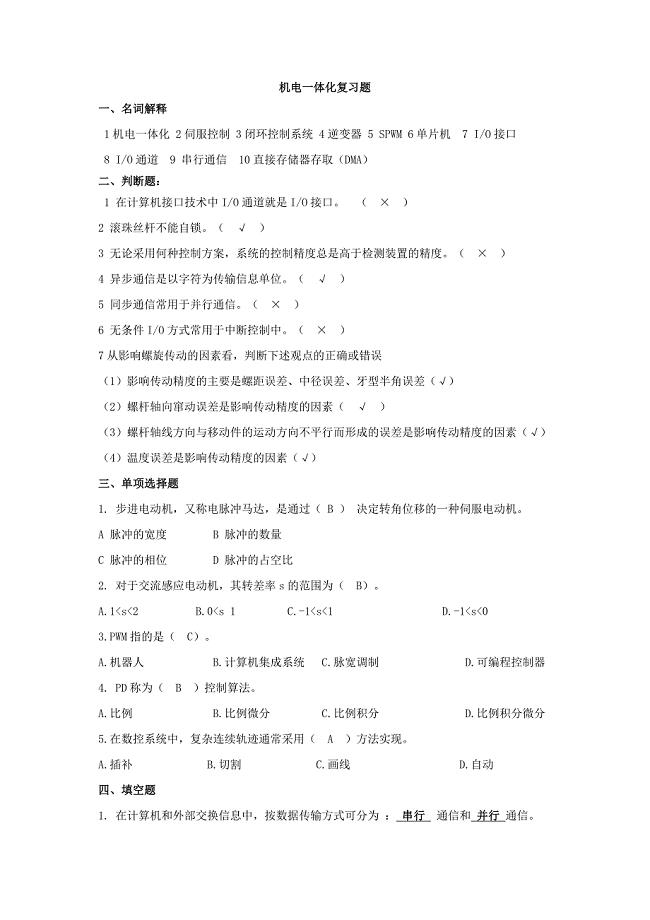

电大机电一体化复习题(附答案)

【管理精品】钥匙管理规定

精选记者演讲稿模板8篇

PCCP管道安装监理细则--精选文档

PCCP管道安装监理细则--精选文档

2023-09-04 15页

IT设备巡检服务--精选文档

IT设备巡检服务--精选文档

2022-07-14 11页

汽车减振器的设计.doc

汽车减振器的设计.doc

2024-01-22 42页

温湿度传感器课程设计报告.doc

温湿度传感器课程设计报告.doc

2023-02-09 32页

合同法中不可抗力的适用.doc

合同法中不可抗力的适用.doc

2023-09-13 19页

工程管理奖罚制度.doc

工程管理奖罚制度.doc

2023-06-18 11页

图纸校对审查记录建筑

图纸校对审查记录建筑

2023-07-26 6页

集输课程设计最终版说明书

集输课程设计最终版说明书

2022-10-02 12页

学唱歌保养嗓子的10条黄金法则.docx

学唱歌保养嗓子的10条黄金法则.docx

2023-08-20 52页

地铁应急预案.doc

地铁应急预案.doc

2023-09-10 146页