ARP地址解析协议详解及其漏洞分析

6页1、ARP地址解析协议详解及其漏洞分析* 以太网解释协议(ARP). 文件名:/sys/netinet/if_ether.c* 注释:xie_minix*一,函数入口:* ARP有两个入口:1* 由ether_input发出一软中断(见我的ethernet网络代码详解一文),arpintr中断例程被调用,检查完数据后* 该中断例程调用in_arpinput函数.* 入口2:* 由ether_output函数在查询输出的硬件地址时,调用arpresolve函数进行地址解析.* 所以,ARP基本上是和ether网输出密切相关的.*二,相关的结构:* 关于他使用的结构方面,llinfo_arp是和路由相关的一个结构,ether_arp结构是一个遵循RFC826的一个ARP包的结构.*三,学习顺序:* 在看本文的时候,一般从函数arpintr(中断例程)开始看,紧接着看in_arpinput函数.再看看支撑函数arplookup后停止,这是第一入口.* arpresolve是第二入口的开始,他是解析地址的函数,如果解析不了,调用arprequest函数发送一ARP请求包,第二入口结束.* 关于ar

2、p_rtrequest函数和路由函数相关,作用是添加或删除一ARP节点.如果看不懂,可到以后的路由函数讲解时再了解.乐淘棋牌http:/*四,ARP欺骗的核心内实现:* 在整个程序中,有hack-是我加入的代码,一直到end-结束,大概有十来段这样的代码,是用来实现ARP欺骗,下面我简要的讲一* 讲他的实现原理:* 在我们开机后,系统初始化阶段,确切的说是在arp_ifinit初始函数被调用时,将发送一免费ARP,所谓免费,是指要寻找的IP地址是我自* 己的IP地址,那么网络上如果有和我相同的IP地址的机器(IP地址冲突),他就会根据我的这个ARP包中的发送源硬件地址应答一个ARP* 包给我,我的接收函数就能判断是否有人和我的IP设置的是一样的.初始化函数不但在开机后初始化时实行,而且在你执行ifconfig改变* IP地址时也会调用,如果要进行ARP欺骗,那么你就不能发送一免费ARP包,要不然对方的机器会记录下你的欺骗.这一点是其他的关于* ARP欺骗方式在用户区域所不能达到的.在你的机器冒充另外一台机器期间,会遇见两种情况,第一种是:被冒充的机器发送一个ARP* 请求,因为是广播发

3、送,所以你也接到了该请求,被请求的机器会应答一ARP,这时我们也要应答一ARP,不过要比真正的那台机器晚一点* (在程序中我用的是DELAY延迟500毫秒,该数据可以进行调整,以适合你本地网络中较慢的机器),他就在被冒充的机器上进行覆盖前* 一个回应,使得被冒充的机器认为你就是他要找的机器,当然被冒充的机器紧接着将发送IP包给你的机器,由于你的IP层会判断包的目的* IP地址(肯定目的IP不对,因为被欺骗了),所以IP层会将他抛弃.第二种情况是:有其他的机器想和被欺骗的机器相联系,其他机器也将广播* 一ARP请求,目的IP是被欺骗机器的IP,首先被欺骗主机会回应一ARP,我们也和被欺骗主机一样回应一ARP,覆盖被欺骗主机的回应.* 五,漏洞的分析:* 目前,我所见到的BSD类操作系统都可能被欺骗,其原因是没有判断ARP请求方的目的硬件地址是否是来之于广播地址,而我们进行的* 所有欺骗都是进行单播方式的请求.*六,解决方案:* 在程序中的patch到patch end部分是我的解决方案.主要是对ARP请求部分的目的硬件地址是否是广播地址进行判断,如果要使用,请* 把注释去掉就行了.*七,

4、编译:*对于FreeBSD4.4版本,可直接拷贝覆盖/sys/net/if_ether.c文件,对于当前版本,只要把hack-到end-之间的段粘贴到相应的地方.*本程序在4.4下已经编译通过,由于实验条件不行,实验没有在两台以上机器进行过,在这里希望网友能帮忙测试,测试的方法是:*1.覆盖原文件后,进行核心编译.*2.重启动后,执行:* arp -d -a* sysctl net.link.ether.inet.ctrlhack=1* ifconfig vr0 192.168.0.4 255.255.255.0* * 你的卡 你要冒充的IP 掩码* 最好是把上面几个命令放到批执行文件中执行.*3.用被冒充的机器去PING 其他机器,这时候有可能ICMP包能发出几个,但应该立即没有反应.*4.如果有什么问题,大家可以把他记录,并发布到BBS上,更希望能多测试几种系统.*/#include opt_inet.h /*2个头文件由编译器在编译操作系统核心时产生的一些常量*/#include opt_bdg.h#include #include #include /*队列操作*/#inclu

《ARP地址解析协议详解及其漏洞分析》由会员m****分享,可在线阅读,更多相关《ARP地址解析协议详解及其漏洞分析》请在金锄头文库上搜索。

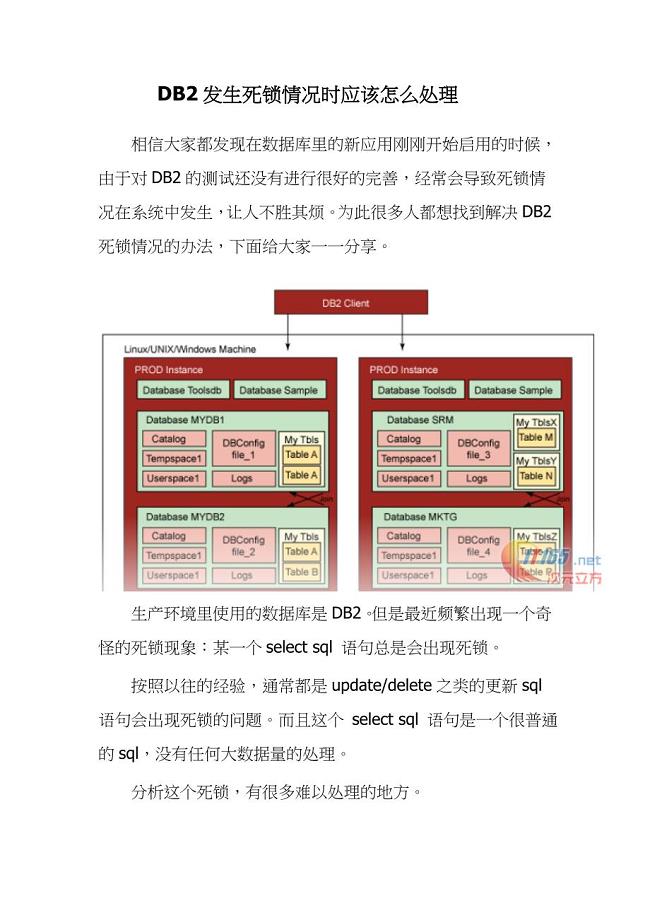

DB2发生死锁情况时应该怎么处理

Python 为何能成最强编程语言

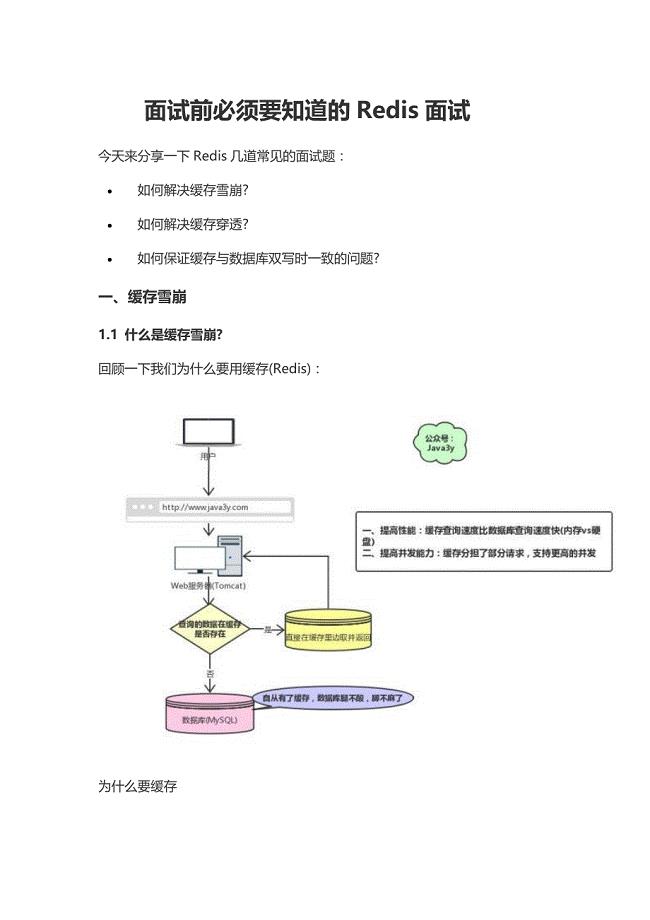

面试前必须要知道的Redis面试

MySQL下自动删除指定时间以前的记录的操作方法

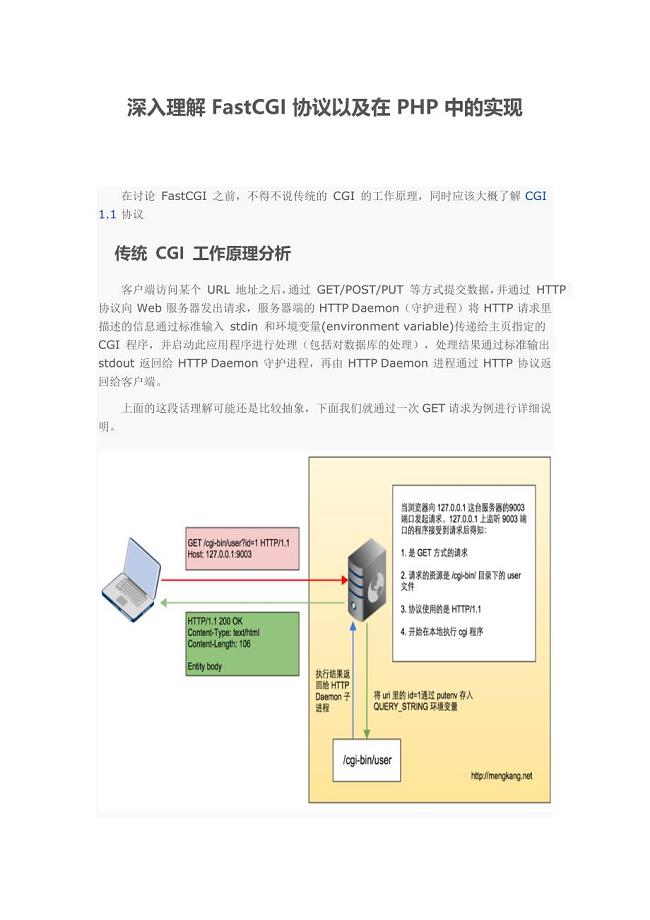

深入理解FastCGI协议以及在PHP中的实现

MySQL数据库性能优化之硬件瓶颈分析

NoSQL数据库大全收集整理

2018 – 2019 年前端 JavaScript 面试题

PHP文件包含漏洞的形式总结

5种使用Python代码轻松实现数据可视化的方法

改进JavaScript和Bust的互操作性:深入认识wasm-bindgen组件

C#图片缩放平移从功能分析到编码实现

详解网络蜘蛛的安全隐患及预防方法

利用NAP解除安全隐患自动隐藏你的IP地址

解决分布式数据库和离线网络中原子性问题的新方法

bbed恢复数据遇到延迟块清除的问题

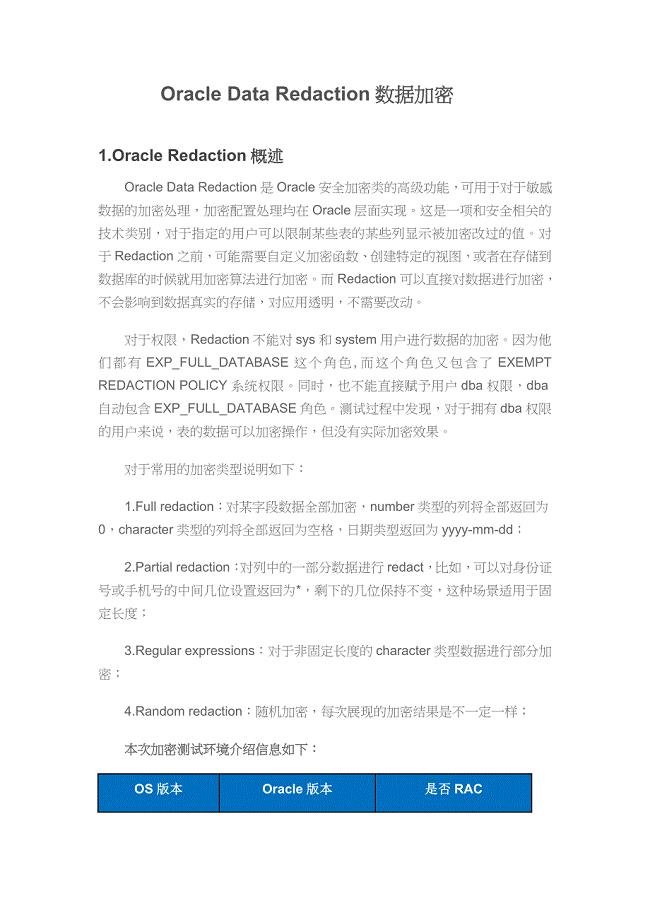

Oracle Data Redaction数据加密

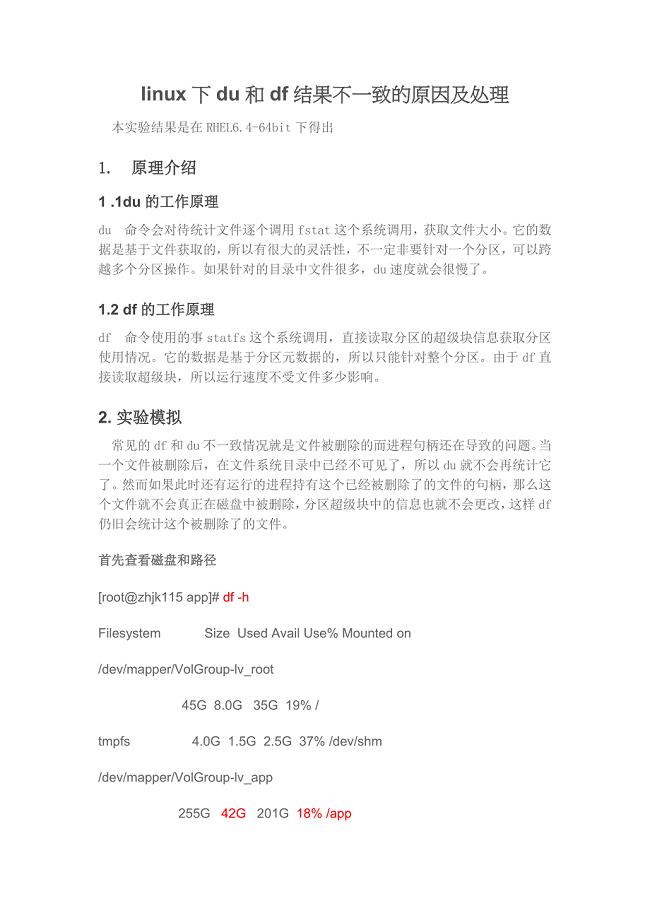

linux下du和df结果不一致的原因及处理

基于QMP实现对qemu虚拟机进行交互

解读Java并发队列BlockingQueue

基于网络爬虫的XSS漏洞检测方法研究

基于网络爬虫的XSS漏洞检测方法研究

2024-03-26 33页

入侵检测与安全策略实习报告

入侵检测与安全策略实习报告

2023-07-05 6页

全球国防网络空间情况综述

全球国防网络空间情况综述

2023-01-18 51页

sniffer工具的基本使用

sniffer工具的基本使用

2022-10-13 8页

深信服题库pt1-5

深信服题库pt1-5

2022-08-03 9页

深信服题库PT1-2

深信服题库PT1-2

2022-08-03 35页

深信服题库pt1-6

深信服题库pt1-6

2022-08-03 9页

深信服题库pt1-3

深信服题库pt1-3

2022-08-03 10页

深信服题库pt1-4

深信服题库pt1-4

2022-08-03 9页

深信服题库pt1-1

深信服题库pt1-1

2022-08-01 60页