信息系统项目管理师章节题目 第22章 信息系统安全管理

14页1、2013年5月试题 11-命-技-N.GJ.21.p000-5.00-信 息安全攻击者通过搭线或在电磁波辐射范围内安装截收装置等方式获得机密信息,或通过对信息流 量和流向、通信频率和长度等参数的分析推导出有用信息的威胁称为(11)。A. 破坏B. 抵赖C. 截取D. 窃取分析:计算机信息安全:http:/ 窃取:通过数据窃听的手段获得敏感信息。攻击者通过搭线窃听或电子辐射探测等 手段截获机密信息,或通过信息流量的变化、流向的变化以及通信总量等参数分析 出有用信息。 截取:非法用户通过特殊手段首先获得信息,再将此信息发送给真实接收者。参考答案:D试题13-喜-技-G.ZJ.30p628-500-安全审计下面有关安全审计的说法错误的是(13)。A. 安全审计需要用到数据挖掘和数据仓库技术B. 安全审计产品只包括主机类、网络类及数据库类C. 安全审计的作用包括帮助分析安全事故发生的原因D. 安全审计是主体对客体进行访问和使用情况进行记录和审查分析:高级教程p628:概括地讲,安全审计是采用数据挖掘和数据仓库技术,实现在不同网络环境中终端对终端的 监控和管理,在必要时通过多种途径向管理员发出警

2、告或自动采取排错措施,能对历史数据 进行分析、处理和追踪。安全审计属于安全管理类产品。在管理类产品中,各类安全审计系统可在日常运行、维护中 提供对网络安全的主动分析及综合审计。安全审计产品主要包括主机类、网络类及数据库类 和应用系统级的审计产品。答案B中的“只包括”太绝对!所以,此题是送分题。参考答案:B试题14-命-技-YGJ.24p538-500息安全系统信息安全保障系统可以用一个宏观的三维空间来表示,第一维是OSI网络参考模型,第二 维是安全机制,第三维是安全服务。该安全空间的五个要素分别是(14)。A. 应用层、传输层、网络层、数据链路层和物理层B. 基础设施安全、平台安全、数据安全、通信安全和应用安全C. 对等实体服务、访问控制服务、数据保密服务、数据完整性服务和物理安全服务D. 认证、权限、完整、加密和不可否认分析:高级教程p538:图I安至三推空同示威图由X、Y、Z三个轴形成的空间就是信息系统的“安全空间”,随着网络逐层扩展,这个空 间不仅范围逐步加大,安全的内涵也就更丰富,达到具有认证、权限、完整、加密和不可否 认五大要素。也叫做“安全空间”的五大“属性”。参考答案:D

3、试题16-喜我-N.GJ.00p000-500息安全网络入侵检测系统和防火墙是两种典型信息系统安全防御技术,下面关于入侵检测系统和防 火墙的说法正确的是(16)。A. 防火墙是入侵检测系统之后的又一道防线,防火墙可以及时发现入侵检测系统没有发现 的入侵行为B. 入侵检测系统通常是一个旁路监听设备,没有也不需要跨接在任何链路上,无须网络流 量流经它便可以工作C. 入侵检测系统可以允许内部的一些主机被外部访问,而防火墙没有这些功能,只是监视 和分析系统的活动D. 防火墙必须和安全审计系统联合使用才能达到应用目的,而入侵检测系统是一个独立的 系统,不需要依赖防火墙和安全审计系统分析:入侵检测(IDS): http:/ 系统。一旦小偷爬窗进入大楼,或内部人员有越界行为,只有实时监视系统才能发现情况并 发出警告。IDS入侵检测系统以信息来源的不同和检测方法的差异分为几类。根据信息来源 可分为基于主机IDS和基于网络的IDS,根据检测方法又可分为异常入侵检测和滥用入侵检 测。不同于防火墙,IDS入侵检测系统是一个监听设备,没有跨接在任何链路上 无须网络 流量流经它便可以工作。因此,对IDS的部署,

4、唯一的要求是:IDS应当挂接在所有所关注 流量都必须流经的链路上。在这里,“所关注流量”指的是来自高危网络区域的访问流量和 需要进行统计、监视的网络报文。在如今的网络拓扑中,已经很难找到以前的HUB式的共 享介质冲突域的网络,绝大部分的网络区域都已经全面升级到交换式的网络结构。因此,IDS 在交换式网络中的位置一般选择在:(1)尽可能靠近攻击源(2)尽可能靠近受保护资源这些位置通常是: 服务器区域的交换机上 Internet接入路由器之后的第一台交换机上 重点保护网段的局域网交换机上防火墙:http:/ 网之间的界面上构造的保护屏障。是一种获取安全性方法的形象说法,它是一种计算机硬件 和软件的结合,使Internet与Intranet之间建立起一个安全网关(Security Gateway),从而保 护内部网免受非法用户的侵入,防火墙主要由服务访问规则、验证工具、包过滤和应用网关 4个部分组成,防火墙就是一个位于计算机和它所连接的网络之间的软件或硬件。该计算机 流入流出的所有网络通信和数据包均要经过此防火墙。在网络中,所谓“防火墙”,是指一种将内部网和公众访问网(如Internet)分

《信息系统项目管理师章节题目 第22章 信息系统安全管理》由会员hs****ma分享,可在线阅读,更多相关《信息系统项目管理师章节题目 第22章 信息系统安全管理》请在金锄头文库上搜索。

2023年班主任工作范文初一四班班主任半期总结.docx

喻洋丽我喜欢的艺术家

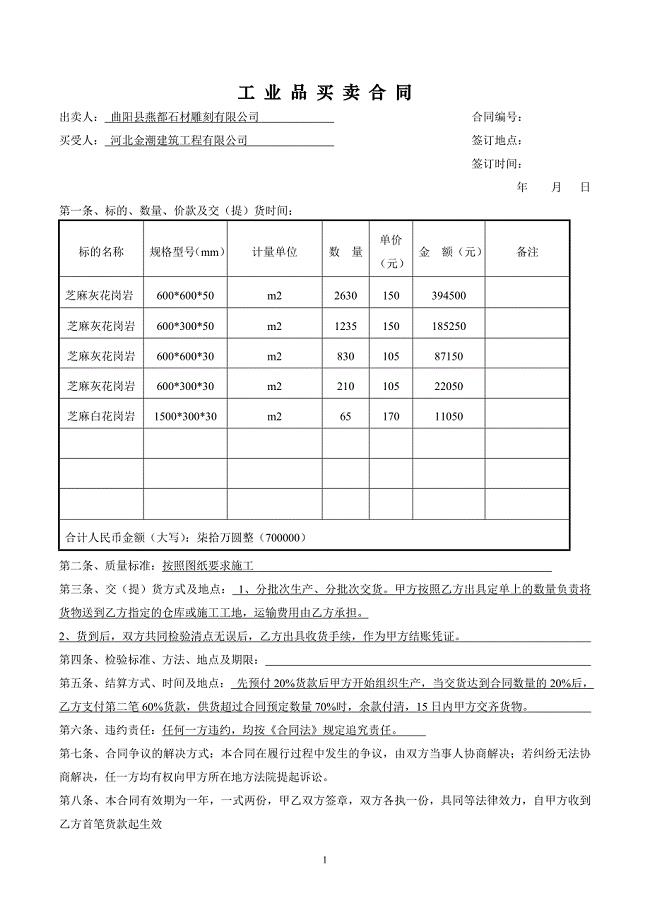

工业品买卖合同范本最新版.doc

工程项目部管理制度(全套).docx

抗战灰指甲日记.doc

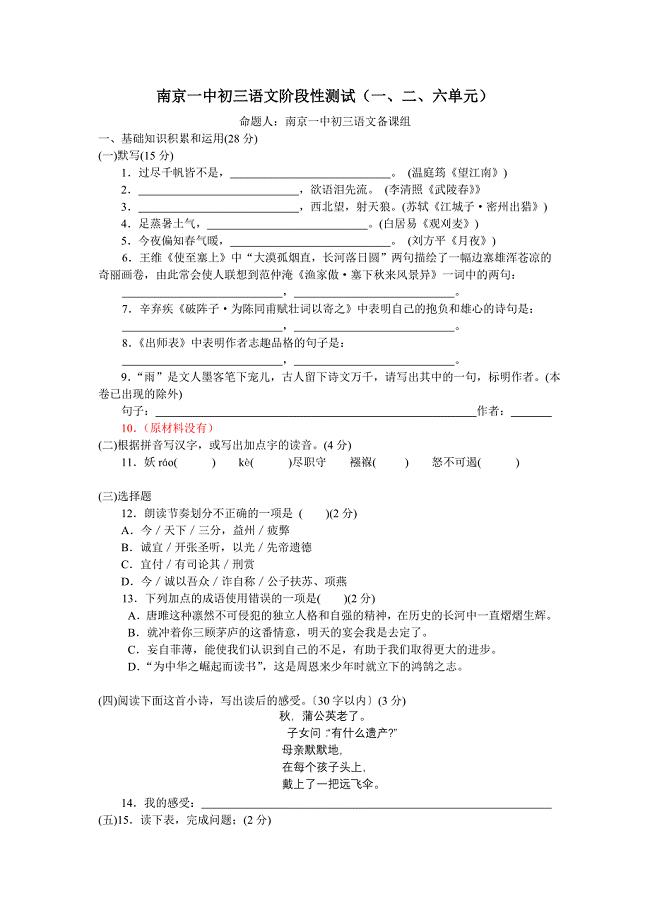

南京一中初三语文阶段性测试(一.doc

初中春季开学典礼教师代表发言稿.docx

关于保洁员个人的工作计划模板(2篇).doc

电梯采购招标文件范本.doc

社区平安创建工作计划.doc

粉状物料输送设备通风系统设计设计.doc

TCPIP联网门禁系统--刷卡抓拍、人员计数、LED屏显示方案.doc

外文文献翻译-对铸件缺陷位置和尺寸的无损检测方法的评价

小学二年级教师个人工作总结(3篇).doc

世界钱币铸造史的“时代”与划分方式(上)以工艺为维度的讨论

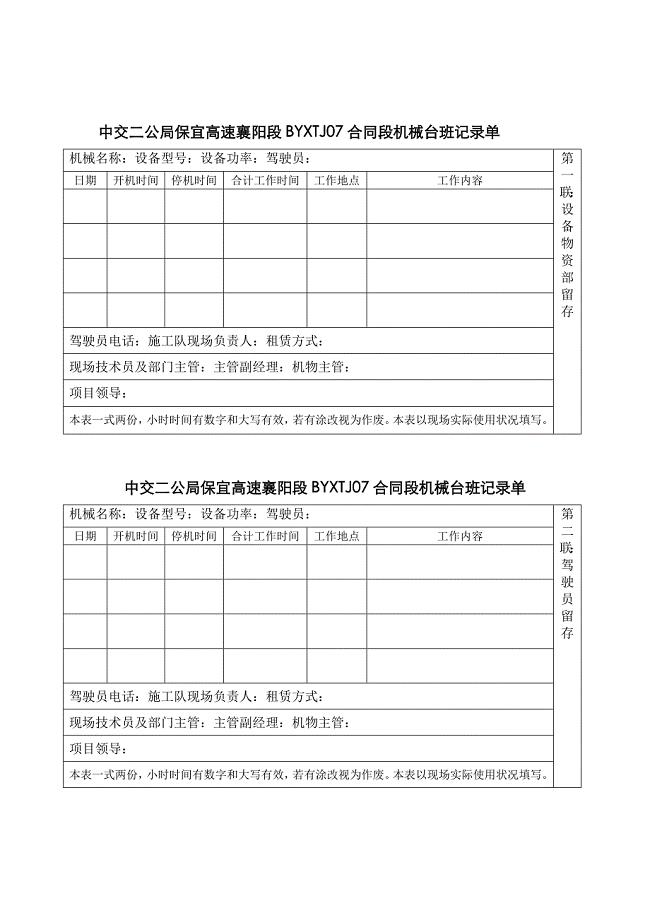

中交二公局保宜高速襄阳段合同段机械台班记录单

社区治安联防工作总结

药监局综合服务大厅一季度工作小结4

探索图形覆盖现象的规律徐进栋.doc

大学《计算机操作系统》复习试题含答案

浅议煤炭企业低碳经济的进展

浅议煤炭企业低碳经济的进展

2023-10-22 2页

中职语文基础模块上册期末试题

中职语文基础模块上册期末试题

2024-01-26 3页

2020年异地医保报销政策规定

2020年异地医保报销政策规定

2023-09-23 3页

尤欣:儿童自闭症孤独症的最新治疗方法“不耐受”与“过敏”

尤欣:儿童自闭症孤独症的最新治疗方法“不耐受”与“过敏”

2023-09-29 4页

专家邀请函范文集锦7篇

专家邀请函范文集锦7篇

2022-09-22 9页

大学《计算机操作系统》复习试题含答案

大学《计算机操作系统》复习试题含答案

2022-10-06 30页

刑事侦查情报学

刑事侦查情报学

2023-05-15 7页

北京某电子科技公司信息中心职位说明手册

北京某电子科技公司信息中心职位说明手册

2023-07-24 44页

氯及其化合物知识点与专项练习

氯及其化合物知识点与专项练习

2023-02-21 13页

当代文学赵树理《三里湾》

当代文学赵树理《三里湾》

2024-02-04 3页