《网络安全技术》课程考查大作业 (7)

7页1、 学院(系) 软件学院 专业 计算机科学与技术(日英强化) 班级 21班 学号 130452111 姓名 韩超亚 指导教师 曾庆书 一、网络帧听、扫描、入侵方法简介网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。主要特征:保密性网络安全解决措施网络安全解决措施信息不泄露给非授权用户、实体或过程,或供其利用的特性。完整性数据未经授权不能进行改变的特性。即信息在存储或传输过程中保持不被修改、不被破坏和丢失的特性。可用性可被授权实体访问并按需求使用的特性。即当需要时能否存取所需的信息。例如网络环境下拒绝服务、破坏网络和有关系统的正常运行等都属于对可用性的攻击;可控性对信息的传播及内容具有控制能力。可审查性出现安全问题时提供依据与手段从网络运行和管理者角度说,希望对本地网络信息的访问、读写等操作受到保护和控制,避免出现“陷门”、病毒、非法存取、拒绝服务和网络资源非法占用和非法控制等威胁,制止和防御网络黑客的攻击。对安全保密部门来说,他们希望对非法的、有害的或涉及国家机密的信息进行过滤和防堵,避免

2、机要信息泄露,避免对社会产生危害,对国家造成巨大损失。随着计算机技术的迅速发展,在计算机上处理的业务也由基于单机的数学运算、文件处理,基于简单连接的内部网络的内部业务处理、办公自动化等发展到基于复杂的内部网(Intranet)、企业外部网(Extranet)、全球互联网(Internet)的企业级计算机处理系统和世界范围内的信息共享和业务处理。在系统处理能力提高的同时,系统的连接能力也在不断的提高。但在连接能力信息、流通能力提高的同时,基于网络连接的安全问题也日益突出,整体的网络安全主要表现在以下几个方面:网络的物理安全、网络拓扑结构安全、网络系统安全、应用系统安全和网络管理的安全等。因此计算机安全问题,应该像每家每户的防火防盗问题一样,做到防范于未然。甚至不会想到你自己也会成为目标的时候,威胁就已经出现了,一旦发生,常常措手不及,造成极大的损失。二、 第一种入侵方法1、 方法原理 Iisidq入侵,此漏洞是IIS的INDEX SERVER.IDA/IDQ ISAPI扩展存在远程缓冲漏洞.2、 入侵过程单击【IDQ溢出】按钮,如果溢出攻击成功,将会出现如下面图所示的提示框。运行Snak

《《网络安全技术》课程考查大作业 (7)》由会员pu****.1分享,可在线阅读,更多相关《《网络安全技术》课程考查大作业 (7)》请在金锄头文库上搜索。

![生物进化的原因[1].docx](https://union.152files.goldhoe.com/2023-5/28/384525ea-b91f-4fed-b05d-17c6db22434f/pic1.jpg)

生物进化的原因[1].docx

气不足则胖血不足则瘦.doc

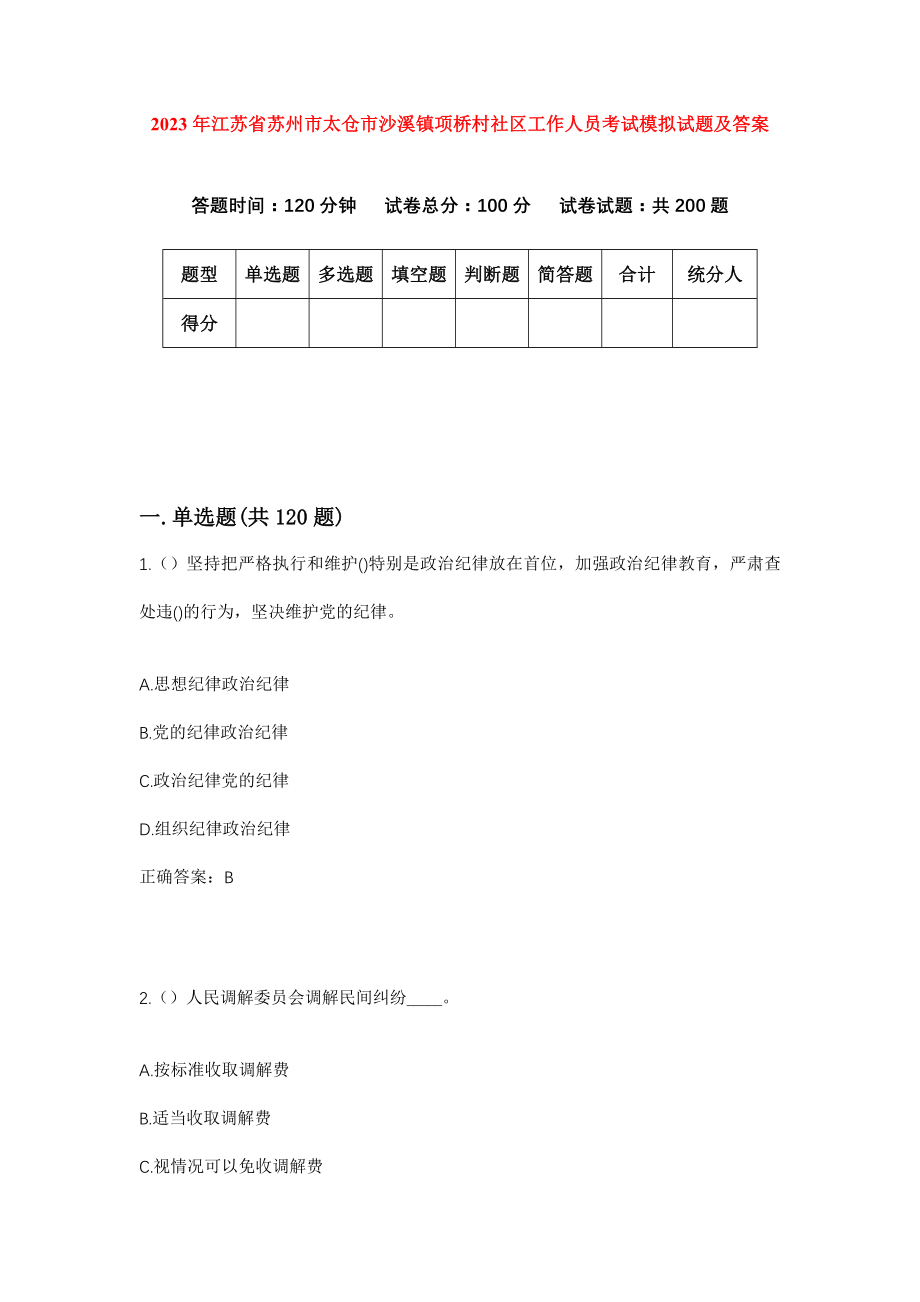

2023年江苏省苏州市太仓市沙溪镇项桥村社区工作人员考试模拟试题及答案

小学教师2022年年度考核工作总结

四川省2016年上半年造价工程师考试安装计量:常用涂料涂覆方法模拟试题

合并会计报表实务精要.doc

【教育资料】浙教义务版四年级语文上册教案-大自然的语言.doc

房地产公司财务部工作总结.doc

食品公司业务员工作计划范文(2篇).doc

厂房租赁合同解除协议

保密与竞业限制协议 (2)(天选打工人).docx

软件概要设计说明书(案例).doc

临汾麒麟电池研发项目商业计划书【模板范本】

最全的房地产开发公司管理制度员工手册.doc

2023万能实习生工作总结(3篇).doc

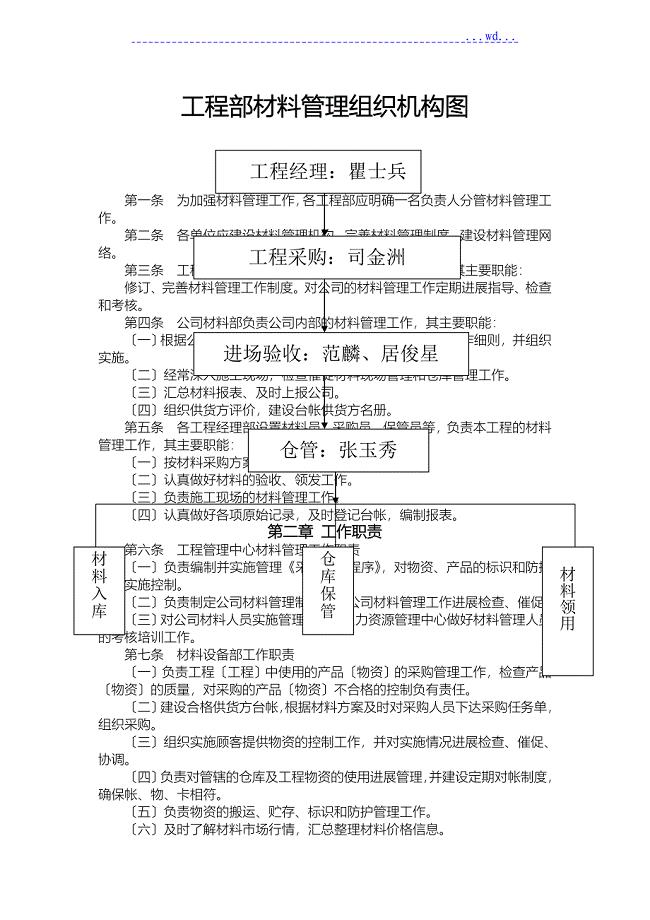

建筑施工材料管理规定

土地整理项目的实施方案

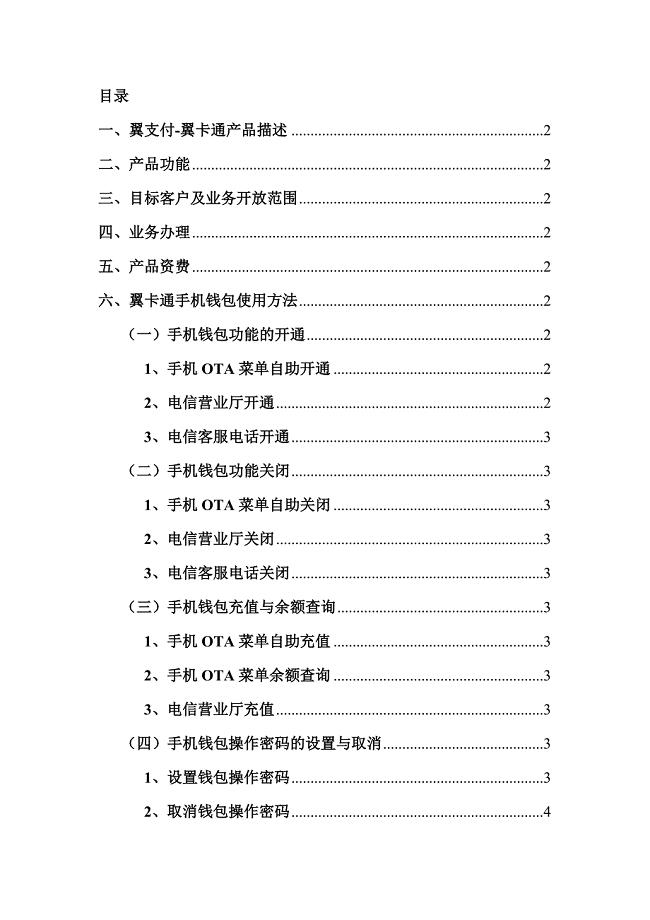

翼卡通产品介绍.doc

建筑公司劳务合同(汇编5篇).docx

外貌描写和肖像描写的区别.doc

论河南省服务行业现状与发展开题报告

论河南省服务行业现状与发展开题报告

2023-02-13 2页

数据库系统课程设计-学校课程管理系统

数据库系统课程设计-学校课程管理系统

2023-06-18 23页

对碳会计基本理论问题的认识

对碳会计基本理论问题的认识

2022-09-21 10页

营建可持续发展的人工生态水景

营建可持续发展的人工生态水景

2022-10-08 24页

机械制造技术课程设计-阀体的加工工艺及车φ10孔夹具设计(全套图纸)

机械制造技术课程设计-阀体的加工工艺及车φ10孔夹具设计(全套图纸)

2023-10-05 36页

晶体管结构红外探测器性能研究

晶体管结构红外探测器性能研究

2023-10-28 26页

模具高速铣削加工技术.doc

模具高速铣削加工技术.doc

2023-12-30 5页

毕业论文-三部推拿法配合温针灸治疗胃脘痛24例

毕业论文-三部推拿法配合温针灸治疗胃脘痛24例

2023-01-11 10页

典当行机动车典当融资业务需求调研方案

典当行机动车典当融资业务需求调研方案

2024-01-23 4页

毕业设计(论文)-玉米杯汤工艺的研究

毕业设计(论文)-玉米杯汤工艺的研究

2023-07-03 39页