CISP培训模拟题2

10页1、CISP 培训模拟考试(二)姓名:单位:1. FTP使用哪个TCP端口?A21B.23C.110D.532. TACACS使用哪个端口?A. TCP 69 B.TCP 49 C.UDP 69 D.UDP 493. LDAP使用哪个端口?A. TCP 139 B.TCP 119C.UDP 139 D.UDP 3894. FINGER服务使用哪个TCP端口?A69 B.119C.79D.705. DNS查询(queries)工具中的DNS服务使用哪个端口?AUDP 53 B.TCP 23 C.UDP 23D.TCP 536. 在零传输(Zone transfers)中DNS服务使用哪个端口?ATCP 53 B. UDP 53C.UDP 23D. TCP 237. 哪个端口被设计用作开始一个SNMP Trap?ATCP 161 B. UDP 161C.UDP 162D. TCP 1698. 在C/S环境中,以下哪个是建立一个完整TCP连接的正确顺序?ASYN, SYN/ACK, ACKBPassive Open, Active Open, ACK, ACKCSYN, ACK/SYN, ACK

2、DActive Open /Passive Open, ACK, ACK9TCP/IP 的通信过程是?ASYN/ACK, BSYN/ACK, CSYN, , , 10. TCP握手中,缩写RST指的是什么?AResetBResponseCReply StateDRest11191.64.12.22是哪类地址?A. A类B. B类C. C类D. D类12. 255.0.0.0是哪类网址的默认MASK?A. A类B. B类C. C类D. D类13. 255.255.255.0是哪类网址的默认MASK?AA 类BB 类CC 类DD 类14. OSI 模型中哪一层最难进行安全防护?A. 网络层 B.传输层C.应用层D.表示层15. Rlogin 在哪个 TCP 端口运行?A. 114B. 513C. 212 D. 27116. 以下哪个标准描述了典型的安全服务和OSI模型中7层的对应关系?A. ISO/IEC 7498-2B. BS 7799 C.通用评估准则D. IATF17. SSH的用户鉴别组件运行在OSI的哪一层?A. 传输层 B.网络层C.会话层D.物理层18. Ethernet M

3、AC 地址是多少位?A.36 位B. 32 位C.24 位D. 48 位19. Visa和MasterCard共同开发的用于信用卡交易的安全协议是什么?A.SSLB. SETC.PPTPD.三重 DES20. 互联网的管理是?A.集中式的 B.半集中式的 C.分布式的D.半分布式的21. 互联网目前主要使用以下哪个协议?A. SNA B. DECnet C. TCP/IPD. MAP22. 以下哪个是被动攻击的例子?A.通信量分析 B.消息修改 C.消息延迟D.消息删减23. 以下哪个不属于防火墙典型的组件或者功能?A.协议过滤B.应用网关 C.扩展的日志容量 D.数据包路由24. 挑选密码算法最重要应该考虑?A.安全和授权 B.速度和专利 C.速度和安全 D.专利和授权25. 下面关于 PGP 和 PEM 说法不对的是?A.它们都能加密消息B.它们都能签名C.它们用法一样 D.都基于公钥技术26. Kerberos 能够防止哪种攻击?A.隧道攻击B.重放攻击 C.破坏性攻击 D.过程攻击27. 以下哪个与电子邮件系统没有直接关系?A. PEMB. PGPC. X.500 D. X.4

4、0028对防火墙的描述不对的是?A. 防火墙能够执行安全策略B.防火墙能够产生审计日志C.防火墙能够限制组织安全状况的暴露D.防火墙能够防病毒29. 下列几个OSI层中,哪一层既提供机密性服务又提供完整性服务?A.数据链路层 B.物理层 C.应用层 D.表示层30. 下列几个 OSI 层中,哪一层能够提供访问控制服务?A.传输层 B.表示层 C.会话层 D.数据链路层31. 以下哪个是可以用于连接两个或多个局域网最简单的网络装置?A.路由器 B.网桥C.网关D.防火墙32. 以下哪个是局域网中常见的被动威胁?A.拒绝式服务攻击 B. IP欺骗 C.嗅探 D.消息服务的修改33. 下列哪种设备是在OSI的多个层上工作的?A.网桥 B.网关 C.路由器 D.中继器34. “如果任何一条线路坏了,那么只有连在这条线路上的终端受影响。”上述情况发生在哪 种拓扑结构的网络中?A.星型网 B.树型网 C.环型网 D.混合网35. OSI 模型中,哪一层可以进行“错误检测和纠正”工作?A.数据链路层 B.物理层 C.网络层 D.应用层36. 以下哪种安全机制不能用于实现“机密性服务”?A.加密 B.

《CISP培训模拟题2》由会员大米分享,可在线阅读,更多相关《CISP培训模拟题2》请在金锄头文库上搜索。

2022年考博英语-上海交通大学考前拔高综合测试题(含答案带详解)第192期

加油站安全工作总结

细菌室抗菌药物敏感试验作业指导书.doc

玻璃钢制造工艺设计.docx

2020届高中英语二轮总复习第四讲阅读理解七选五4.3段尾句填空专题限时训练.doc

小学生阅读蓝鲸的眼睛心得体会(汇编16篇).docx

学校卫生工作总结(汇编18篇).docx

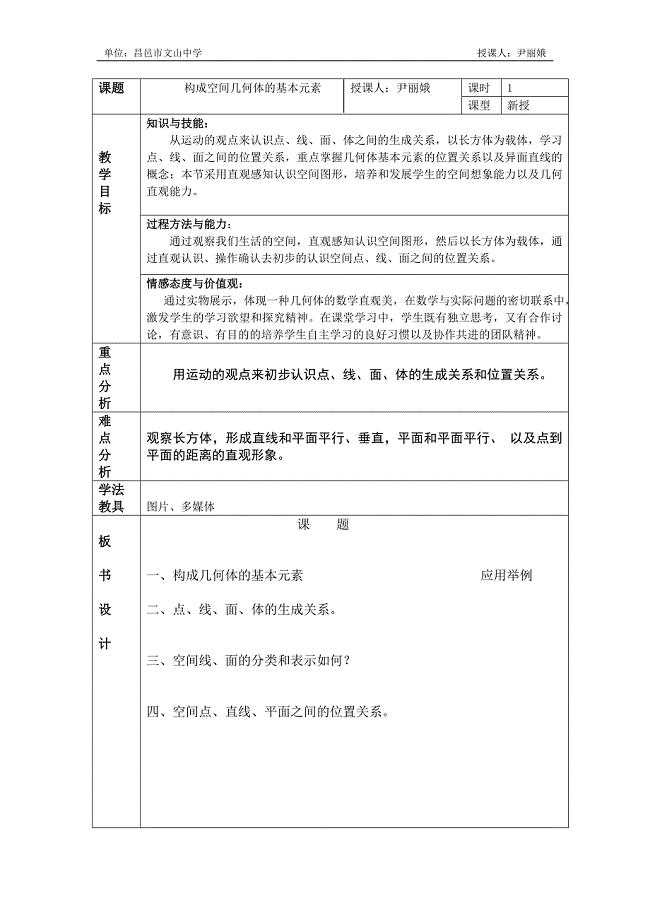

构成空间几何体的基本元素的教案.doc

机加工车间主任年终总结范文(4篇).doc

小学英语四年级期末试卷分析.doc

二手车买卖协议书

2020高三地理二轮复习微专题模拟练澳大利亚.doc

中医执业医师综合模拟题151

印制电路板显微剖切孔无铜技术分析58092.doc

【教育资料】三年级语文教案:字典大楼.doc

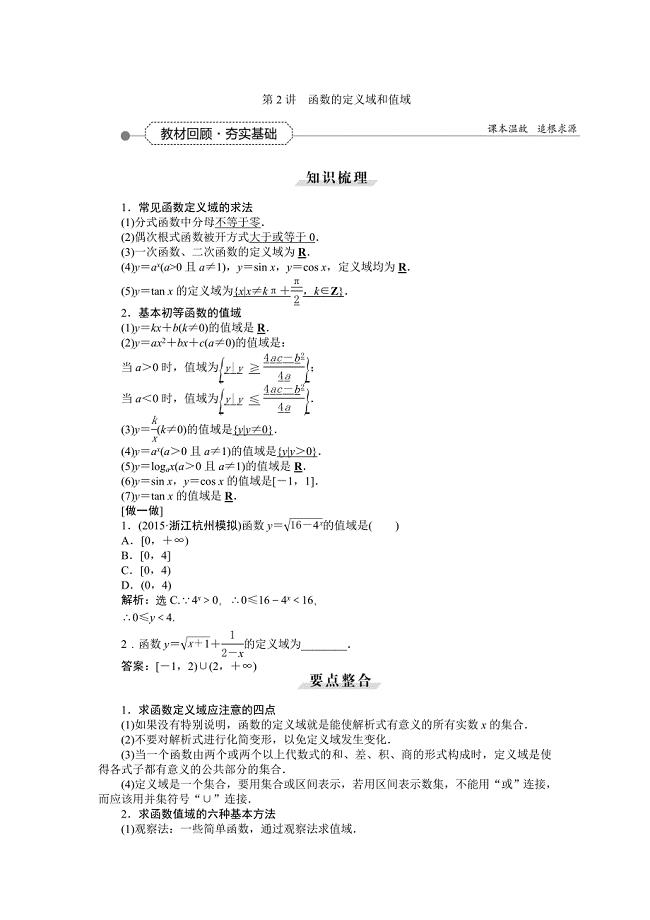

第二章第2讲函数的定义域和值域.doc

放大电路的分析教学案.doc

现实击碎理想.doc

材料员工作总结和心得体会范文(二篇).doc

流体力学实验指导书.doc

电力管廊专项施工方案

电力管廊专项施工方案

2023-09-02 83页

2020年生地会考发言稿内容.doc

2020年生地会考发言稿内容.doc

2022-08-04 5页

微生物检验仪器管理程序

微生物检验仪器管理程序

2022-08-24 5页

煤矿无极绳绞车检查标准

煤矿无极绳绞车检查标准

2023-10-11 4页

学生顶岗实习管理办法

学生顶岗实习管理办法

2023-11-08 6页

风险管理框架-中文

风险管理框架-中文

2022-11-12 34页

建筑工程防雷接地专项施工方案 (1)

建筑工程防雷接地专项施工方案 (1)

2023-09-29 26页

供水管道水压试验记录

供水管道水压试验记录

2023-09-13 4页

土方回填施工合同

土方回填施工合同

2023-07-16 10页

安置房保障房工程创建文明工地做法汇报材料

安置房保障房工程创建文明工地做法汇报材料

2024-01-07 15页