犯罪信息网络分析与建模

9页1、犯罪信息网络分析与建模庄一洲1庄一洲、刘森峰、肖柳斯并列第 1 作者,刘森峰 2*,肖柳斯2*指导教师:程国胜 3*(南京信息工程大学 1.大气物理学院,2.大气科学学院,3.数学与统计学院,江苏 南京 210044)摘要:本文基于2012年美国数学建模C题的数据,利用83人共15个种类的600条信息进 行了犯罪信息网络分析,建立了概率网络模型和最短路径模型,设计了相应的求解算法,对 所有人的可疑度进行评价和排序,找出通信网络中的可疑嫌犯,并对两个模型进行了对比 然后基于中心性理论建立了识别嫌犯领导人的模型,得到犯罪集团中最可能的领导人。最后 讨论了文本分析、语义网络分析方法在犯罪信息网络分析中的应用,并对模型在其他领域推 广应用的可行性进行了探讨。关键字: 网络分析;概率;图论;中心性;文本分析;语义分析0 引言随着资本经济扩张以及高科技在各行各业的广泛应用,经济型白领犯罪的势头愈发迅 猛。张文军 1 的研究发现,白领犯罪人利用职权之便或者娴熟业务技能的优势,使得犯罪主 体所采用的犯罪手段与其他形式犯罪相比,具有更大的隐秘性,从而使得案件侦查的难度加 大。林志刚 2 的研究表明,越是

2、经验丰富的高智商犯罪嫌疑人,做事越小心谨慎。基于一系 列的犯罪心理研究成果对交流信息即情报进行挖掘,有助于提取涉嫌关系网。陈鹏等 3 对犯 罪组织结构的社会网络进行了研究。Freemani 4 提出了一套计算整个网络中任何一个成员在 网络中的重要与影响程度方法,包括点度中心度,中间中心度和接近中心度。周景等 5 通过 文本挖掘技术,提取并建立情报信息的特征向量,采用中心度测度算法,提出一个自动化的 情报分析系统,能定量分析各成员在犯罪网络中的地位和角色。因此,从情报关系网络中侦 破经济型白领犯罪的急需解决的问题。本文从某个案件的通信网络出发,对信息进行分类和 识别,建立数学模型对人员的可疑性进行评价并且确定犯罪集团的领导人。1 数据本文分析数据来自2012年美国交叉学科建模竞赛(ICM),题目以商业犯罪为背景, 给出了发生在83人(7人确定为嫌犯, 8人确定非嫌犯)之间15个种类(3类为可疑型) 的 600 条交流信息。2 嫌犯可疑度当前已经确认所有83人中有8人为非嫌犯,7人为嫌犯,且15类信息中主题7、11、13 为可能与罪案有关的主题。基于已知情报,建立概率模型和最短路径网络模型

3、对公司内 所有83人的可疑度进行研究。2. 1 概率模型 除了已确定的嫌犯和非嫌犯,我们假设任何一个人是嫌犯的可能性仅与跟其有直接信息 联系的人有关,如关联人是嫌犯或者信息是可疑类型,则嫌疑度较大,以下我们将以结点的 概念来代替该案件中的“人”。为了表明这个概率网络中结点间的关系,我们建立以下模型。设S二7,11,13为可疑主题集,U二123,4,568,9,10,12,14,15为非可疑主题集;把83个结 点分成3组,即嫌犯组、非嫌犯组和未确定组。分别设p , p和P ( J = 0,183,不包 abj括15个属于嫌犯组或非嫌犯组的结点)为三类结点各自是嫌犯的概率,易知p =1, p =0, ab 0 P T则程序终止,否则返回2.计算过程中,e(t)若随t增加而趋近于0,则表明整个概率网络趋近于稳定,且所有的基本已满足式(2)苦宗确罡-扎员3古非笊疋帝诞左组:, *担韦瞒珪人员:云凝定狙)2.2最短路径网络模型用网络图G = V(G),E(G)表示整个信息传递网络,其中结点集合V(G)表示人员,边 集合E(G)表示信息;嫌犯组结点构成集合V (G),非嫌犯组结点构成集合V (G)

《犯罪信息网络分析与建模》由会员ni****g分享,可在线阅读,更多相关《犯罪信息网络分析与建模》请在金锄头文库上搜索。

虚拟语气总结:be型和were型

2023年《论语》读书笔记10篇(论语读书笔记左右)

2023书店营业员工作总结参考模板(二篇).doc

营业员2023年终工作总结标准范本(5篇).doc

关于护理学自我鉴定范文锦集十篇

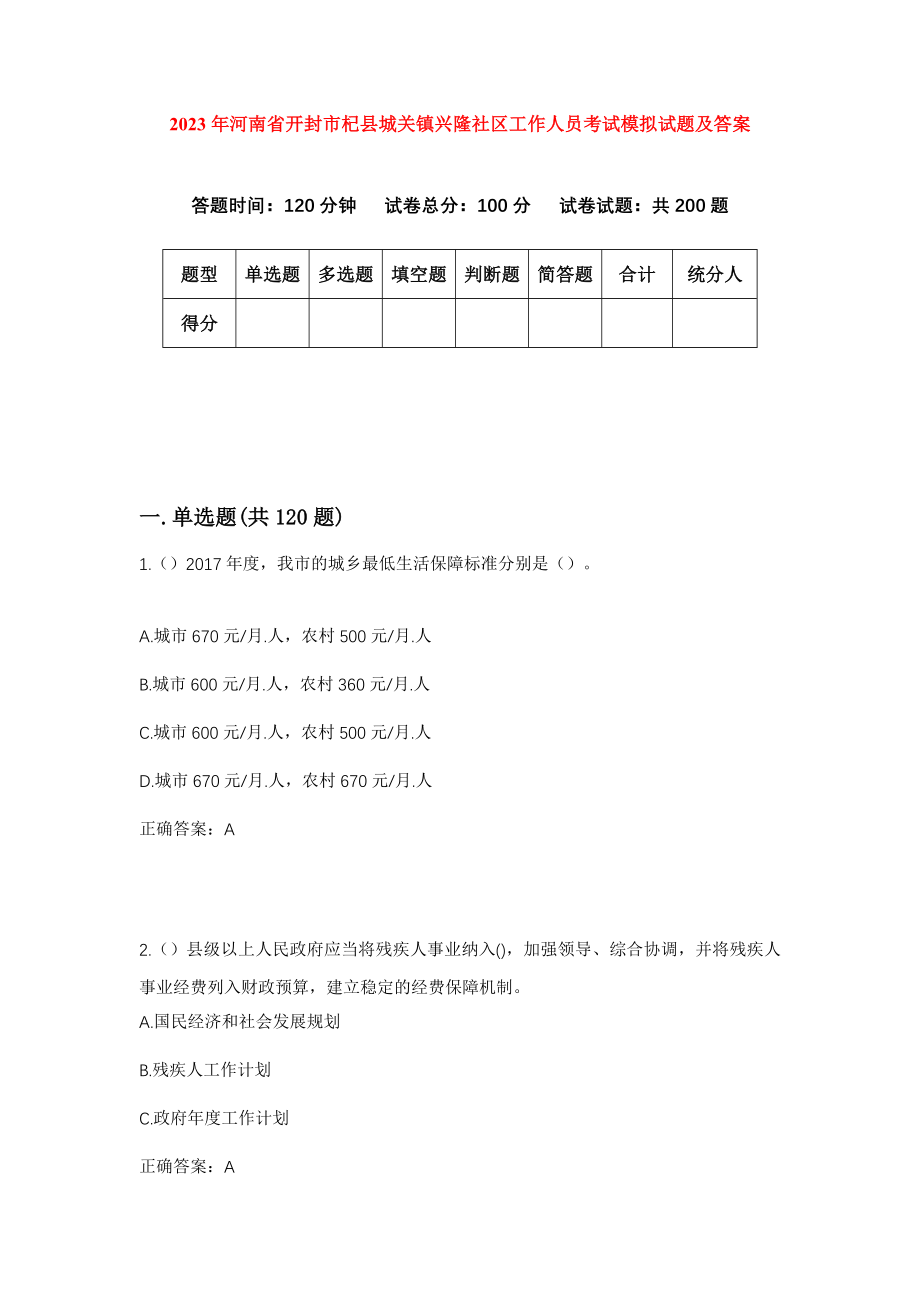

2023年河南省开封市杞县城关镇兴隆社区工作人员考试模拟试题及答案

保修服务合同汇编6篇

风险管理下半年

高三毕业生自我鉴定800字范文

儿科相关临床用药指南试题及答案

安踏营运资金管理

2022年项目签约仪式讲话

微囊胰岛移植体的相关问题和进展

班级组织委员个人总结范本(4篇)

宁波养老机构等级评定管理办法

初中写景作文评语

东北大学21春《机械设计》离线作业2参考答案74

2022实用的作弊检讨书范文合集九篇

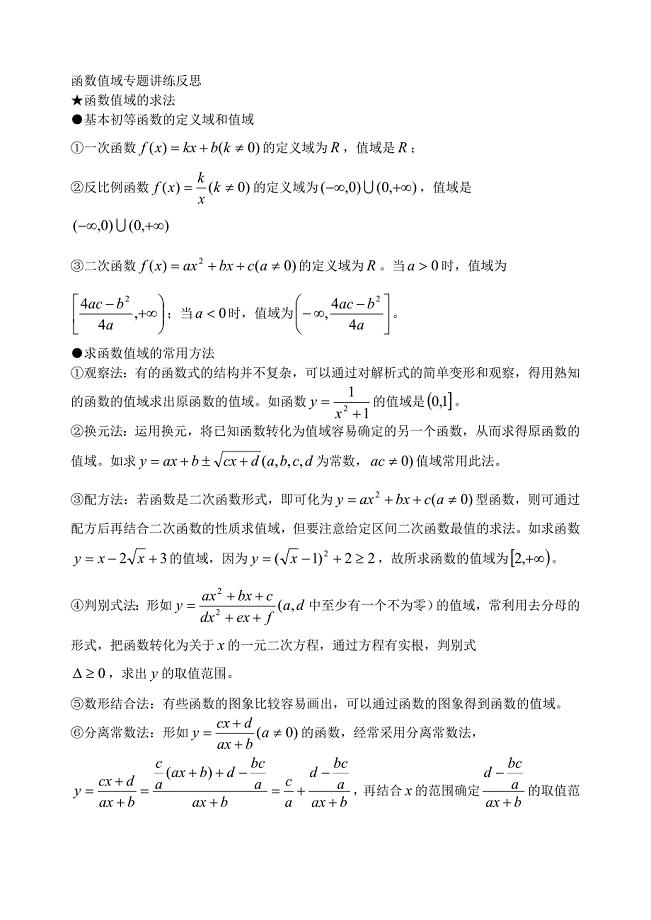

函数值域讲与练反思

三年下册语文《渔翁和魔鬼》读后感悟

Matlab与ProE联合仿真

Matlab与ProE联合仿真

2023-01-29 7页

申报资质技术职称人员专业解释

申报资质技术职称人员专业解释

2023-04-19 8页

房务部工作流程

房务部工作流程

2023-03-02 39页

养老院的最新政策

养老院的最新政策

2023-12-28 8页

师德师风个人总结

师德师风个人总结

2023-09-11 3页

十三五环境保护规划要点

十三五环境保护规划要点

2023-09-23 17页

管道阴极防护

管道阴极防护

2022-08-16 31页

钢丝绳在卷筒上旋向的判断

钢丝绳在卷筒上旋向的判断

2023-04-05 1页

帮扶困难学生计划

帮扶困难学生计划

2023-12-31 19页

XXXX年工作总结和下一步的工作打算

XXXX年工作总结和下一步的工作打算

2022-12-24 7页