计算机病毒的特征

6页1、计算机病毒一般具有以下特性:1计算机病毒的程序性(可执行性)计算机病毒与其他合法程序一样, 是一段可执行程序, 但它不是一个完整的程序, 而是寄生在其他可执行程序上, 因此它享有一切程序所能得到的权力。 在病毒运行时, 与合法程序争夺系统的控制权。 计算机病毒只有当它在计算机内得以运行时, 才具有传染性和破坏性等活性。 也就是说计算机CPU 的控制权是关键问题。 若计算机在正常程序控制下运行, 而不运行带病毒的程序, 则这台计算机总是可靠的。 在这台计算机上可以查看病毒文件的名字,查看计算机病毒的代码, 打印病毒的代码,甚至拷贝病毒程序,却都不会感染上病毒。 反病毒技术人员整天就是在这样的环境下工作。他们的计算机虽也存有各种计算机病毒的代码,但己置这些病毒于控制之下,计算机不会运行病毒程序, 整个系统是安全的。相反,计算机病毒一经在计算机上运行, 在同一台计算机内病毒程序与正常系统程序, 或某种病毒与其他病毒程序争夺系统控制权时往往会造成系统崩溃, 导致计算机瘫痪。 反病毒技术就是要提前取得计算机系统的控制权, 识别出计算机病毒的代码和行为, 阻止其取得系统控制权。 反病毒技术的优劣就

2、是体现在这一点上。 一个好的抗病毒系统应该不仅能可靠地识别出已知计算机病毒的代码,阻止其运行或旁路掉其对系统的控制权(实现安全带毒运行被感染程序) ,还应该识别出未知计算机病毒在系统内的行为,阻止其传染和破坏系统的行动。2计算机病毒的传染性传染性是病毒的基本特征。在生物界,病毒通过传染从一个生物体扩散到另一个生物体。 在适当的条件下, 它可得到大量繁殖, 井使被感染的生物体表现出病症甚至死亡。 同样,计算机病毒也会通过各种渠道从已被感染的计算机扩散到未被感染的计算机, 在某些情况下造成被感染的计算机工作失常甚至瘫痪。 与生物病毒不同的是, 计算机病毒是一段人为编制的计算机程序代码, 这段程序代码一旦进入计算机井得以执行, 它就会搜寻其他符合其传染条件的程序或存储介质, 确定目标后再将自身代码插入其中, 达到自我繁殖的目的。 只要一台计算机染毒, 如不及时处理, 那么病毒会在这台机子上迅速扩散,其中的大量文件(一般是可执行文件) 会被感染。 而被感染的文件又成了新的传染源, 再与其他机器进行数据交换或通过网络接触, 病毒会继续进行传染。 正常的计算机程序一般是不会将自身的代码强行连接到其

3、他程序之上的。 而病毒却能使自身的代码强行传染到一切符合其传染条件的未受到传染的程序之上。计算机病毒可通过各种可能的渠道,如软盘、计算机网络去传染其他的计算机。 当您在一台机器上发现了病毒时, 往往曾在这台计算机上用过的软盘已感染上了病毒, 而与这台机器相联网的其他计算机也许也被该病毒染上了。 是否具有传染性是判别一个程序是否为计算机病毒的最重要条件。 病毒程序通过修改磁盘扇区信息或文件内容并把自身嵌入到其中的方法达到病毒的传染和扩散。被嵌入的程序叫做宿主程序。3计算机病毒的潜伏性一个编制精巧的计算机病毒程序, 进入系统之后一般不会马上发作, 可以在几周或者几个月内甚至几年内隐藏在合法文件中,对其他系统进行传染,而不被人发现,潜伏性愈好,其在系统中的存在时间就会愈长,病毒的传染范围就会愈大。潜伏性的第一种表现是指, 病毒程序不用专用检测程序是检查不出来的, 因此病毒可以静静地躲在磁盘或磁带里呆上几天, 甚至几年,一旦时机成熟,得到运行机会,就又要四处繁殖、 扩散, 继续为害。 潜伏性的第二种表现是指, 计算机病毒的内部往往有一种触发机制,不满足触发条件时, 计算机病毒除了传染外不做什么

4、破坏。 触发条件一旦得到满足, 有的在屏幕上显示信息、图形或特殊标识, 有的则执行破坏系统的操作, 如格式化磁盘、 删除磁盘文件、对数据文件做加密、封锁键盘以及使系统死锁等。4计算机病毒的可触发性病毒因某个事件或数值的出现, 诱使病毒实施感染或进行攻击的特性称为可触发性。 为了隐蔽自己,病毒必须潜伏,少做动作。如果完全不动,一直潜伏的话,病毒既不能感染也不能进行破坏, 便失去了杀伤力。病毒既要隐蔽又要维持杀伤力, 它必须具有可触发性。病毒的触发机制就是用来控制感染和破坏动作的频率的。 病毒具有预定的触发条件, 这些条件可能是时间、日期、 文件类型或某些特定数据等。 病毒运行时,触发机制检查预定条件是否满足,如果满足,启动感染或破坏动作,使病毒进行感染或攻击;如果不满足,使病毒继续潜伏。5计算机病毒的破坏性所有的计算机病毒都是一种可执行程序, 而这一可执行程序又必然要运行, 所以对系统来讲, 所有的计算机病毒都存在一个共同的危害, 即降低计算机系统的工作效率, 占用系统资源,其具体情况取决于入侵系统的病毒程序。 同时计算机病毒的破坏性主要取决于计算机病毒设计者的目的, 如果病毒设计者的目

《计算机病毒的特征》由会员博****1分享,可在线阅读,更多相关《计算机病毒的特征》请在金锄头文库上搜索。

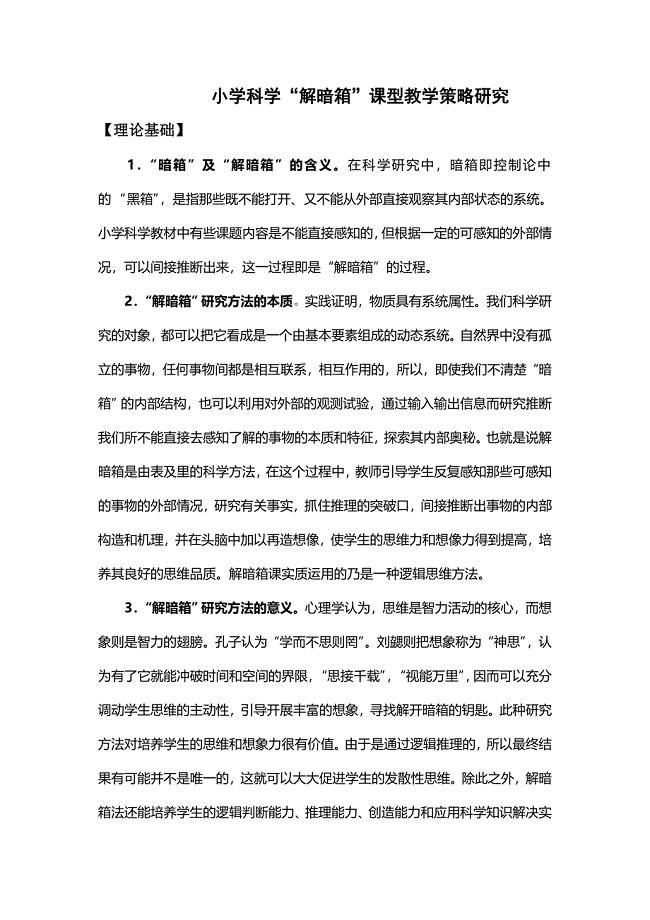

小学科学“解暗箱”课型教学策略研究

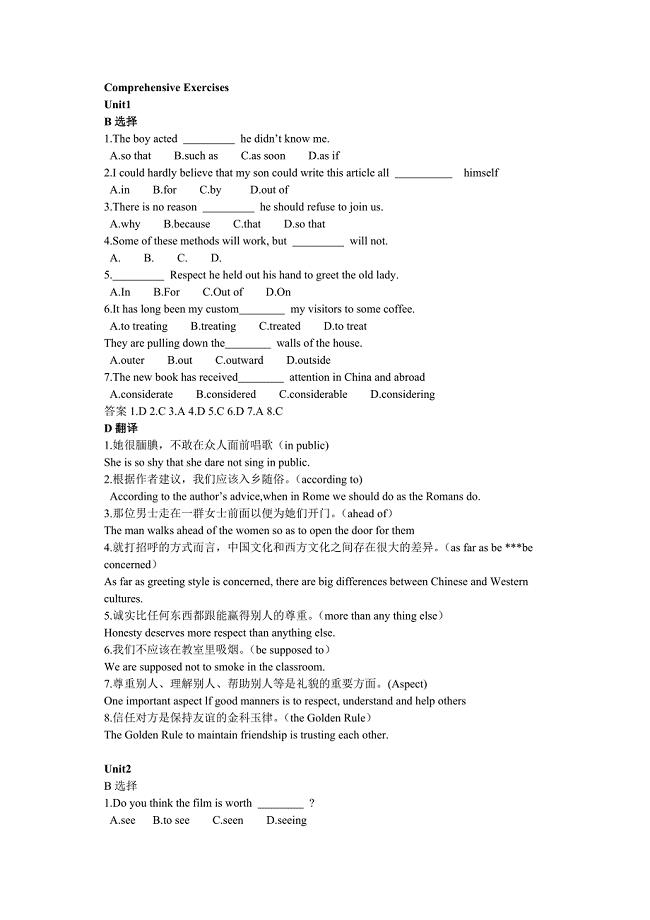

实用综合教程2课后习题单选和翻译.doc

周一问候语短信祝福语3篇.doc

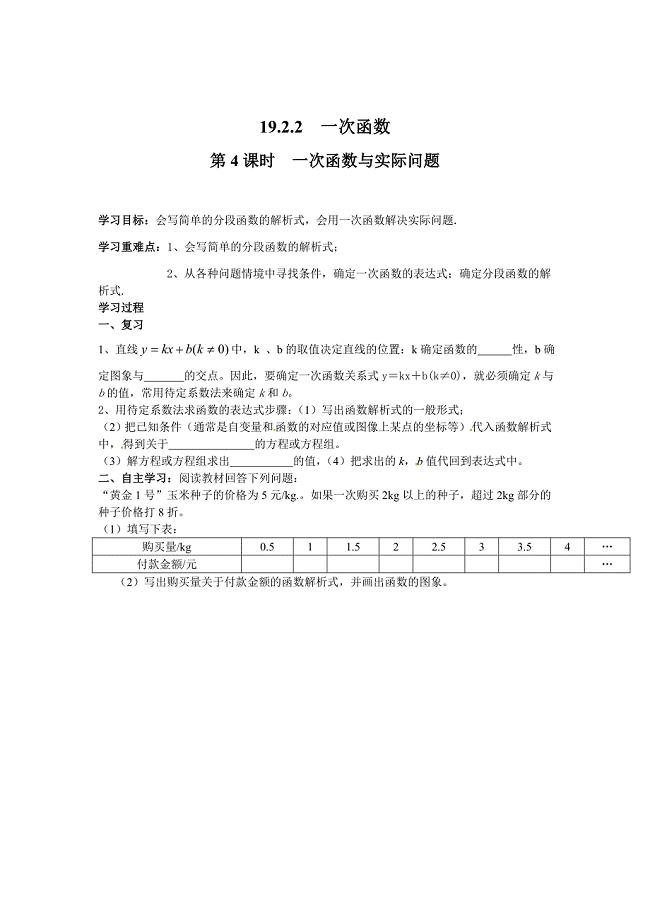

精校版【人教版】八年级数学下册:优秀学案全集19.2.2 第4课时 一次函数与实际问题

公司年会领导讲话稿

质量管理体系水泥专业审核指导书

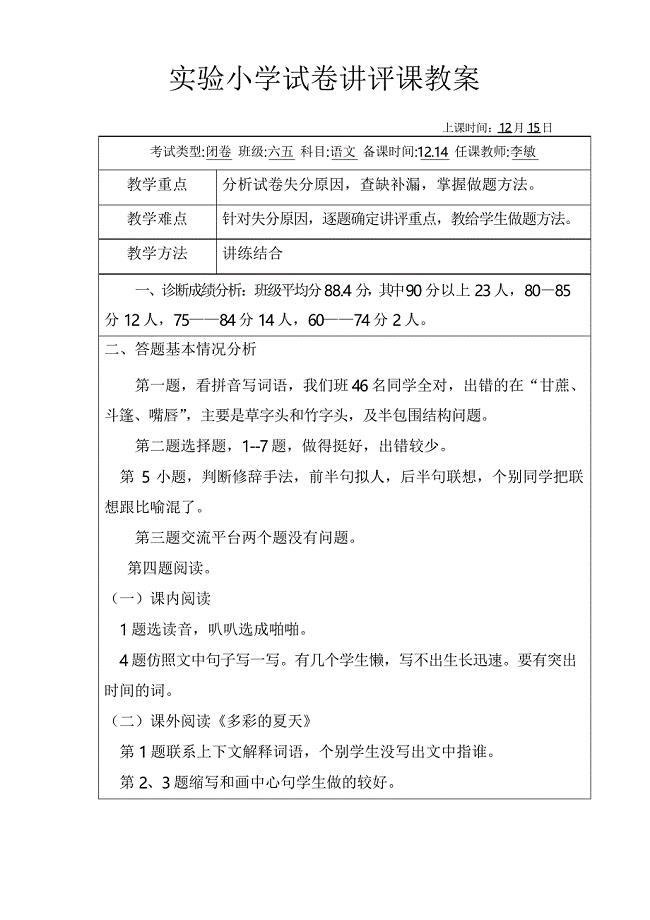

部编版六年级上册语文第五单元试卷讲评课教案

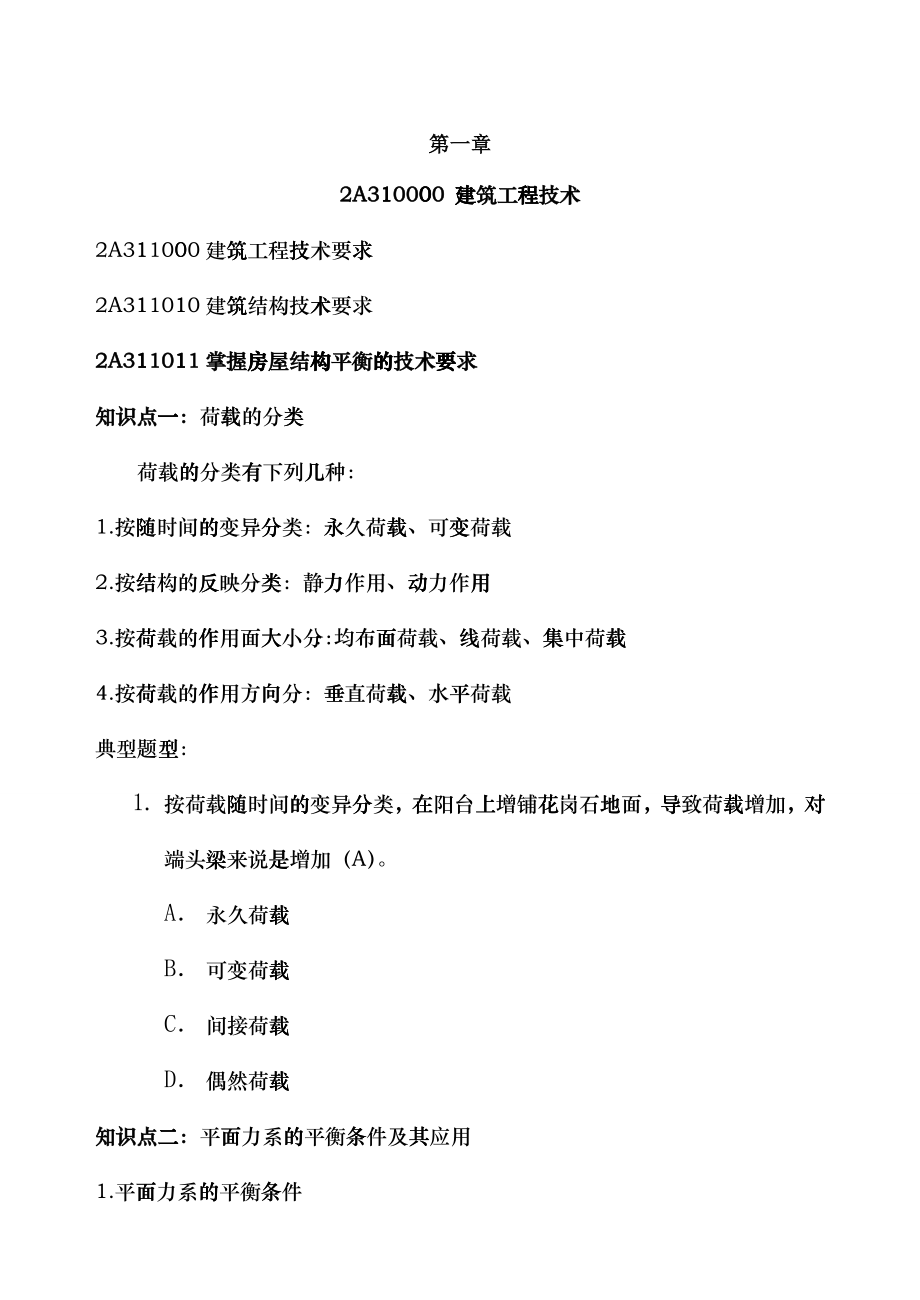

建筑工程技术要求14832258

审计学专业培养方案

![大学生职业生涯规划书范文(3000以上)[1][1]](https://union.152files.goldhoe.com/2023-2/13/10a0ef01-a0fa-48aa-ac36-84c9414b3308/pic1.jpg)

大学生职业生涯规划书范文(3000以上)[1][1]

寒假致家长一封信

民主评议个人发言提纲总结个人评议发言

必备语文教学总结集合6篇

非常规作业管理系统规定FQS

船舶岸电箱、起动器、充放电板、分电箱、控制箱等问答

护士的个人述职报告模板集合五篇

地铁车站中央空调系统节能变频改造案例分析

2023小学值周教师工作总结(3篇).doc

2011年度重点工作分工落实汇总表

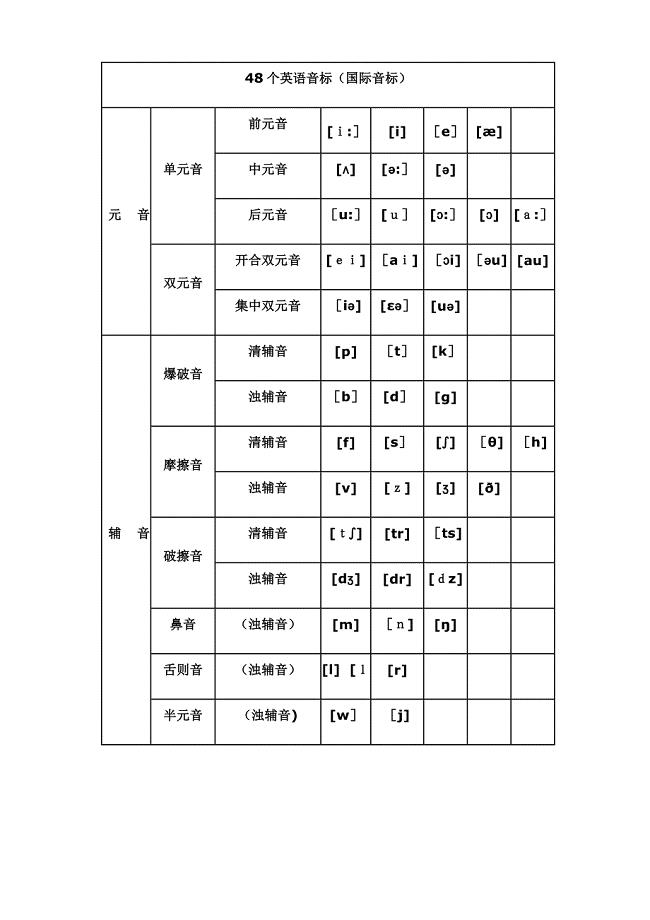

国际音标发音表(完整版)

人教版一年级认识钟表练习题;

人教版一年级认识钟表练习题;

2022-11-07 2页

代收货款合作协议中英文

代收货款合作协议中英文

2023-09-09 10页

定点零售药店工作人员社会医疗保险知识培训考核复习题.doc

定点零售药店工作人员社会医疗保险知识培训考核复习题.doc

2023-01-04 14页

2021幼儿园小班教育教学计划

2021幼儿园小班教育教学计划

2022-11-02 4页

概率论与数理统计答案浙江大学张帼奋主编

概率论与数理统计答案浙江大学张帼奋主编

2022-12-08 86页

品牌策划书基本模板

品牌策划书基本模板

2023-11-28 4页

关于城市绿化的调查报告

关于城市绿化的调查报告

2023-03-13 5页

年产xxx陶瓷泵项目立项申请报告

年产xxx陶瓷泵项目立项申请报告

2023-06-14 26页

人代会财政工作报告

人代会财政工作报告

2022-12-11 22页

(完整版)中考古诗理解性默写系统练习及答案(最新整理)

(完整版)中考古诗理解性默写系统练习及答案(最新整理)

2023-10-14 10页