Linu 内核网络参数配置资料

21页1、Linux 内核网络参数配置资料Linux系统内核中网络参数的意义及其应用在Linux中,我们可以根据不同的需求来调整/proc/sys/net/ipv4/目录下的内核网络参数,通 过合理的配置这里内核网络参数,从而达到提高网络的安全性和系统的稳定性的目的。因为 这方面的文献比较少,所以我们不可能进行全面的介绍。现在已经有linux组织正在从事这 方面的文档的写作,相信在不久的将来,我们就会看到比较完整的文档。下面我们就来看一 看一些比较常用的内核网络参数。注意:1参数值带有速度(rate)的参数不能在loopback接口上工作。2因为内核是以HZ为单位的内部时钟来定义速度的,通常速度为100HZ,所以设定一个参 数值为100就表示允许1个包/秒,假如为20则允许5个包/秒。3所有内核网络参数配置文件位于/proc/sys/net/ipv4/目录下。一、icmp相关内核配置参数概述:通常我们使用icmp包来探测目的主机上的其它协议(如tcp和udp)是否可用。比 如包含destination unreachable”信息的icmp包就是最常见的icmp包。1.icmp_destunre

2、achate:设置内容为Destination Unreachable”icmp 包的响应速率。 设置值应为整数。应用实例:假设有A、B两部主机,首先我们在主机A上执行以下ipchains语句:ipcha ins A in put -p icmp -j REJECT这里的REJECT和DENY不同,DENY会丢掉符合条件的包如同没有接收到该包一样,而REJECT会在丢掉该包的同时给请求主机发回一个Dest in ation Un reachable 的icmp。然后在主机B上ping主机A,这时候我们会发现Destination Unreachable”icmp包的响应 速度是很及时的。接着我们在主机A上执行:echo 1000 /proc/sys/net/ipv4/icmp_dest un reach_rate 也即每 10 秒钟响应一个Dest in ation Un reachable 的 icmp 包。这时候再从主机B上ping主机A就会发现Destination Unreachableicmp包的响应速度已 经明显变慢,我很好奇的测试了一下,发现刚好是每10秒响应一次。2.i

3、cmp_echo_ignore_broadcasts:设置是否响应icmp echo请求广播,设置值应为布尔 值,0表示响应icmp echo请求广播,1表示忽略。注意:windows系统是不响应icmp echo请求广播的。应用实例:在我的RedHat6.x和RedHat7上该值缺省为0,这样当有个用ping我的服务器所在的网段 的网络地址时,所有的linux服务器就会响应,从而也能让让该用户得到我的服务器的ip地 址,可以执行echo 1 /proc/sys/net/ipv4/icmp_echo_ig nore_broadcasts来关闭该功能。从而防止icmp风暴,防止网络阻塞。3icmp_echoreply_rate:设置系统响应icmp echo请求的icmp包的响应速度,设置值为 整数。应用实例:假设有A、B两部主机,首先我们在主机B上ping主机A,可以看到响应很正常,然后在 主机 A 上执行 echo 1000 /proc/sys/net/ipv4/icmp_echoreply_rate。也即每 10 秒钟响 应一个icmp echo请求包。然后再ping主机A就可以看

4、到响应速度已经变成10秒一次。 最好合理的调整该参数的值来防止icmp风暴。4.icmp_echo_ignore_all:设置系统是否忽略所有的icmp echo请求,如果设置了一个非0 值,系统将忽略所有的icmp echo请求。其实这是icmp_echoreply_rate的一种极端情况。 参数值为布尔值,1表示忽略,0表示响应。5icmp_paramprob_rate:当系统接收到数据报的损坏的ip或tcp头时,就会向源发出一 个包含有该错误信息的icmp包。这个参数就是用来设置向源发送这种icmp包的速度。当 然,在通常情况下ip或tcp头出错是很少见的。参数值为整数。6. icmp_timeexceed_rate:数据报在网络上传输时,其生存时间(time to live)字段会 不断减少,当生存时间为0时,正在处理该数据报的路由器就会丢弃该数据报,同时给源 主机发送一个time to live exceeded的icmp包。该参数就是用来设置这种icmp包的发送 的速度。当然,这通常用于充当路由器的linux主机。二、ip相关内核配置参数 linux内核网络参数中关于ip的

《Linu 内核网络参数配置资料》由会员s9****2分享,可在线阅读,更多相关《Linu 内核网络参数配置资料》请在金锄头文库上搜索。

非财务经理的财务课程

第二节电功率.docx

2023年企业员工学习亮剑精神体会.docx

2023年急诊考试试题库.doc

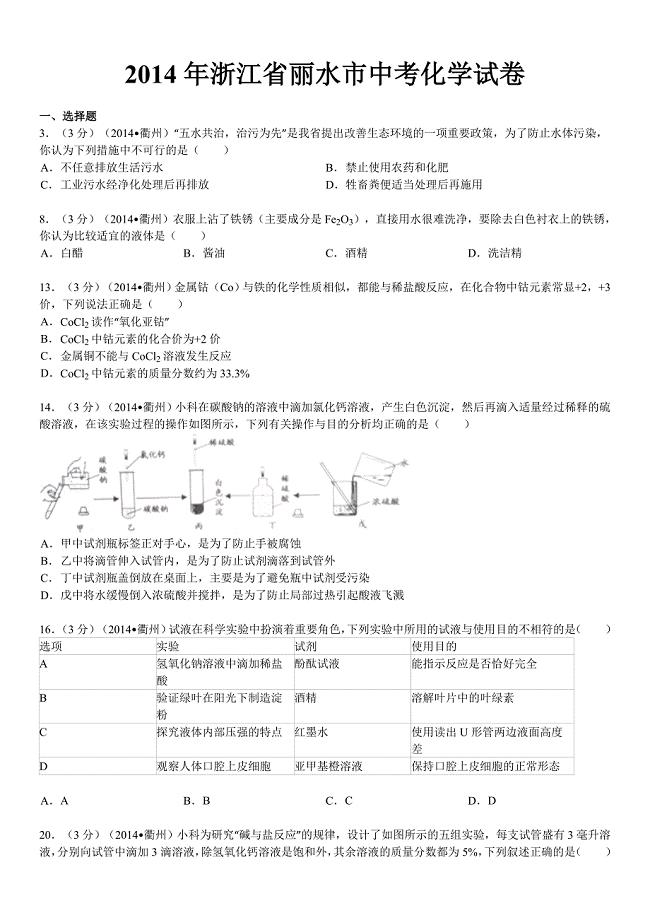

2014年浙江省丽水市、衢州市中考化学试卷(word解析版).doc

远程监控远程报警方案样本.doc

如何培育和构建企业HSE文化

徐志姣教学设计.docx

国际技术转让协议书优秀标准

公司与公司合作协议书经典版(二篇).doc

电子商务网站运营部门岗位职责.doc

泰安医疗器械技术应用项目可行性研究报告范文参考

志愿者培训心得体会.doc

公司办公室2023年个人上半年工作总结(范文).doc

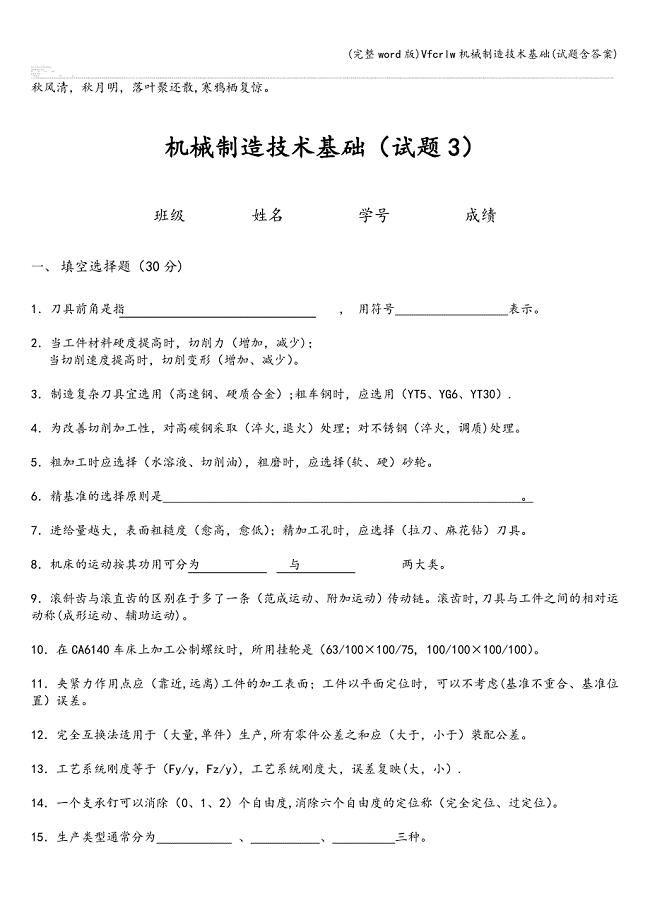

(完整word版)Vfcrlw机械制造技术基础(试题含答案).doc

2023年小学四年级班主任工作总结模板.doc

2021年医疗核心制度竞赛题.doc

聚焦文体一课多得.doc

有关于学生会工作总结范文.doc

福建师范大学21秋《国际结算》在线作业三满分答案14

斯米洛石材复合板的施工方法

斯米洛石材复合板的施工方法

2023-03-29 10页

旋挖灌注桩机施工工艺

旋挖灌注桩机施工工艺

2023-09-20 14页

八区竣工评估报告(成稿).doc

八区竣工评估报告(成稿).doc

2023-12-07 10页

C语言课程设计-查找分数与删除元素、工资统计程序的设计.doc

C语言课程设计-查找分数与删除元素、工资统计程序的设计.doc

2023-05-15 29页

幼儿园食堂会计核算办法精讲

幼儿园食堂会计核算办法精讲

2022-12-30 13页

蒸发量2T三效强制结晶蒸发器技术方案设计

蒸发量2T三效强制结晶蒸发器技术方案设计

2023-06-04 7页

路面改造工程施工组织设计

路面改造工程施工组织设计

2023-03-01 54页

百叶窗,空调格栅安装技术交底.doc

百叶窗,空调格栅安装技术交底.doc

2023-08-21 3页

工业园厂房金刚砂耐磨地面施工组织方案

工业园厂房金刚砂耐磨地面施工组织方案

2023-07-11 18页

计算机系统结构【阶段测评】1-4

计算机系统结构【阶段测评】1-4

2023-04-06 44页