自考《电子商务安全导论》简答题资料

6页1、自考电子商务安全导论简答题Q Q1简述保护数据完整性的目的,以有被破坏会带来的严重后果。答:保护数据完整性的目的就是保证计算机系统上的数据和信息处于一种完整和未受损害的状态。这意味 着数据不会由于有意或无意的事件而被改变和丢失。数据完整性被破坏会带来严重的后果:(1)造成直接 的经济损失,如价格,订单数量等被改变。(2)影响一个供应链上许多厂商的经济活动。一个环节上数据 完整性被破坏将使供应链上一连串厂商的经济活动受到影响。(3)可能造成过不了“关”。有的电子商务是 与海关,商检,卫检联系的,错误的数据将使一批贷物挡在“关口”之外。(4)会牵涉到经济案件中。与税 务,银行,保险等贸易链路相联的电子商务,则会因数据完整性被破坏牵连到漏税,诈骗等经济案件中。 (5)造成电子商务经营的混乱与不信任。2,简述散列函数应用于数据的完整性。答:可用多种技术的组合来认证消息的完整性。为消除因消息被更 改而导致的欺诈和滥用行为,可将两个算法同时应用到消息上。首先用散列算法,由散列函数计算机出散 列值后,就将此值消息摘要附加到这条消息上。当接收者收到消息及附加的消息摘要后,就用此消息 独自再计算出一个消

2、息摘要。如果接收者所计算出的消息摘要同消息所附的消息摘要一致,接收者就知道 此消息没有被篡改。3,数字签名与消息的真实性认证有什么不同?答:数字签名与消息的真实性认证是不同的。消息认证是使 接收方能验证消息发送者及所发信息内容是否被篡改过。当收发者之间没有利害冲突时,这对于防止第三 者的破坏来说是足够了。但当接收者和发送者之间相互有利害冲突时,单纯用消息认证技术就无法解决他 们之间的纠纷,此是需借助数字签名技术。4,数字签名和手书签名有什么不同?答:数字签名和手书签名的区别在于:手书签名是模拟的,因人而异, 即使同一个人也有细微差别,比较容易伪造,要区别是否是伪造,往往需要特殊专家。而数字签名是 0 和 1 的数字串,极难伪造,不需专家。对不同的信息摘要,即使是同一人,其数字签名也是不同的。这样就 实现了文件与签署的最紧密的“捆绑”。5,数字签名可以解决哪些安全鉴别问题? 答:数字签名可以解决下述安全鉴别问题:(1)接收方伪造: 接收方伪造一份文件,并声称这是发送方发送的;(2)发送者或收者否认:发送者或接收者事后不承认自 己曾经发送或接收过文件;(3)第三方冒充:网上的第三方用户冒充

3、发送或接收文件;(4)接收方篡改: 接收方对收到的文件进行改动。6,无可争辩签名有何优缺点?答:无可争辩签名是在没有签名者自己的合作下不可能验证签名的签名。无 可争辩签名是为了防止所签文件被复制,有利于产权拥有者控制产品的散发。适用于某些应用,如电子出 版系统,以利于对知识产权的保护。在签名人合作下才能验证签名,又会给签名者一种机会,在不利于他 时可拒绝合作,因而不具有“不可否认性”。无可争辩签名除了一般签名体制中的签名算法和验证算法外, 还需要第三个组成部分,即否认协议:签名者利用无可争辩签名可向法庭或公众证明一个伪造的签名的确 是假的;但如果签名者拒绝参与执行否认协议,就表明签名真的由他签署。7UPS 的作用是防止突然停电造成网络通讯中断。 8,计算机病毒是如何产生的?答:计算机病毒是人为产 生的,是编制者在计算机程序中插入的破坏计算机功能,或进毁坏数据,影响计算机使用,并能自我复制 的一组计算机指令或者程序代码。9,计算机恶性病毒的危害是破坏系统或数据,造成计算机系统瘫痪。 10简述容错技术的目的及其常用的容错技术。答容错技术的目的是当系统发生某些错误或故障时,在不排 除错误和故

4、障的条件下使系统能够继续正常工作或者进入应急工作状态。容错技术最实用的一种技术是组 成冗余系统。冗余系统是系统中除了配置正常的部件以外,还配制出的备份部件。当正常的部件出现故障 时,备份部件能够立即取代它继续工作。当然系统中必须另有冗余系统的管理机和设备。另有一种容错技 术是使用双系统。用两个相同的系统共同承担同一项任务,当一个系统出现故障,另一系统承担全部任务。 11,现在网络系统的备份工作变得越来越困难,其原因是什么?答:其原因是网络系统的复杂性随着不同 的操作系统和网络应用软件的增加而增加。此外,各种操作系统,都自带内置软件的备份,但自动备份和 文件管理上都是很基本的,功能不足。12,简述三种基本的备份系统。答:(1)简单的网络备份系统:在网络上的服务器直接把数据通过总线备 份到设备中。也可把数据通过对网络经过专用的工作站备份到工作站的设备中。(2)服务器到服务器的备 份:在网络上的一个服务器除了把数据通过总线备份到自己设备中以外,同时又备份到另一个服务器上。 (3)使用专用的备份服务器:不同于第二种中所说的另一类服务器,它主要的任务是为网络服务的服务器, 使用专用服务器可以使备

《自考《电子商务安全导论》简答题资料》由会员s9****2分享,可在线阅读,更多相关《自考《电子商务安全导论》简答题资料》请在金锄头文库上搜索。

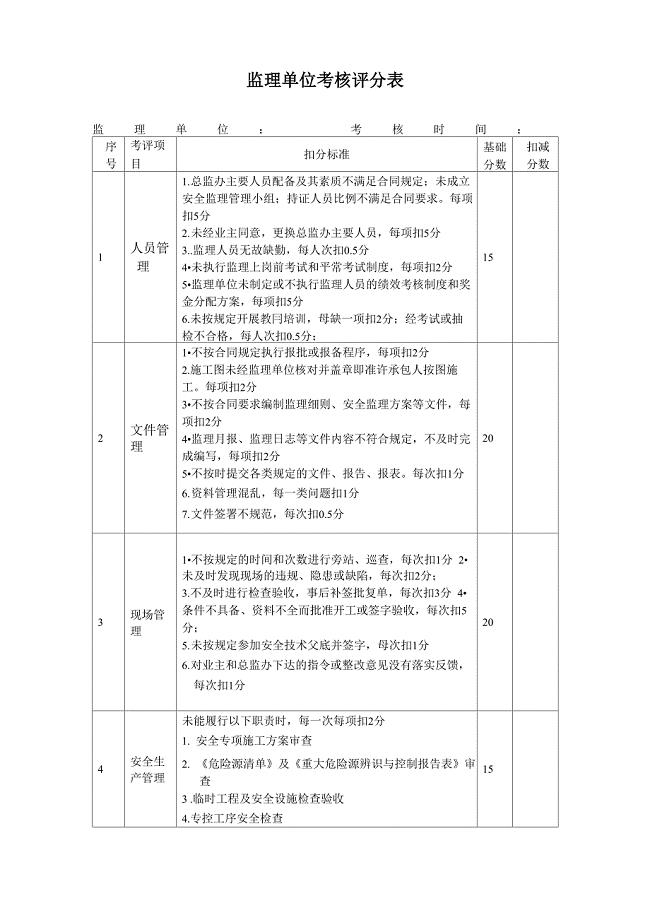

业主对监理单位考核表

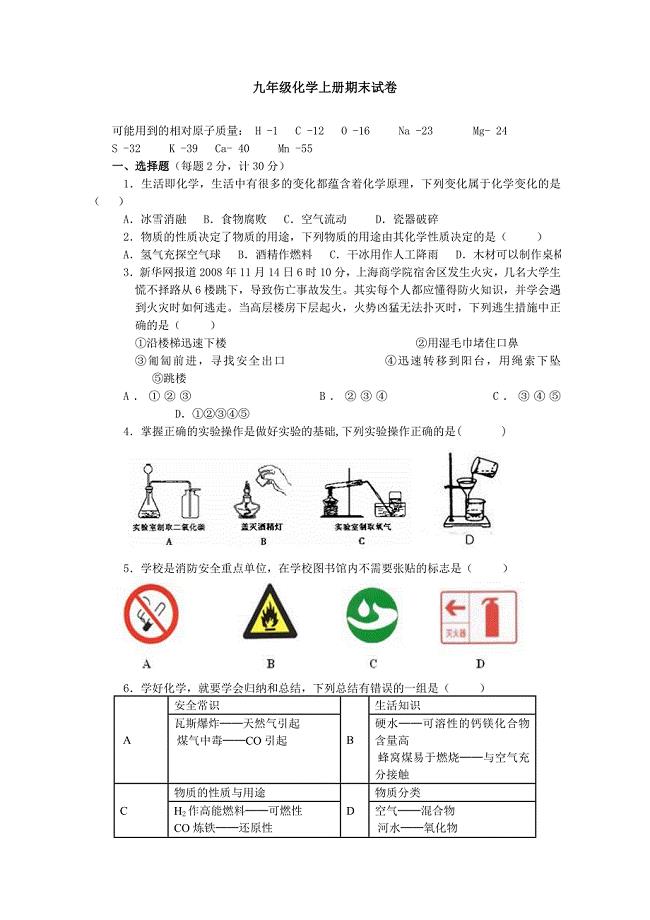

化学期末试题2

《巩乃斯的马》课例分析MicrosoftOfficeWord文档.doc

2023年防暑降温通告.docx

2023年上网课心得模板10篇

2023年感恩父母幼儿园优秀教案范文.docx

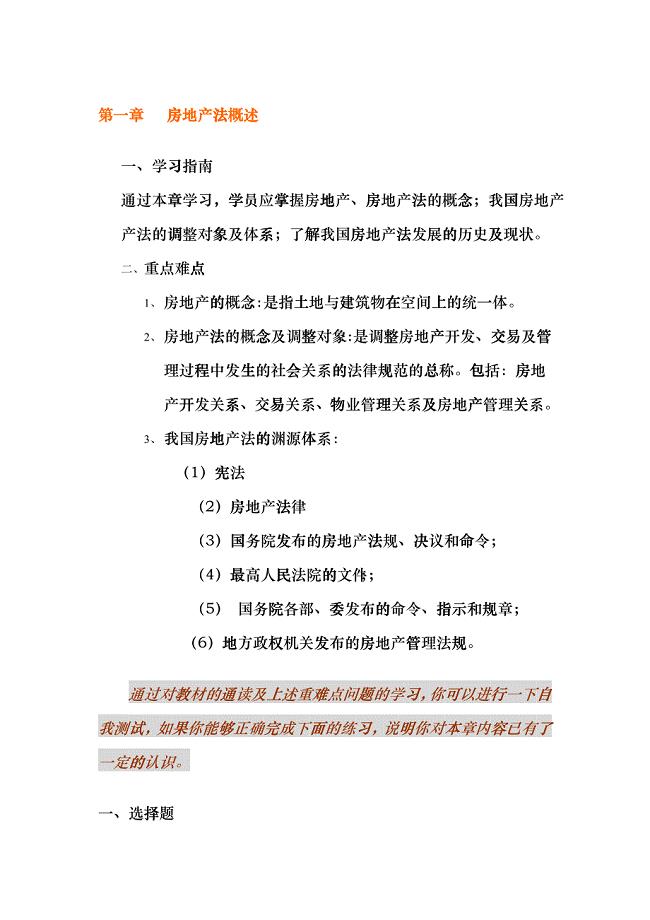

房地产法1-3章辅导(1)cchh

2023年元旦美容院促销活动方案.docx

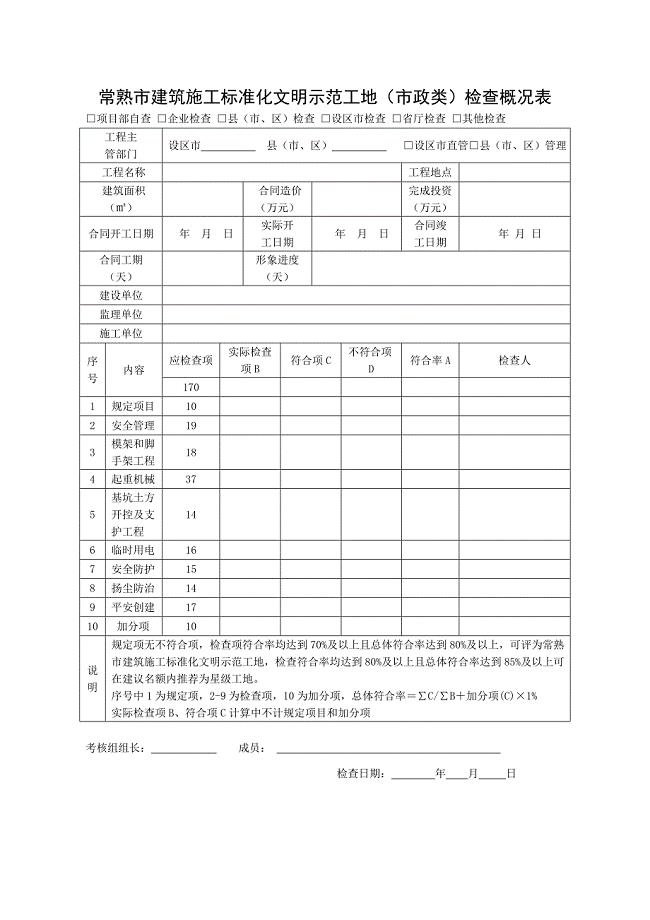

常熟建筑施工标准化文明示范工地政类检查概况表

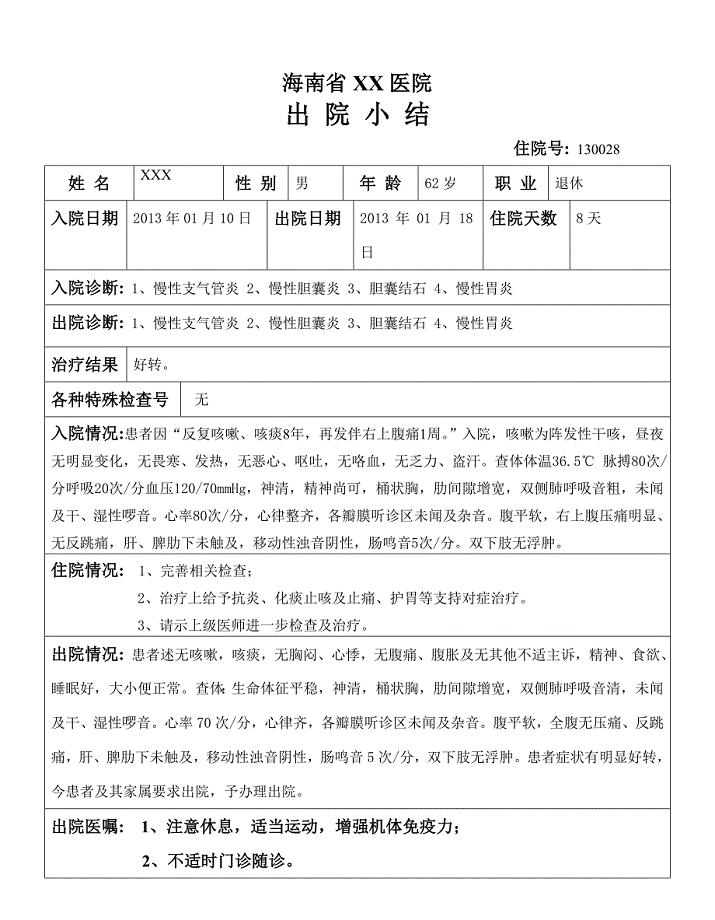

出院小结模板

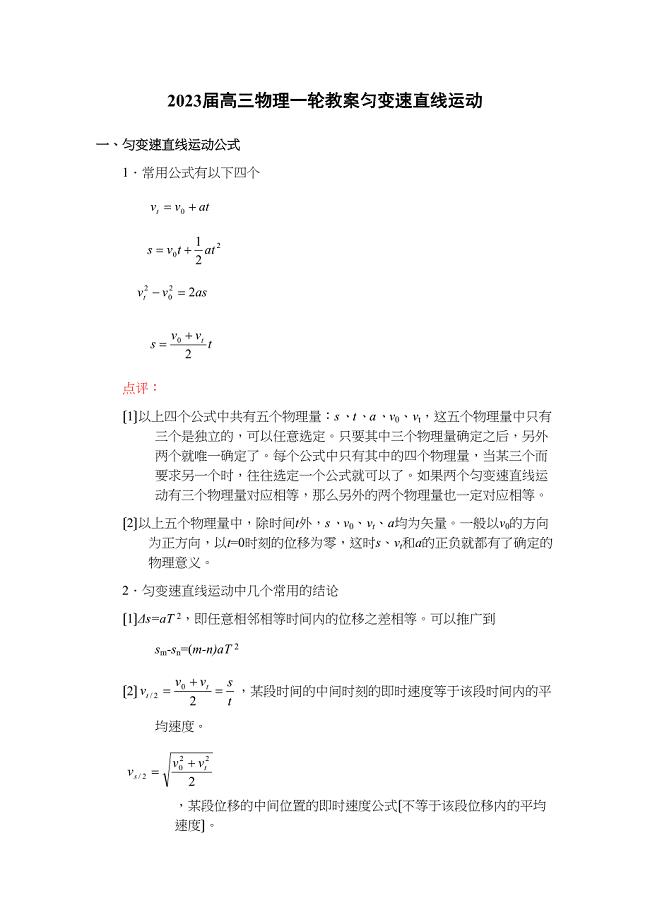

2023届高三物理一轮教案匀变速直线运动高中物理.docx

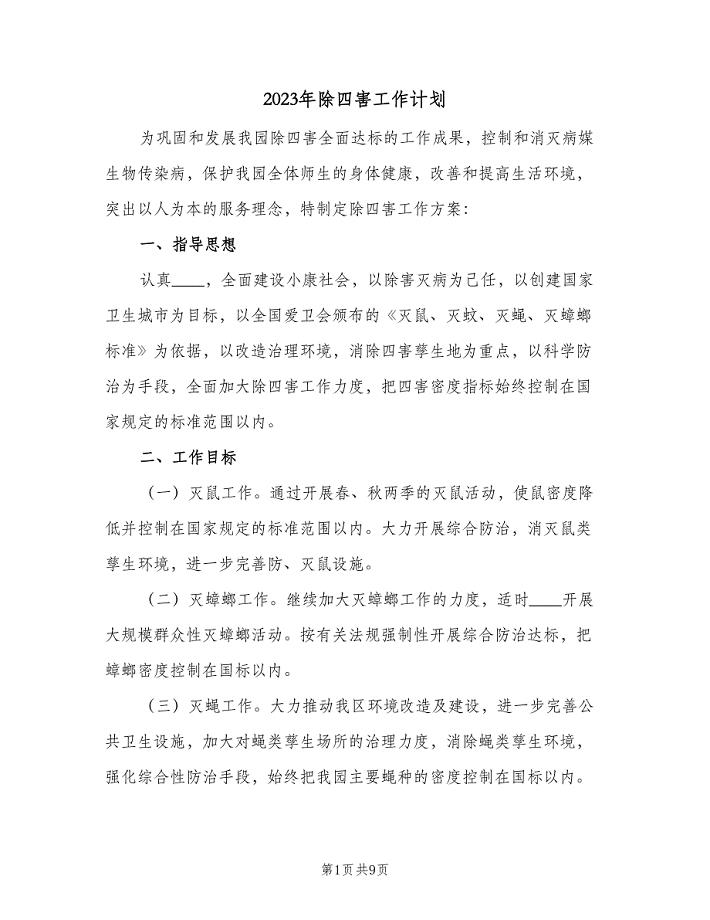

2023年除四害工作计划(3篇).doc

合并财务报表相关资料

外研版六年级英语下册期末复习题2

内蒙古包头2013-2014学年高二物理上学期期中试题新人教版.doc

2023年一年级教师工作总结1200字汇总多篇.DOC

成立职业病防治机构及下发管理制度

大学生合理利用网络资源的调查报告

文学常识之诗人的雅号

(全)隐蔽工程检查验收记录课件

风电场发电机安全技术交底

风电场发电机安全技术交底

2023-11-14 1页

受限空间作业安全管理规定

受限空间作业安全管理规定

2023-07-16 5页

土方开挖施工方案

土方开挖施工方案

2023-08-10 37页

泛微oa开发环境搭建说明

泛微oa开发环境搭建说明

2022-09-24 28页

现场文明施工标准

现场文明施工标准

2024-02-13 11页

混凝土在施工现场的技术管理

混凝土在施工现场的技术管理

2023-01-27 2页

考勤管理制度汇编

考勤管理制度汇编

2023-04-05 8页

居民户口簿英文翻译

居民户口簿英文翻译

2022-09-24 4页

管道保温安全技术交底

管道保温安全技术交底

2024-01-22 5页

工期保证体系及保证措施

工期保证体系及保证措施

2023-09-27 5页