IDA的通用解压插件使用和原理

11页1、使用IDA的通用解压插件从4.9版开始,IDA就集成了Universal PE Unpacker通用解压插件,其源代码可以在IDA Pro SDK中找到。这个小教程将会演示如何使用这个插件,并简单介绍其内部工作原理。一个压缩的应用程序下面是当我们执行这个可执行程序的运行结果:非常简单的程序,但是,如果我们使用IDA来打开它,会出现下面的警告提示:IDA检测到异常的输入段,并提示我们文件可能被压缩了如果我们看一下它的输入表窗口,我们就会发现:我们的程序只导入了kernel32.dll中的3个函数。我们可以看到在加压缩壳的程序种常用到的2个动态链接库函数LoadLibraryA和GetProcAddress,它们通常用于恢复程序的输入表。使用通用PE Universal Unpacker在插件的子菜单种选择Universal PE unpacker,开始解压:你会看到插件的选项对话框:在这个对话框中,我们可以配置一个的地址范围,当程序运行到这个区域(原始的程序入口点区域),它会挂起程序的执行。你也可以指定一个文件用于保存解压的资源。按过确定按钮后,插件开始运行,它启动了我们的程序,并自己解

2、压,直到它运行到我们设定的地址范围内。这时解压已经结束,依照对话框中的提示,我们保存了当前的内存快照。你会注意到,我们遇到了两个断点,这个我们最后再去讨论它。为了重新构造原始的程序输入表,插件创建了一个新段:解压完成后,我们在start()函数处可以看到更多我们熟悉的代码结构。我们还可以进一步改进,让这个反汇编结果尽可能的更完美一些!使用签名如果我们查看解压后的程序的字符串窗口,我们可以看出我们的程序是使用Virsual C+编译的,我们可以应用相应的FLIRT(快速库识别恢复技术)的库签名。应用签名库后,最终的反汇编结果如下:是不是更好了!插件分析下面我们仔细研究一下这个插件,看它是如何使用SDK的调试API来完成这些工作的。主要的操作就是启动这个进程,然后根据调试器捕捉到的一些事件,进行相应的处理,直到我们确认程序已经完全被解压。我们先设定一个句柄用于接收调试器的事件,并启动这个程序直到它到达入口点。if ( !hook_to_notification_point(HT_DBG, callback, NULL) )warning(Could not hook to notifica

3、tion pointn);return;/ Lets start the debuggerif ( !run_to(inf.beginEA) )warning(Sorry, could not start the process);unhook_from_notification_point(HT_DBG, callback, NULL);事件将会被送到我们声明的句柄,定义如下:static int idaapi callback(void * /*user_data*/,int notification_code,va_list va)switch ( notification_code )case dbg_process_start:.case dbg_library_load:.case dbg_run_to:.case dbg_bpt:.case dbg_trace:.case dbg_process_exit:.return 0;当我们通过一个函数run_to()来开始我们的进程时,我们将会收到一个相应的事件dbg_run_to,它表示run_to()命令被正确的执行。现在我

《IDA的通用解压插件使用和原理》由会员ni****g分享,可在线阅读,更多相关《IDA的通用解压插件使用和原理》请在金锄头文库上搜索。

安全施工组织设计方案完整版zej

外币资金转贷款借贷合同样本

酒店智能化系统简介分析运用

木工加工工艺流程汇总 (2)

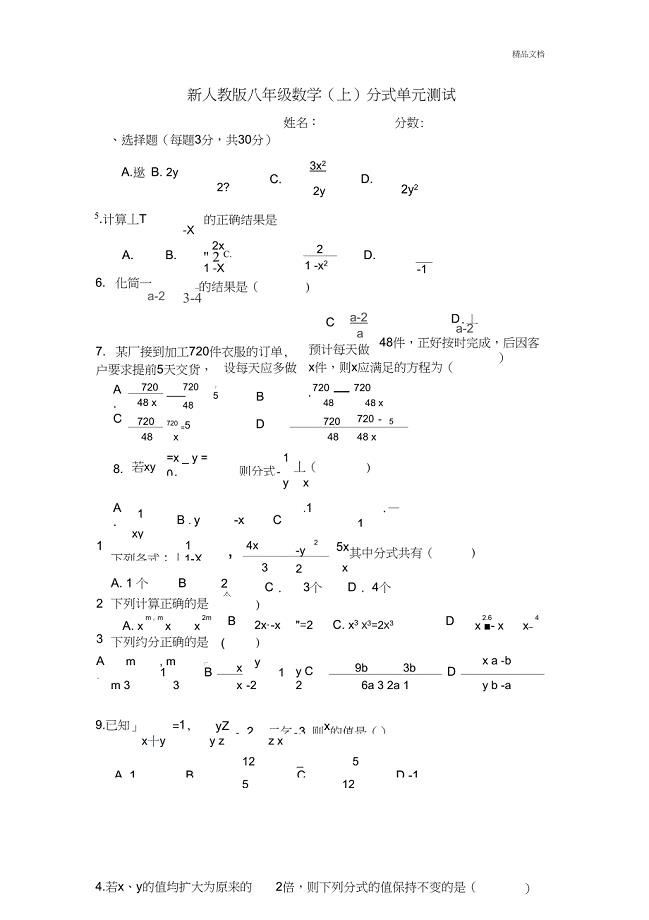

新八年级数学(上)分式单元测试题

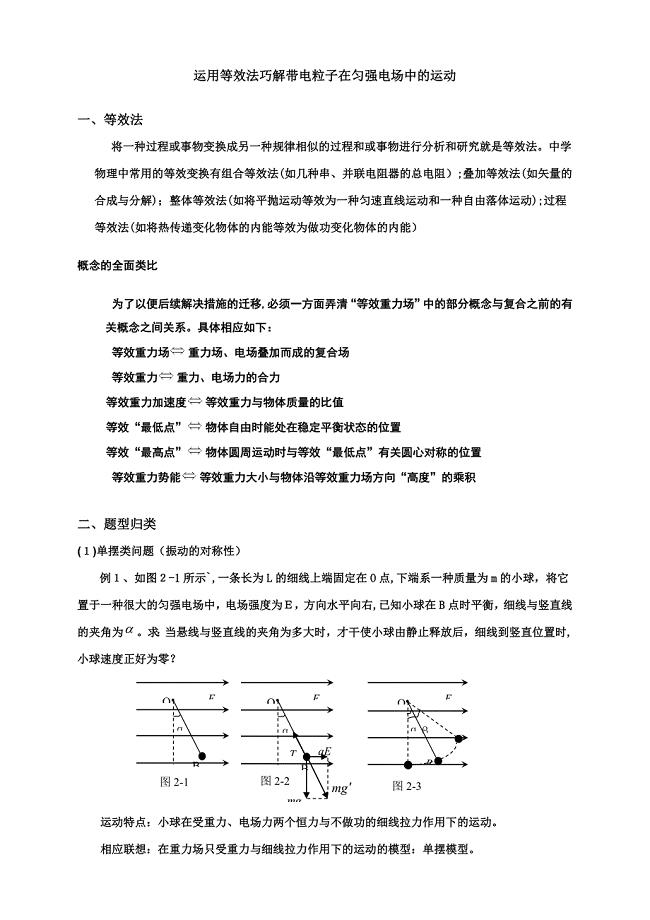

高考典型例题:等效重力场

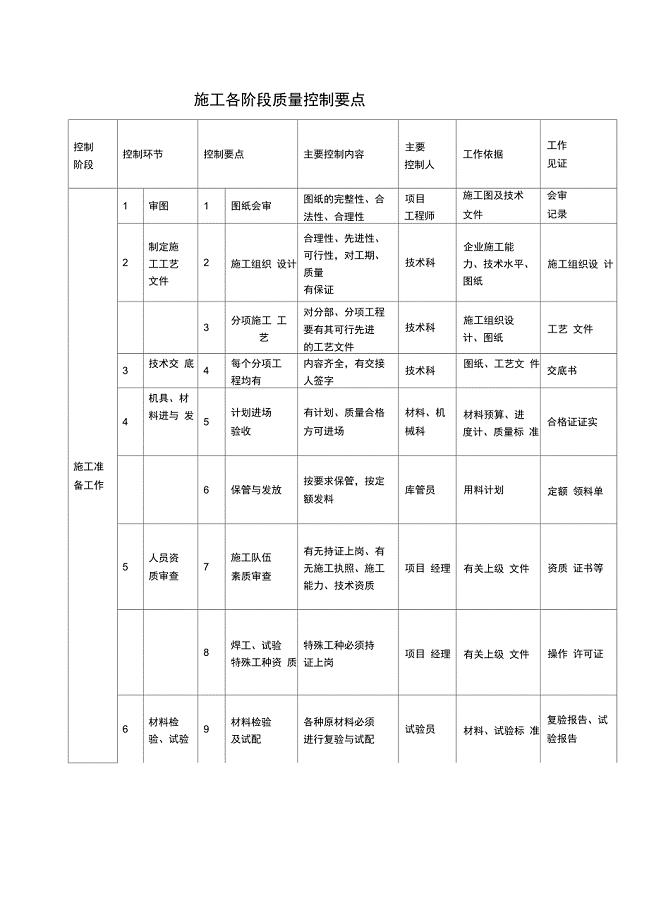

施工各阶段高质量控制要点一览表

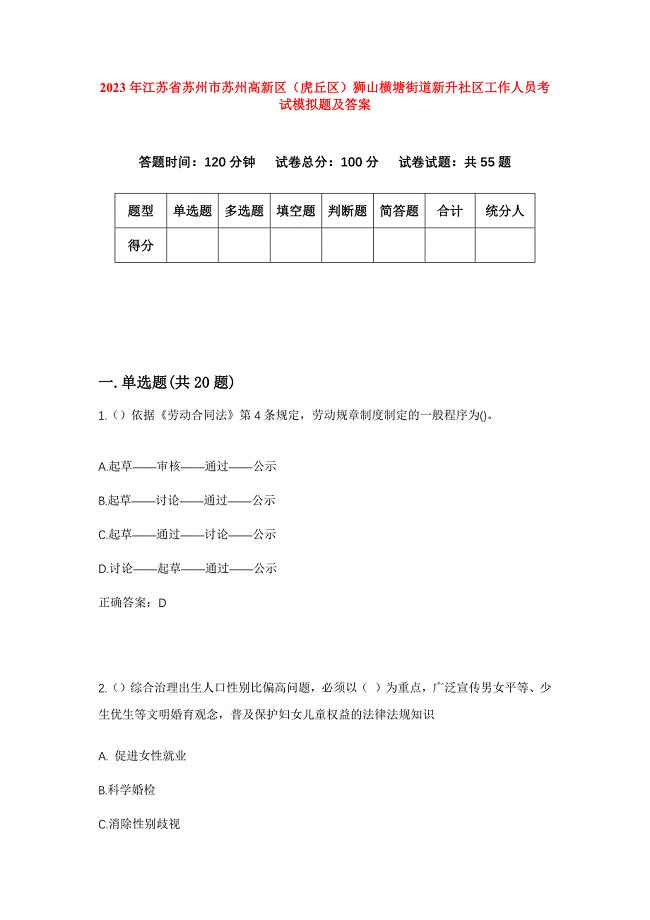

2023年江苏省苏州市苏州高新区(虎丘区)狮山横塘街道新升社区工作人员考试模拟题及答案

传统节日端午节演讲稿范文

PS轻松更换背景

关于社会实习报告模板集锦七篇

人力资源总监岗位职责(四篇).doc

工程岗位实践总结报告

集团公司年终工作总结

优秀公司经理年度工作计划模板(2篇).doc

弱电改造施工方案

付芳帕班主任经验交流材料

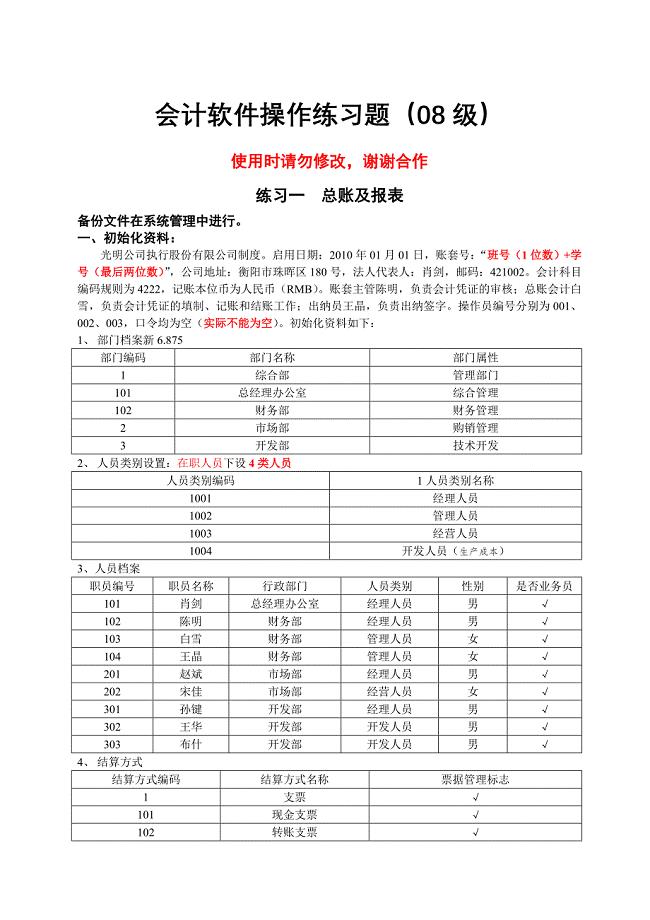

会计软件操作练习题

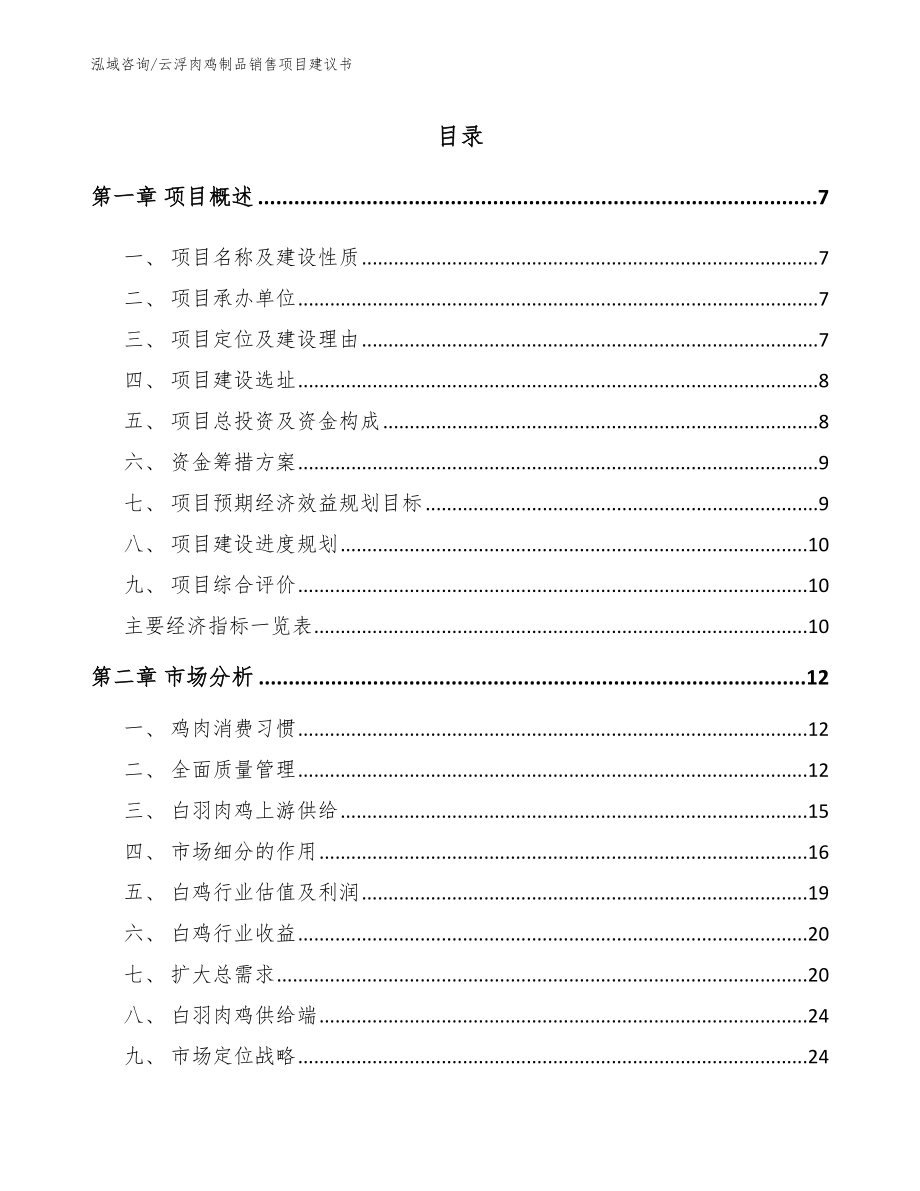

云浮肉鸡制品销售项目建议书

鄂尔多斯钽金属销售项目实施方案_模板

设置海康硬盘录像机远程方法

设置海康硬盘录像机远程方法

2022-11-04 8页

计算机拆装机上机参考

计算机拆装机上机参考

2023-01-14 5页

玻璃钢酸雾净化塔工作原理及示意图

玻璃钢酸雾净化塔工作原理及示意图

2023-06-23 2页

溶剂型外墙涂料检测报告

溶剂型外墙涂料检测报告

2022-12-11 1页

硬盘误GHOST还原恢复后数据恢复

硬盘误GHOST还原恢复后数据恢复

2022-12-07 22页

Linux中Find命令的高级运用

Linux中Find命令的高级运用

2023-03-03 4页

清花到织造的工艺流程

清花到织造的工艺流程

2023-05-01 5页

DSP与单片机的区别

DSP与单片机的区别

2023-01-21 3页

机械加工工艺过程基本概念

机械加工工艺过程基本概念

2022-12-13 11页

闭路电视监控系统

闭路电视监控系统

2023-05-13 21页