sql数据库教程7讲(数据库保护)

48页1、学习目的和要求 了解数据库安全性控制的措施理解完整性约束条件和控制机制理解并发控制的原则和方法了解恢复的原理及实现技术往年频繁考点:数据库安全性的概念安全性控制的一般方法:用户标识和鉴定、存取控制、定义视图、审计和密码存储。完整性的概念及其与安全性的区别,第 五 章 数据库安全保护,数据库系统中的数据是由DBMS统一进行管理和控制的。为了适应和满足数据共享的环境和要求,DBMS要保证整个系统的正常运转,防止数据意外丢失和不一致数据的产生,以及当数据库遭受破坏后能迅速地恢复正常,这就是数据库的安全保护。DBMS对数据库的安全保护功能是通过四方面实现的,即安全性控制、完整性控制、并发性控制和数据库恢复。,第 五 章 数据库安全保护,5.1 数据库安全性5.2 完整性控制5.3 并发控制5.4 数据库的恢复,5.1 数据库安全性,数据库的安全性是指保护数据库,以防止非法使用所造成数据的泄露、更改或破坏。安全性控制的一般方法对有意的非法活动可采用加密存、取数据的方法控制;对有意的非法操作可使用用户身份验证、限制操作权来控制;对无意的损坏可采用提高系统的可靠性和数据备份等方法来控制。,5.1 数

2、据库安全性,安全控制模型 在计算机系统中,安全措施是一级一级层层设置的,安全控制模型如图5.1所示。,图5-1 计算机系统的安全控制模型,5.1 数据库安全性,根据图5.1的安全模型,当用户进入数据库系统时,系统首先根据输入的用户标识进行身份的鉴定,只有合法的用户才准许进入系统。对已进入系统的用户,DBMS还要验证此用户是否具有操作权,有操作权才能进行操作。DBMS是建立在操作系统之上的,在操作系统一级设有相应的保护措施,比如设置文件的访问权限。数据可以通过加密的形式存储到数据库中,5.1 数据库安全性,一. 用户身份验证用一个用户名或用户标识符来标明用户的身份,系统以此来鉴别用户的合法性。如果正确,则可进入下一步的核实,否则,不能使用计算机。 用户标识符是用户公开的标识,它不足以成为鉴别用户身份的凭证。为了进一步核实用户身份,常采用用户名与口令(Password)相结合的方法,系统通过核对口令判别用户身份的真伪。系统有一张用户口令表,为每个用户保持一个记录,包括用户名和口令两部分数据。用户先输入用户名,然后系统要求用户输入口令。为了保密,用户在终端上输入的口令不显示在屏幕上。系统核对

3、口令以鉴别用户身份。,5.1 数据库安全性,二. 用户操作权限管理,1.权限的种类 对数据库管理系统进行维护的权限 对数据库中的对象和数据进行操作的权限对数据库对象的权限,包括创建、删除和修改数据库对象对数据库数据的操作权,包括对表、视图数据的增、删、改、查权2.数据库用户的分类 (1)数据库系统管理员:具有一切权限。 (2)数据库对象拥有者:对其所拥有的对象具有一切权限。 (3)普通用户:只具有对数据库数据的增、删、改、查权。,5.2 完整性控制,一. 数据库完整性的含义 数据库的完整性是指保护数据库中数据的正确性、有效性和相容 性,防止错误的数据进入数据库造成无效操作。,有关完整性的含义在第一章中已作简要介绍。 比如年龄属于数值型数据,只能含0,1,9,不能含字母或 特殊符号; 月份只能用112之间的正整数表示; 表示同一事实的两个数据应相同,否则就不相容,如一个人不能有两个学号。,显然,维护数据库的完整性非常重要,数据库中的数据是否具备 完整性关系到数据能否真实地反映现实世界。,5.2 完整性控制,二. 完整性规则的组成为了实现完整性控制,数据库管理员应向DBMS提出一组完整性规

4、则,来检查数据库中的数据,看其是否满足语义约束。这些语义约束构成了数据库的完整性规则,这组规则作为DBMS控制数据完整性的依据。它定义了何时检查、检查什么、查出错误又怎样处理等事项。具体地说,完整性规则主要由以下三部分构成:1 触发条件:规定系统什么时候使用规则检查数据;2 约束条件:规定系统检查用户发出的操作请求违背了什么样的完整性约束条件;3 违约响应:规定系统如果发现用户的操作请求违背了完整性约束条件,应该采取一定的动作来保证数据的完整性,即违约时要做的事情。,5.2 完整性控制,三. 完整性约束条件的作用对象,完整性约束条件的作用对象可以是表、元组和列。,1.列级约束:即对数据类型、数据格式、取值范围等进行规定。 对数据类型的约束,包括数据的类型、长度、单位和精度等。 例如,规定学生姓名的数据类型应为字符型,长度为8。 对数据格式的约束。例如,规定出生日期的数据格式为YY.MM.DD。 对取值范围的约束。例如,月份的取值范围为112,日期131 对空值的约束。空值表示未定义或未知的值,它与零值 空格不同。有的列值允许空值,有的则不允许。例如,学号和课程号不可以为空值,但成绩可以

《sql数据库教程7讲(数据库保护)》由会员油条分享,可在线阅读,更多相关《sql数据库教程7讲(数据库保护)》请在金锄头文库上搜索。

最新学校新冠肺炎疫情突发事件应急处置办法和流程

最新疫情防控期间学校用餐与食堂管理规定和师生一日流程图

最新Xx省xx区返学师生员工健康登记表

诊所简介

高中英语-第二单元-《the-United-Kingdom》课件-新必修5

新版新目标英语七年级下unit4--Don't-eat-in-class课件

新版PEP六年级英语unit6-how-do-you-feel-A-Let's-talk

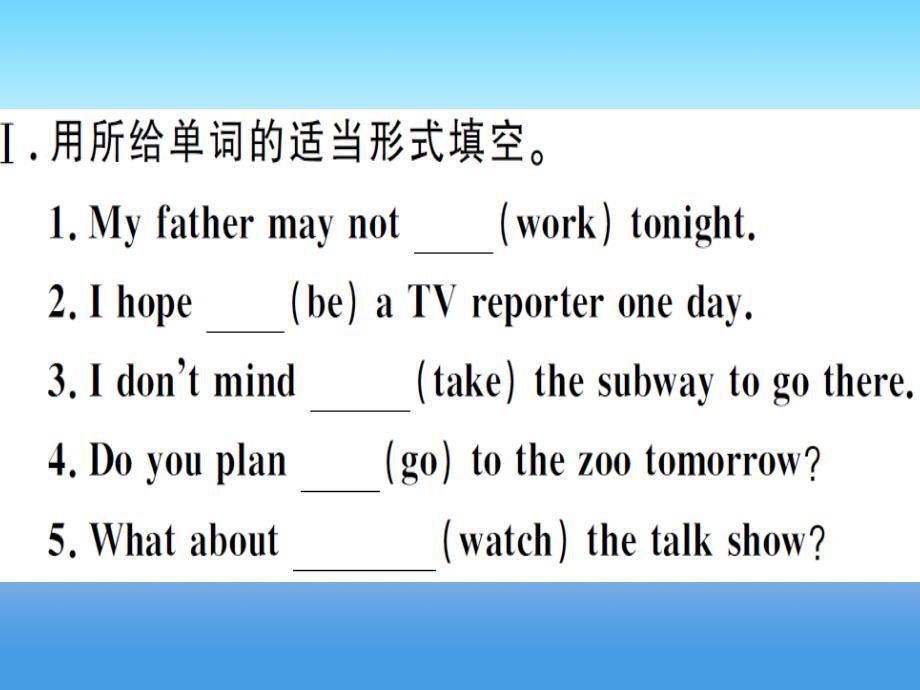

安徽专版2018秋八年级英语上册Unit5Doyouwanttowatchagameshow第6课时习题课件新人教目标版

酸的和甜的教学课件.doc

Lesson-1-Where-do-we-go-from-here概要

Docker技术与实践

七年级英语下册-Unit-9-What-does-he-look-like(第3课时)(Grammar-Focus-3d)同步语法精讲精练课件-(新版

《I'm-going-to-do-the-high-jump》PPT课件3

高二英语外研版-必修5-Module-2-A-Job-Worth-Doing-Reading课件

英语片段教学-I-can-do-it

Adobe公司简介

安徽专版2018秋八年级英语上册Unit5Doyouwanttowatchagameshow第2课时习题课件新人教目标版

第二单元全课件Unit2-What-time-do-you-go-to-school-全课件

第18课-Windows的磁盘管理与安全

第12章--Windows-Server-2008路由及远程访问

apqp 第3版 & 控制计划 第1版

apqp 第3版 & 控制计划 第1版

2024-04-08 20页

消防器材及巡查要点

消防器材及巡查要点

2024-04-06 36页

推动未来产业创新发展PPT课件

推动未来产业创新发展PPT课件

2024-02-09 36页

职业病危害专项治理

职业病危害专项治理

2024-01-31 31页

实现社会主义现代化和中华民族伟大复兴

实现社会主义现代化和中华民族伟大复兴

2024-01-28 18页

小学高年级读本教学建议

小学高年级读本教学建议

2024-01-28 31页

小学高年级读本编写思路和主要内容介绍

小学高年级读本编写思路和主要内容介绍

2024-01-28 24页

筑牢坚不可摧的钢铁长城

筑牢坚不可摧的钢铁长城

2024-01-28 27页

初中读本内容说明

初中读本内容说明

2024-01-28 24页

党和人民心连心

党和人民心连心

2024-01-28 25页