大学生研究性学习和创新性实验计划项目1

10页1、大学生研究性学习和创新性实验计划项目结题报告书项目名称 计算机病毒行为自动分析系统项目主持人张辉所在学校及院系信息工程学院项目级别国家级 省级 校级立项年份2011年指导老师刘新填表日期2013年3月23日湘 潭 大 学 教 务 处 制一、基本情况项目名称计算机病毒行为自动分析系统立项时间2011完成时间2013项目主要研究人员序号姓 名学号专业班级所在院(系)项目中的分 工1张辉2010551131计算机科学与技术信息工程学院系统设计2吴湘博2009964027计算机科学与技术兴湘学院系统开发3吴建2009551215软件工程信息工程学院系统开发4殷宇男2008650727 软件工程信息工程学院底层程序设计5马圆圆2008551125软件工程信息工程学院测试二、研究成果简介项目成果类型产品 系统软件 论文 专利 其它(注:请在相应成果复选框内打“”,其它请具体说明)项目成果名称计算机病毒行为自动分析系统一、项目研究的目的、意义随着计算机和互联网的高速发展,人们的生活和工作越来越依赖计算机,大量的网上游戏、网上购物、网上银行等服务涌现,网络安全和信息泄露问题随之而来,其中信息泄露的最大

2、原因来自木马以及病毒了,所以信息隐私的保护也就变的更加重要,对于涉密电脑来说,隐私信息的保护也就来的更加迫切了(涉密计算机是电脑里面有涉及国家机密的文件或文档),现如今计算机的保护体系是通过杀毒软件来完成的,但因为杀毒软件也有技术限制,病毒和木马的更新速度超过杀毒软件的更新速度,对于普通计算机来说,可能杀毒软件就足够了,但对于涉密电脑来说,安全要求和防护体系需求更高,所以本作品就诞生了。黑客攻击这类计算机的主要手段是在其中安装木马或者间谍软件,因此,防范这类软件也就成了重中之重。传统的管理措施:一是对使用者加强管理,提升其保密意识,不随意使用外来软件;二是为这类计算机安装病毒、木马防护软件。但是这种措施并不能确保安全。主要原因:(1) 用户不是计算机专家,不可能时时刻刻保持警惕,也无法完全准确地分辨恶意软件和正常软件。(2)市售的杀毒软件自身存在弱点只能对病毒库中已经存在的病毒进行识别,而针对涉密电脑的木马和间谍软件通常都是特制的软件,通常只对少量预订目标展开一对一的攻击,很少在互联网上广泛流传,几乎不会被安全软件厂商捕获;同时还采用了非公开的加壳、加密、插花等伪装技术,因此有较高的概

3、率逃避杀毒软件的查杀。甚至本身就是一个拥有正常功能程序,只是在代码中嵌入了后门,杀毒软件更无法识别它们。因此,我们需要更为专业、防护更为严密的系统来保护这类计算机、能够100%地杜绝这些特制木马间谍软件的运行。二、研究成果的主要内容本项目的主要研究内容是一个可以替代人工对病毒木马等恶意程序进行自动分析的系统。它不仅可以识别已知病毒,还可以根据程序的行为来识别未知病毒。当可以提供详细的行为分析报告,并根据这些行为做出综合评估,给出程序是否为病毒的分析结果。系统主要由以下几部分组成:1. 虚拟层虚拟层是本系统的基础部分。本系统对可疑程序进行扫描时,是采用的动态扫描方式,即让被监视的程序在计算机上实际运行起来,再搜集其各种危险行为,最后进行过滤和分析。在这种模式下,无论程序采用何种反跟踪手段(比如压缩加壳、反调试、语句插花等),程序所有的真实行为和目的都会真正显露出来,所以分析的可靠性远高于静态扫描分析。但是,由于被监控的程序有可能是恶意程序,一旦在真实的机器上运行,将有可能侵入到真实的系统中而导致系统中毒,所以只能让程序运行在虚拟机上。目前市场上有不少成熟的商用虚拟机软件出售,比如VM、V

4、irtual PC等。但这些虚拟机均为通用虚拟机,它们为了适应各种应用场景,需要全面模拟计算机所有的硬件,包括指令系统、CPU等,这不仅极大地消耗了内存资源,而且使得被监控程序的运行速度显著降低,进而影响整个系统的分析速度。更为重要的是,由于所有的硬件环境全部是模拟出来的,所以与真实环境不是100%地相同,这有可能导致被监控程序的行为与真实环境中有所差异,会影响到分析的准确性。另外,现在已经出现了一些恶意程序为了防止安全人员在虚拟机中跟踪调试自己,会检测是否为虚拟机环境,一旦发现是常见的虚拟机环境,将拒绝运行。基于以上原因,我们需要开发自己的虚拟机。而且这些虚拟机虽然保证真实机器不会被恶意程序感染,但它自己却会被恶意程序修改,为保证分析的准确性,每分析完一个恶意程序,需要重装虚拟机,无法做到完全自动分析,而且效率也太低。配合本项目的需求,需要自行开发的一个更为精简、小巧,占用资源更少的虚拟机;被监控程序的运行速度接近于真实环境;大多数的硬件环境使用真实的硬件,尽量避免与真实环境的区别。为达到上述目的,我们需要在操作系统与被监控程序之间插入虚拟层。该虚拟层会替换掉操作系统中具有持久性操作

《大学生研究性学习和创新性实验计划项目1》由会员206****923分享,可在线阅读,更多相关《大学生研究性学习和创新性实验计划项目1》请在金锄头文库上搜索。

人教版小学英语单词分类记忆汇总表excel版

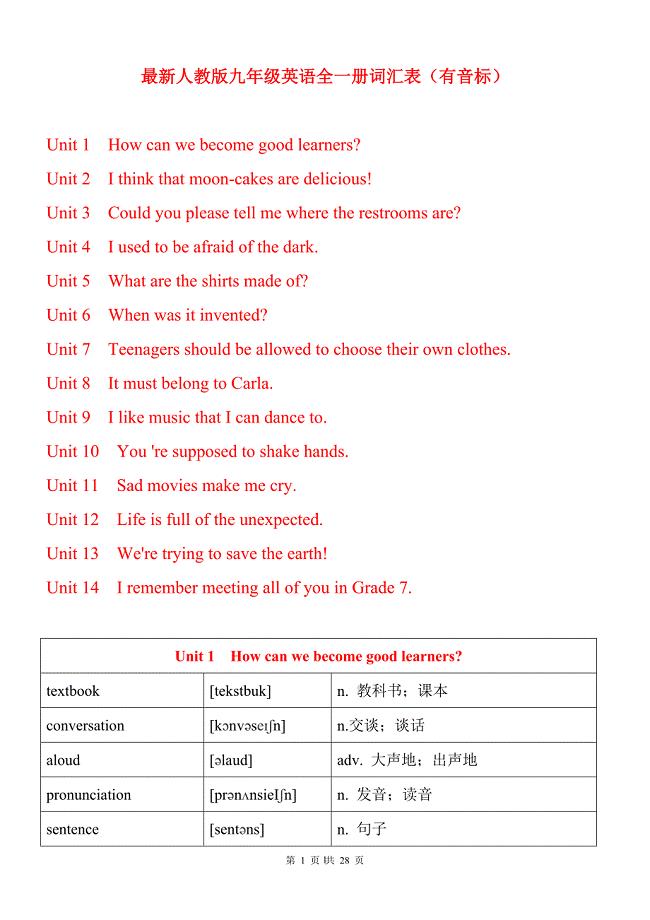

人教版九年级全一册英语词汇

2019年开展垃圾分类的工作总结报告【五篇】

六年级英语绘本教案

外研版小学英语单词表全带音标(一年级起点1-12册)

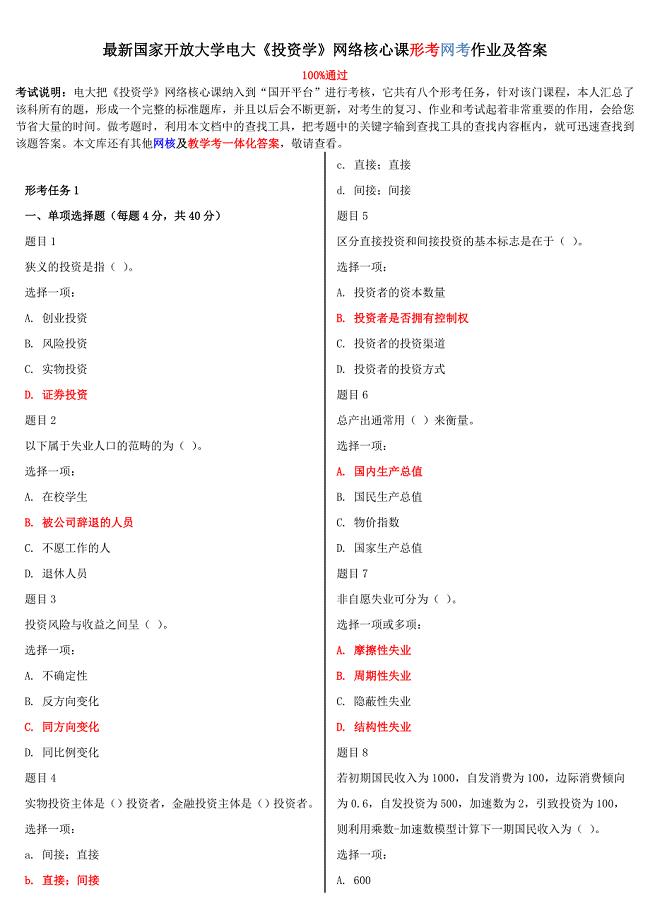

最新国家开放大学电大投资学网络核心课形考网考作业及答案

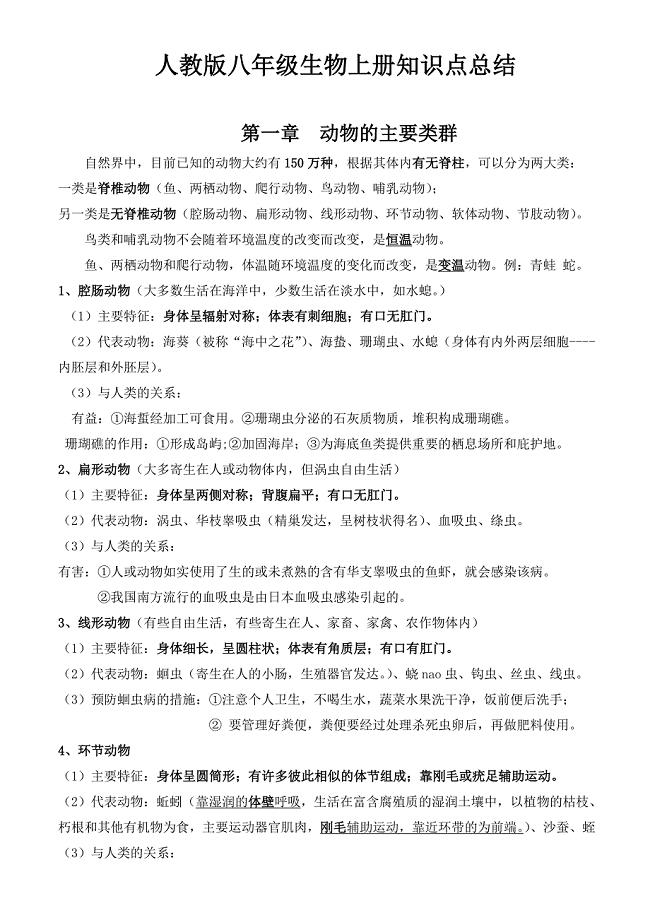

初中人教版七年级下册生物复习提纲

高中英语语法大全高中英语语法系统全解word版

☆初中英语语法专项练习习题以及答案

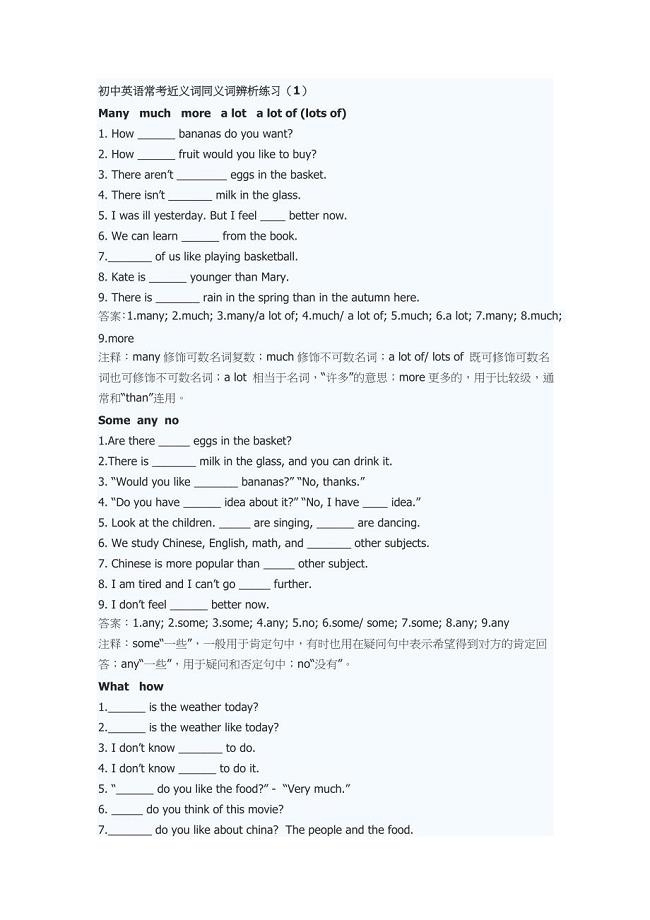

初中英语常考近义词同义词辨析

高中物理选修3-5全套教案(人教版) (1)

英语绘本《WeatherReport》教学设计

防护功能平战转换设计专篇各专业

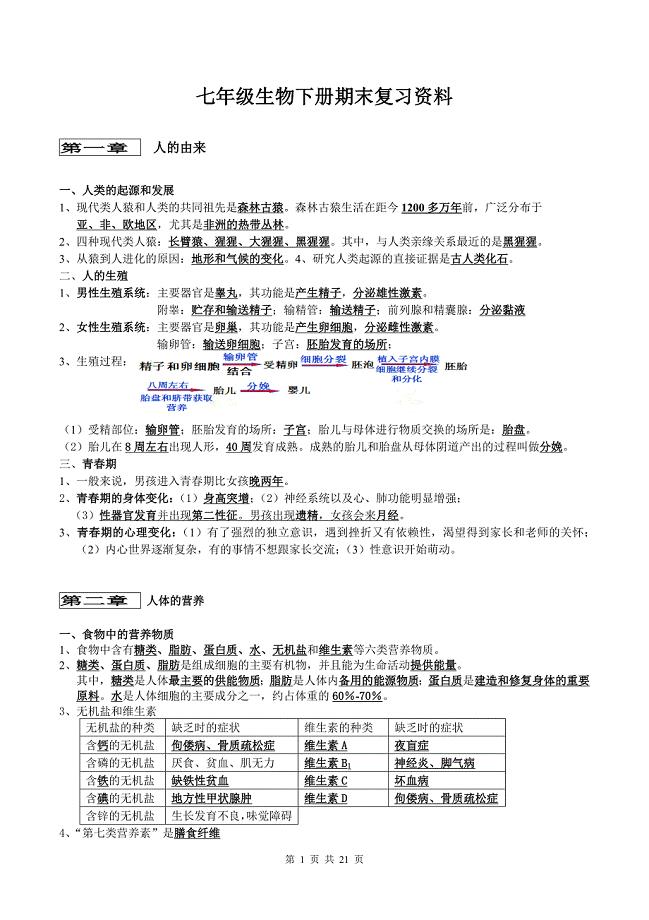

初中人教版七年级上册下册全册生物复习提纲21页 (1)

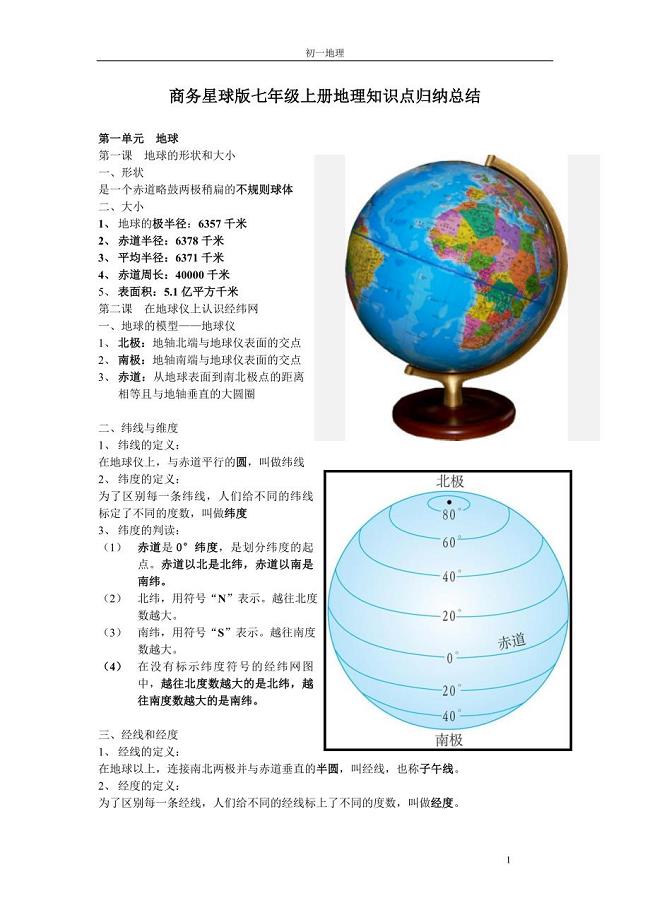

商务星球版七年级上册地理知识点归纳总结

初中人教版七年级上册下册全册生物复习提纲21页 (2)

高中高考语文作文词汇句型优美句子万能语句大全

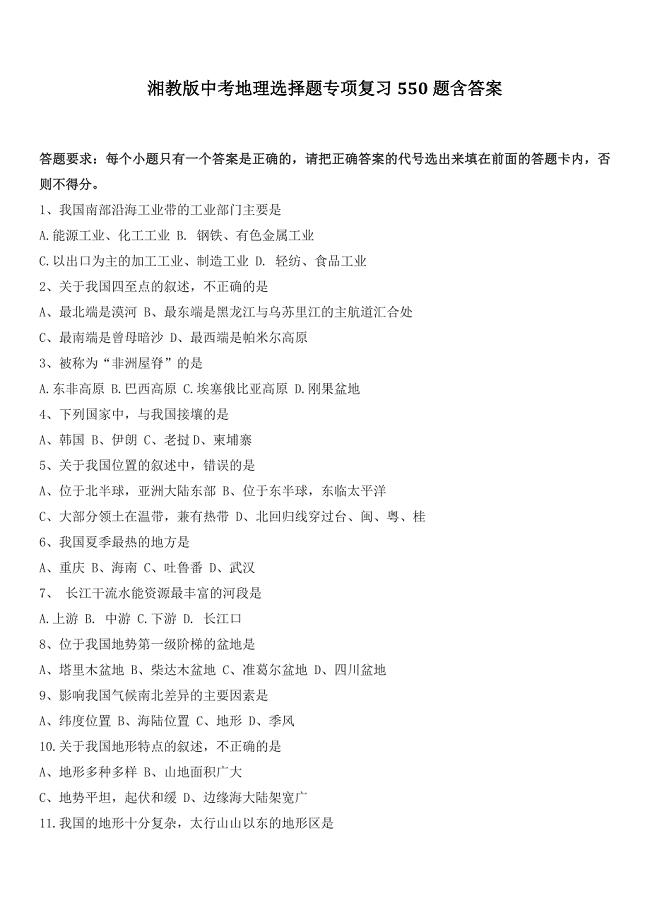

中考地理选择题专项复习550题含答案

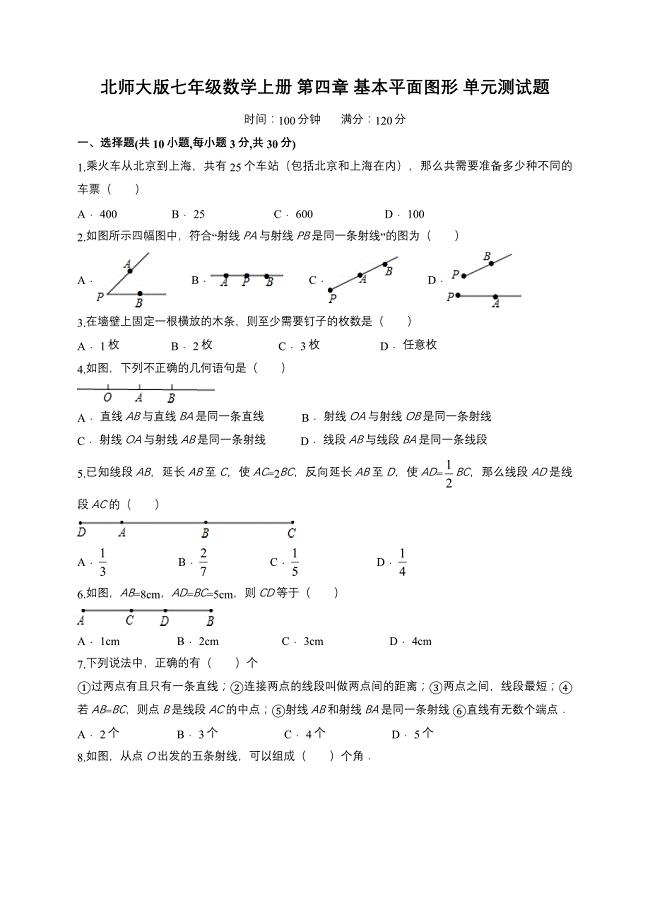

北师大版七年级数学上册第四章基本平面图形单元测试题含解析

人教版七年级数学上册第一章有理数单元检测题解析版

2024年安徽省芜湖市中考二模语文试卷【含答案】

2024年安徽省芜湖市中考二模语文试卷【含答案】

2024-04-24 10页

2024届河北省邯郸市中考一模语文试题【含答案】

2024届河北省邯郸市中考一模语文试题【含答案】

2024-04-24 10页

2024年(6月份)中考数学押题试卷【含答案】

2024年(6月份)中考数学押题试卷【含答案】

2024-04-24 25页

2024年江苏省扬州市宝应县中考一模语文试题【含答案】

2024年江苏省扬州市宝应县中考一模语文试题【含答案】

2024-04-24 10页

辽宁省本溪市2022-2023学年高中下学期学业水平考试美术试题【含答案】

辽宁省本溪市2022-2023学年高中下学期学业水平考试美术试题【含答案】

2024-04-23 4页

第六单元 正比例和反比例 (单元测试卷)苏教版数学六年级下册【含答案】

第六单元 正比例和反比例 (单元测试卷)苏教版数学六年级下册【含答案】

2024-04-23 10页

江苏省无锡市2024年七年级下学期期中数学调研试卷【含答案】

江苏省无锡市2024年七年级下学期期中数学调研试卷【含答案】

2024-04-23 19页

江苏省江阴市华士片2022-2023学年七年级下学期期中语文试题【含答案】

江苏省江阴市华士片2022-2023学年七年级下学期期中语文试题【含答案】

2024-04-23 10页

江苏省泰州兴化市2023-2024学年高一下学期期中考试语文试题【含答案】

江苏省泰州兴化市2023-2024学年高一下学期期中考试语文试题【含答案】

2024-04-23 16页

小学六年级体育与健康测试题【含答案】

小学六年级体育与健康测试题【含答案】

2024-04-23 5页

审定新标准一年级起点新外研社版小学三年级下册英语全册mp3音频课文朗读下载

审定新标准一年级起点新外研社版小学三年级下册英语全册mp3音频课文朗读下载 薪酬培训演说稿

薪酬培训演说稿 二年级下册英语试题期中考查--牛津上海版

二年级下册英语试题期中考查--牛津上海版 2021年抢劫案件开庭审理笔录新编

2021年抢劫案件开庭审理笔录新编 2023年浙江温州中考数学试题及答案

2023年浙江温州中考数学试题及答案 上大继续教育专升本中级管理学-平时作业

上大继续教育专升本中级管理学-平时作业 某央企干部国有经济和国有企业高质量发展研学班个人总结

某央企干部国有经济和国有企业高质量发展研学班个人总结 某市税务局扎实开展“五星”机关党组织创建推动县级税务局政治机关建设上台阶见实效经验总结材料

某市税务局扎实开展“五星”机关党组织创建推动县级税务局政治机关建设上台阶见实效经验总结材料 某县税务局加强县级政治机关建设推进党业融合工作总结汇报材料

某县税务局加强县级政治机关建设推进党业融合工作总结汇报材料 某央企干部2024年国有经济和国有企业高质量发展研学班个人总结

某央企干部2024年国有经济和国有企业高质量发展研学班个人总结 某区委书记在区高质量发展总结表彰大会上的讲话

某区委书记在区高质量发展总结表彰大会上的讲话 某镇党委落实党风廉政建设责任制自查自评报告

某镇党委落实党风廉政建设责任制自查自评报告