网上支付的安全需要与技术对策

9页1、题 目: 网上支付的安全需要与技术对策摘要: 随着互联网的全面普及,基于互联网的电子商务也应运而生,并在近年来获得了巨大的发展,成为一种全新的商务模式。同时,这种商务模式对管理水平、信息传递技术都提出了更高的要求,其中安全体系的构建显得尤为重要。如何建立一个安全、便捷的电子商务应用环境,对交易过程中的信息提供足够的保护,是商家和用户都十分关注的话题。安全问题己成为电子商务的核心问题。本文就电子商务中网上支付安全方面的问题进行分析并提出相应的防护策略。关键词: 网上支付,安全需求,安全策略,密码技术一、引言电子商务的产生和发展改变了商务活动的方式、企业经营管理的方式、人们消费的方式以及政府的行为等, 带来了许多新的机遇, 同时也面临着安全方面的严峻挑战。保证电子商务的快捷、方便、可靠与安全, 是其能被社会广泛接受的条件。由于电子商务的远距离网络操作性而非传统的面对面交易, 没有国界、没有时间的限制, 可以利用因特网的资源和工具进行访问、攻击甚至破坏, 因此电子商务的安全问题已成为人们关注的焦点, 也是电子商务发展的关键。电子商务的安全与其他计算机应用系统的安全一样, 是一个完整的安全体系

2、结构。它包含了从物理硬件到人员管理的各个方面, 任何一个方面的缺陷都将在一定程度上影响整个电子商务系统的安全性。二、网上支付面临的安全问题众所周知, 因特网是一个完全开放的网络, 任何一台计算机、任何一个网络都可以与之联接, 并借助因特网发布信息, 获取与共享各种网站的信息资源, 发送电子邮件与开展网上办公, 进行各种网上商务活动。同时, 也给那些别有用心的组织或个人提供了窃取别人的各种机密如消费者的银行账号、密码, 甚至妨碍或毁坏他人网络系统运行等各种机会。概括起来, 网上支付面临的安全威胁主要有以下几方面。(一) 系统的中断与瘫痪。网络故障、操作失误、应用程序出错、硬件故障、系统软件设计不完善以及计算机病毒都有可能导致系统不能正常工作。如在划拨货款的过程中突然出现网络中断等。(二) 信息被窃取。电子商务作为一种全新的贸易形式, 其通讯的信息直接代表着个人、企业或国家的利益。攻击者可能通过因特网、公共电话网、搭线或在电磁波辐射范围内安装截收装置等方式, 截获传输的机密信息, 或通过对信息流量和流向、通信频度和长度等参数分析, 推断出有用的信息、如消费者的银行账号、密码等。(三)信息被

3、篡改。攻击者可能从三个方面破坏信息的完整性。一、篡改。改变信息流的次序, 更改信息的内容。二、删除。删除某个消息或消息中的某些部分。三、插入。在信息中插入一些其它干扰信息, 让收方读不懂或接收错误的信息。(五)信息被伪造。一、虚开网站和商店, 给用户发电子邮件, 接受订单。二、伪造大量用户, 发电子邮件, 穷尽商家资源、使合法用户不能正常访问网络资源。三、冒充他人身份, 进行消费和栽赃等。(六)对交易行为进行抵赖或不承认。一、发信者事后否认曾经发送过某条消息或内容。二、收信者事后否认曾经收到过某条消息或内容。三、购买者不承认确认了的订单。四、商家卖出的商品因价格差而不承认原有的交易。三、网上支付安全需求触发电子商务安全问题的原因有:黑客的攻击、管理的欠缺、网络的缺陷、软件的漏洞及人为的触发。电子商务面临的安全隐患导致了对电子商务安全的需求,为了实现一个安全的电子商务系统需要做到以下几个方面:(一)机密性电子商务作为贸易的一种手段,其信息直接代表着个人、企业或国家的商业机密。传统的纸面贸易都是通过邮寄封装的信件或通过可靠的通信渠道发送商业报文来达到保守机密的目的。电子商务是建立在一个较为

4、开放的网络环境上的(尤其Internet是更为开放的网络),维护商业机密是电子商务全面推广应用的重要保障。因此,要预防非法的信息存取和信息在传输过程中被非法窃取。机密性一般通过密码技术来对传输的信息进行加密处理来实现。(二)完整性电子商务简化了贸易过程,减少了人为的干预,同时也带来维护贸易各方商业信息的完整、统一的问题。由于数据输入时的意外差错或欺诈行为,可能导致贸易各方信息的差异。此外,数据传输过程中信息的丢失、信息重复或信息传送的次序差异也会导致贸易各方信息的不同。贸易各方信息的完整性将影响到贸易各方的交易和经营策略,保持贸易各方信息的完整性是电子商务应用的基础。因此,要预防对信息的随意生成、修改和删除,同时要防止数据传送过程中信息的丢失和重复,并保证信息传送次序的统一。完整性一般可通过提取信息消息摘要的方式来获得。(三)认证性由于网络电子商务交易系统的特殊性,企业或个人的交易通常都是在虚拟的网络环境中进行,所以对个人或企业实体进行身份性确认成了电子商务中很重要的一环。对个人或实体的身份进行鉴别,为身份的真实性提供保证,即交易双方能够在相互不见面的情况下确认对方的身份。这意味着当某

《网上支付的安全需要与技术对策》由会员jiups****uk12分享,可在线阅读,更多相关《网上支付的安全需要与技术对策》请在金锄头文库上搜索。

建立安全生产长效机制-共创和谐平安输气管道

土石方爆破工程设计方案

康师傅百货商场制度汇编之退换货管理办法

庙头中学2012年中考百日誓师大会学生代表发言稿

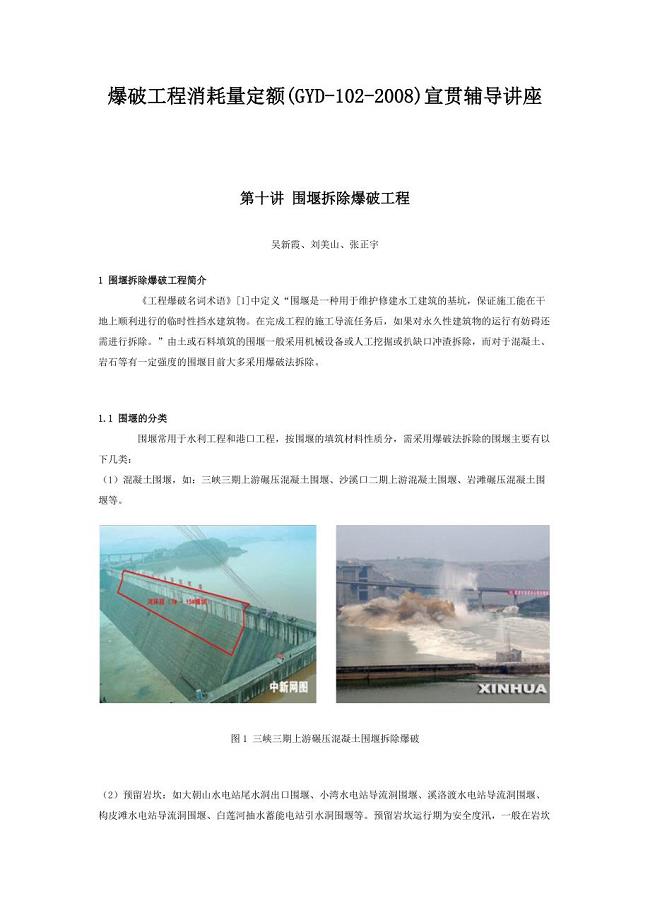

围堰拆除爆破工程

华能洱源马鞍山风电场工程土石方爆破管理制度

国资委:全面开展管理提升活动-为培育世界一流企业奠定坚实基础

《专业技术人员职业发展与规划》电子书

应收票据审计方案

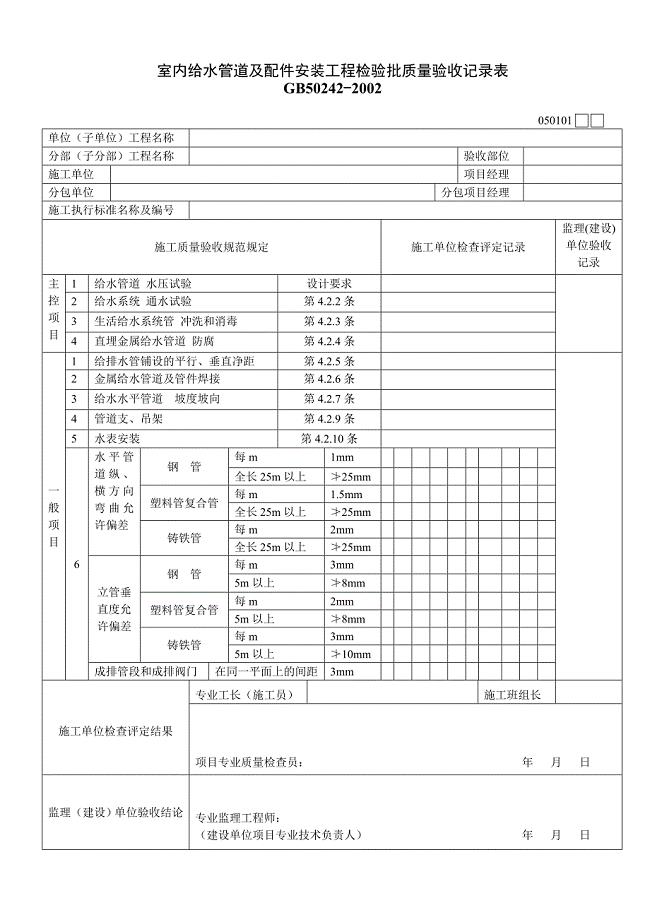

建筑给水排水与采暖工程质量验收用表

广播电视管理条例行政处罚裁量标准

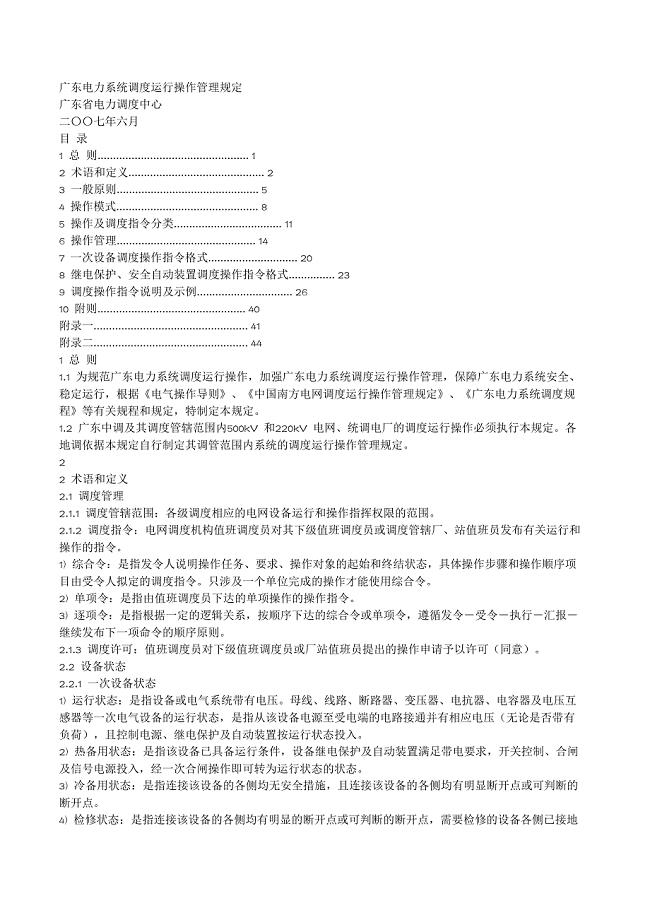

广东电力系统调度运行操作管理规定

建筑给排水工程名词解释

幼儿园小班安全健康活动教案:宝宝误食后的急救

建业集团房屋建筑工程交房标准内容技术交底

建筑心理学论文(1)

康师傅百货商场制度汇编之工服管理程序009

建筑工程专业一级建造师继续教育培训结业报告20

廉洁风险防控回头看工作汇报材料

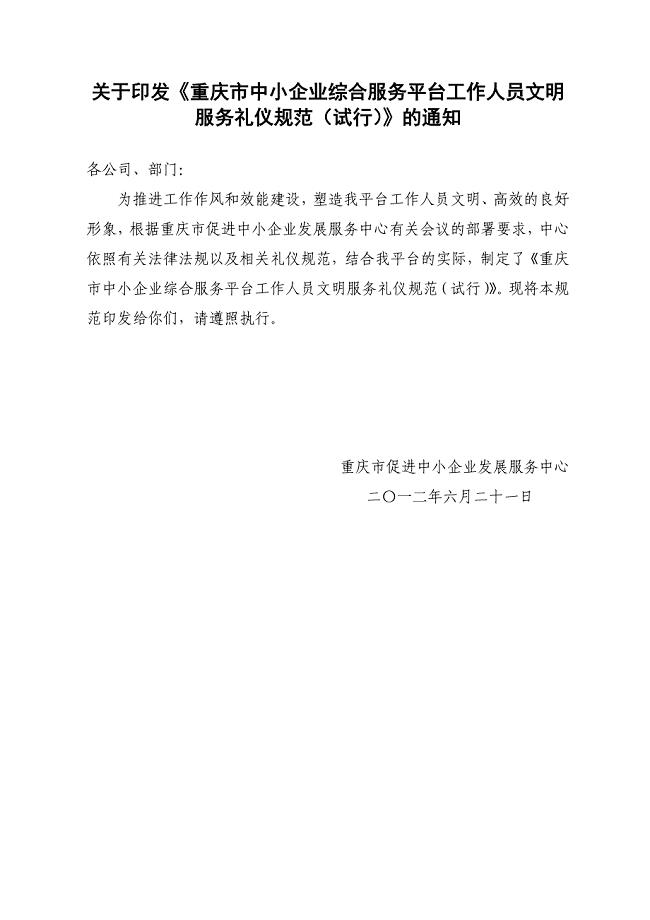

平台工作人员服务规范

2024年安徽省芜湖市中考二模语文试卷【含答案】

2024年安徽省芜湖市中考二模语文试卷【含答案】

2024-04-24 10页

2024届河北省邯郸市中考一模语文试题【含答案】

2024届河北省邯郸市中考一模语文试题【含答案】

2024-04-24 10页

2024年(6月份)中考数学押题试卷【含答案】

2024年(6月份)中考数学押题试卷【含答案】

2024-04-24 25页

2024年江苏省扬州市宝应县中考一模语文试题【含答案】

2024年江苏省扬州市宝应县中考一模语文试题【含答案】

2024-04-24 10页

辽宁省本溪市2022-2023学年高中下学期学业水平考试美术试题【含答案】

辽宁省本溪市2022-2023学年高中下学期学业水平考试美术试题【含答案】

2024-04-23 4页

第六单元 正比例和反比例 (单元测试卷)苏教版数学六年级下册【含答案】

第六单元 正比例和反比例 (单元测试卷)苏教版数学六年级下册【含答案】

2024-04-23 10页

江苏省无锡市2024年七年级下学期期中数学调研试卷【含答案】

江苏省无锡市2024年七年级下学期期中数学调研试卷【含答案】

2024-04-23 19页

江苏省江阴市华士片2022-2023学年七年级下学期期中语文试题【含答案】

江苏省江阴市华士片2022-2023学年七年级下学期期中语文试题【含答案】

2024-04-23 10页

江苏省泰州兴化市2023-2024学年高一下学期期中考试语文试题【含答案】

江苏省泰州兴化市2023-2024学年高一下学期期中考试语文试题【含答案】

2024-04-23 16页

小学六年级体育与健康测试题【含答案】

小学六年级体育与健康测试题【含答案】

2024-04-23 5页