CISA注册信息系统审计师考试中文700题全解

349页1、1、在信息系统审计中,关于所收集数据的广度的决定应该基于:A、关键及需要的信息的可用性 B、审计师对(审计)情况的熟悉程度C、被审计对象找到相关证据的能力D、此次审计的目标和范围说明:所收集数据的广度与审计的目标和范围直接相关,目标与范围较窄的审计所收集的数据很可能比目标与范围较宽的审计要少。审计范围不应该受信息获取的容易程度或者审计师对审计领域的熟悉程度限制。收集所需的所有证据是审计的必要要素,审计范围也不应受限于被审计对象找到相关证据的能力。2、下列那一项能保证发送者的真实性和e-mail的机密性?A、用发送者的私钥加密消息散列(hash),然后用接收者的公钥加密消息散列(hash)B、发送者对消息进行数字签名然后用发送者的私钥加密消息散列(hash)C、用发送者的私钥加密消息散列(hash),然后用接收者的公钥加密消息。D、用发送者的私钥加密消息,然后用接收者的公钥加密消息散列(hash)说明:为了保证真实性与机密性,一条消息必须加密两次:首先用发送者的私钥,然后用接收者的公钥。接收者可以解密消息,这样就保证了机密性。然后,解密的消息可以用发送者的公钥再解密,保证了消息的真实性。

2、用发送者的私钥加密的话,任何人都可以解密它。3、下列那一条是椭圆曲线加密方法相对于RSA加密方法最大的优势?A、计算速度 B、支持数字签名的能力 C、密钥发布更简单 D、给定密钥长度的情况下(保密性)更强说明:椭圆曲线加密相对于RSA加密最大的优点是它的计算速度。这种算法最早由Neal Koblitz 和Victor S. Miller独立提出。两种加密算法都支持数字签名,都可用于公钥分发。然而,强密钥本身无需保证传输的效果,而是在于所应用的运发法则(运算法则是保证传输效果好坏的根本)。4、下列哪种控制可以对数据完整性提供最大的保证?A、审计日志程序 B、表链接/引用检查C、查询/表访问时间检查 D、回滚与前滚数据库特性说明:进行表链接/引用检查可以发现表链接的错误(例如数据库内容的准确和完整),从而对数据完整性提供最大的保证。审计日志程序是用于记录已鉴定的所有事件和对事件进行跟踪。但是他们只针对事件,并没有确保数据库内容的完整和准确。查询/监控数据表访问时间有助于设计者提升数据库性能,而不是完整性。回滚与前滚数据库特征保证了异常中断的恢复。它只能确保在异常发生时,正在运行的事务的完整

3、性,而不能提供数据库内容的完整性保证。5、开放式系统架构的一个好处是:A、有助于协同工作B、有助于各部分集成C、会成为从设备供应商获得量大折扣的基础D、可以达到设备的规模效益说明:开放式系统是指供应商提供组件,组件接口基于公共标准定义,从而使不同厂商间系统互用性更容易实现。相反的,封闭式系统组件是基于私人标准开发,因此其他供应商的系统将无法与现有系统连接。6、一个信息系统审计师发现开发人员拥有对生产环境操作系统的命令行操作权限。下列哪种控制能最好地减少未被发现和未授权的产品环境更改的风险?A、命令行输入的所有命令都被记录B、定期计算程序的hash键(散列值)并与最近授权过的程序版本的hash键比较C、操作系统命令行访问权限通过一个预先权限批准的访问限制工具来授权D、将软件开发工具与编译器从产品环境中移除说明:随着时间的过去,hash键(散列值)匹配将发现文档的改变。选项A不对,有记录不是控制,审核记录才是一种控制。选项C不对,因为访问已经被授权不管何种方式。选项D不对,因为文件可以从产品环境拷贝或拷贝到产品环境。7、下列那一项能最大的保证服务器操作系统的完整性?A、用一个安全的地方来存

4、放(保护)服务器 B、设置启动密码C、加强服务器设置 D、实施行为记录说明:加强系统设置意味着用最可靠的方式配置(安装最新的安全补丁,严格定义用户和管理员的访问权限,禁用不可靠选项及卸载未使用的服务)防止非特权用户获得权限,运行特权指令,从而控制整台机器,影响操作系统的完整性。在安全的地方放置服务器和设置启动密码是好的方法,但是不能保证用户不会试图利用逻辑上的漏洞,威胁到操作系统。活动记录在这个案例中有两个弱点它是检查型控制(不是预防型控制),攻击者一旦已经获得访问特权,将可以修改或禁用记录。8、一个投资顾问定期向客户发送业务通讯(newsletter)e-mail,他想要确保没有人修改他的newsletter。这个目标可以用下列的方法达到:A、用顾问的私钥加密newsletter的散列(hash)B、用顾问的公钥加密newsletter的散列(hash)C、用顾问的私钥对文件数据签名D、用顾问的私钥加密newsletter说明:投资顾问没有试图去证明他们的身份或保持通讯的机密性。他们的目标是确保接收者收到的信息没有被篡改,也就是信息的完整性。选项A是对的,因为哈希摘要用顾问的私钥加密

《CISA注册信息系统审计师考试中文700题全解》由会员206****923分享,可在线阅读,更多相关《CISA注册信息系统审计师考试中文700题全解》请在金锄头文库上搜索。

人教版小学英语单词分类记忆汇总表excel版

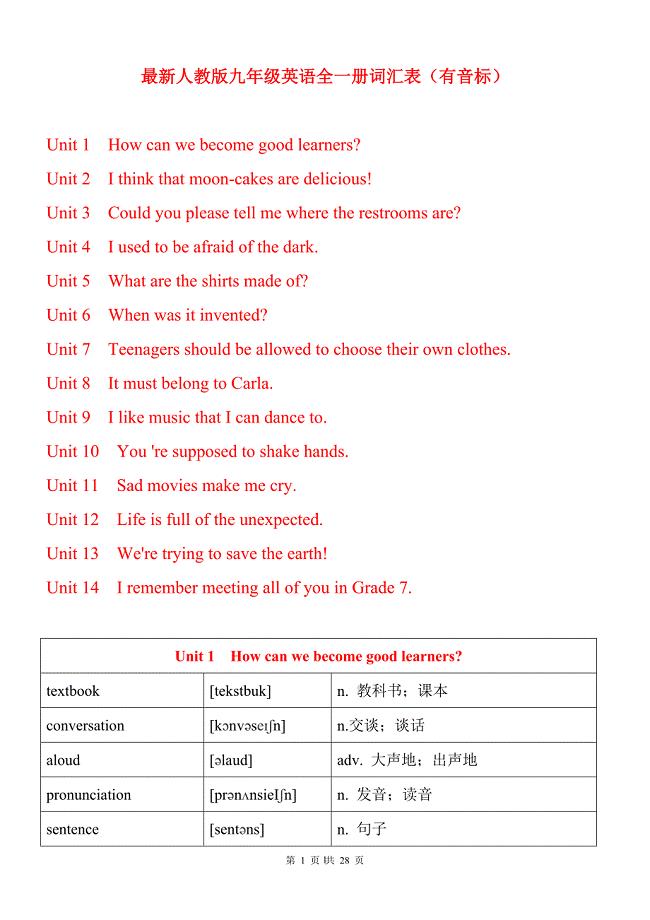

人教版九年级全一册英语词汇

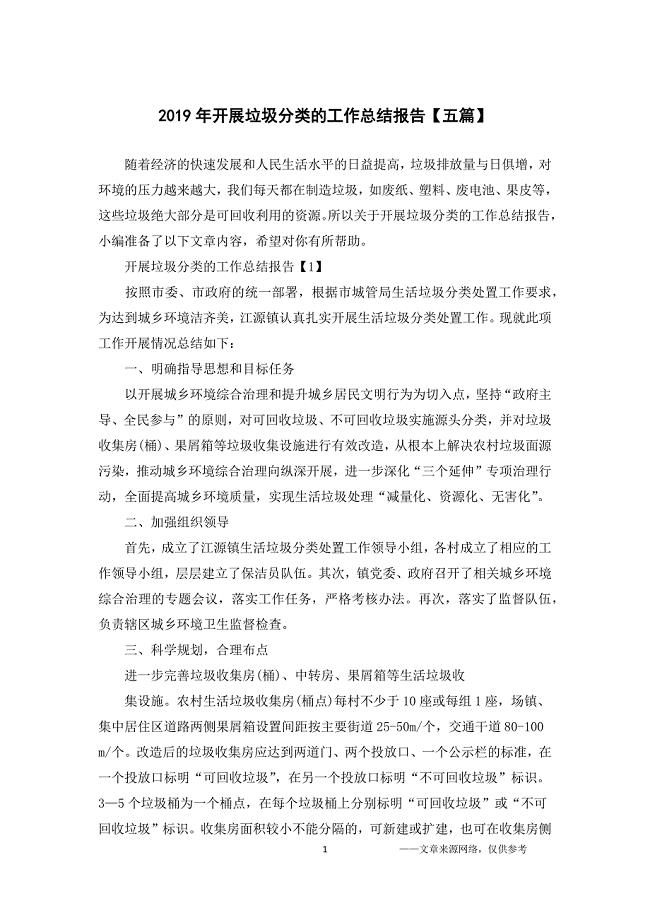

2019年开展垃圾分类的工作总结报告【五篇】

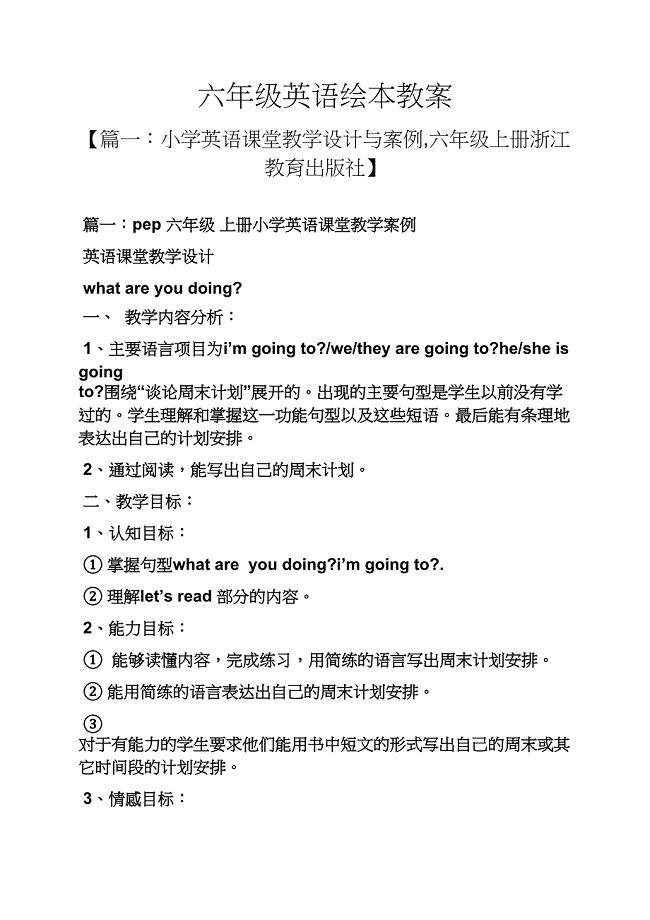

六年级英语绘本教案

外研版小学英语单词表全带音标(一年级起点1-12册)

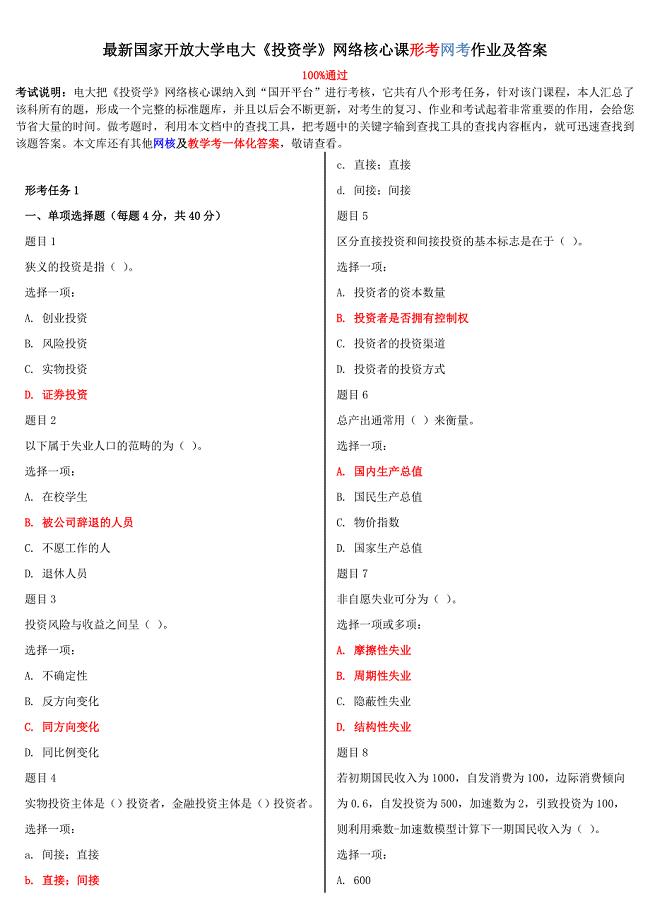

最新国家开放大学电大投资学网络核心课形考网考作业及答案

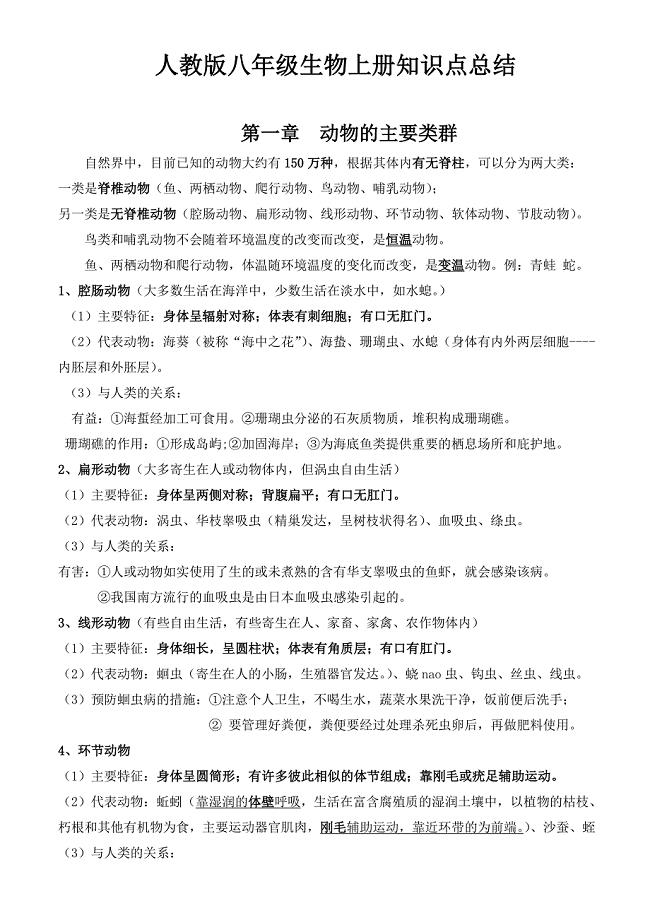

初中人教版七年级下册生物复习提纲

高中英语语法大全高中英语语法系统全解word版

☆初中英语语法专项练习习题以及答案

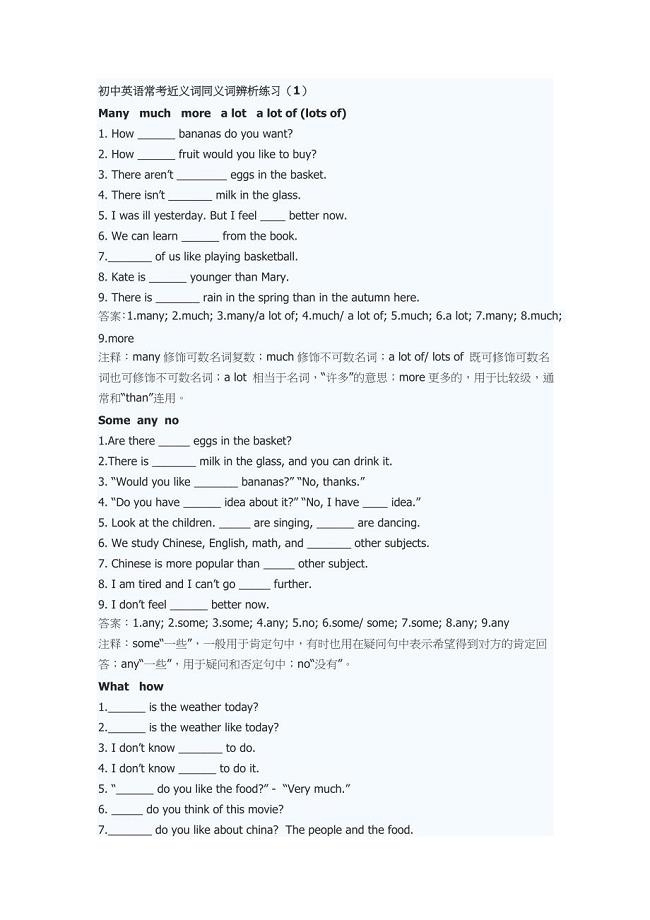

初中英语常考近义词同义词辨析

高中物理选修3-5全套教案(人教版) (1)

英语绘本《WeatherReport》教学设计

防护功能平战转换设计专篇各专业

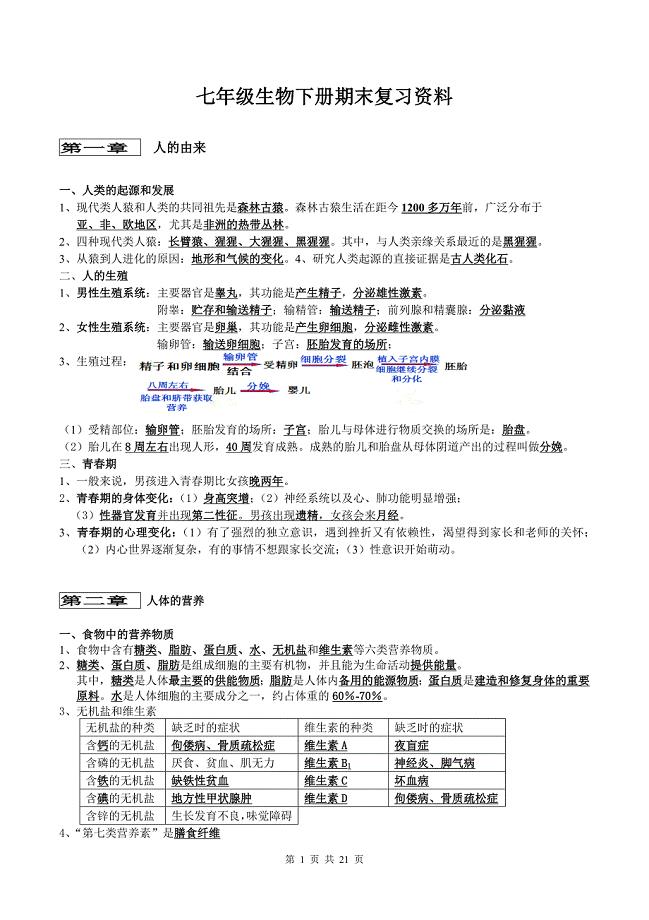

初中人教版七年级上册下册全册生物复习提纲21页 (1)

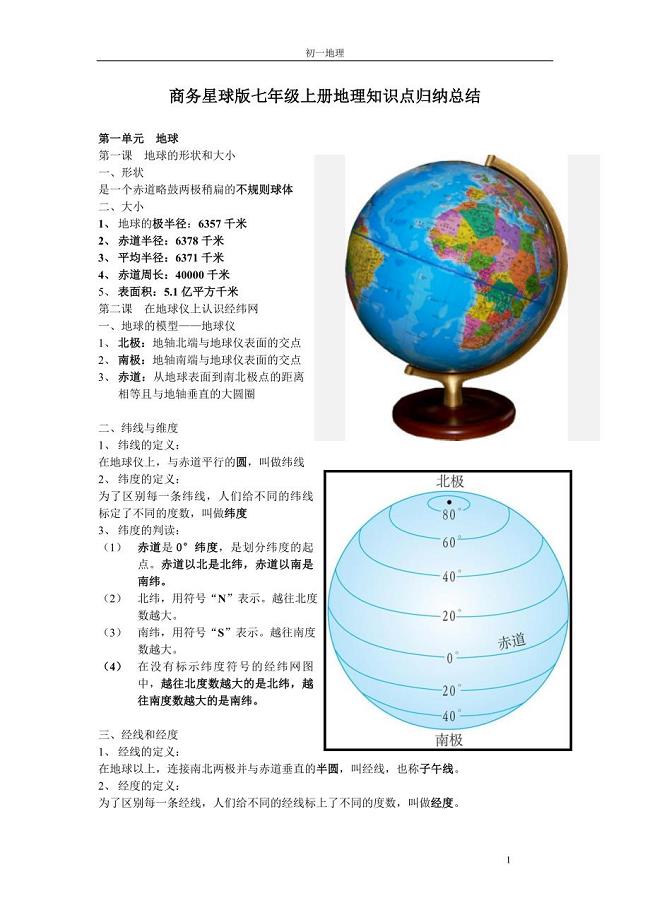

商务星球版七年级上册地理知识点归纳总结

初中人教版七年级上册下册全册生物复习提纲21页 (2)

高中高考语文作文词汇句型优美句子万能语句大全

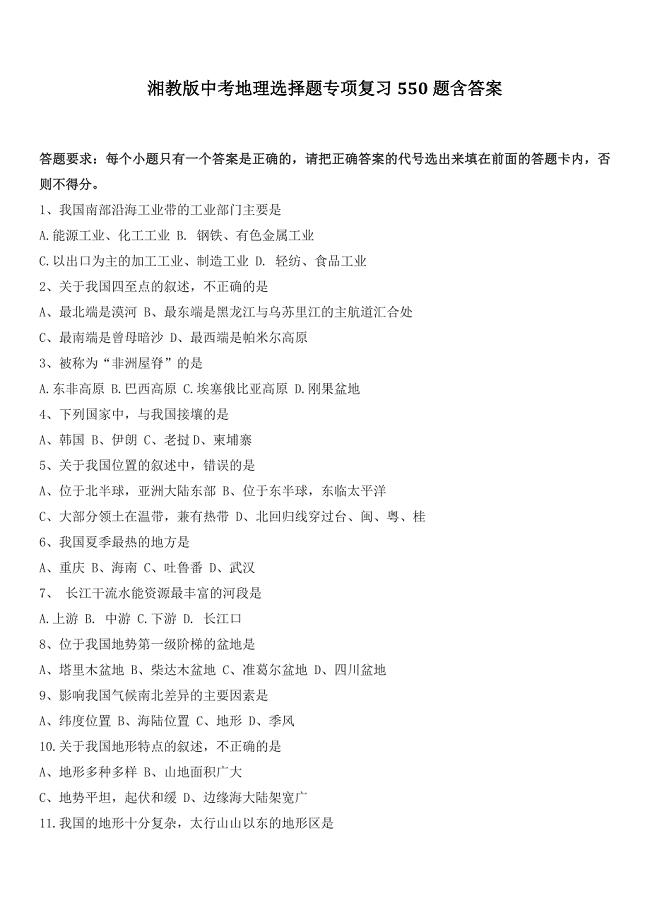

中考地理选择题专项复习550题含答案

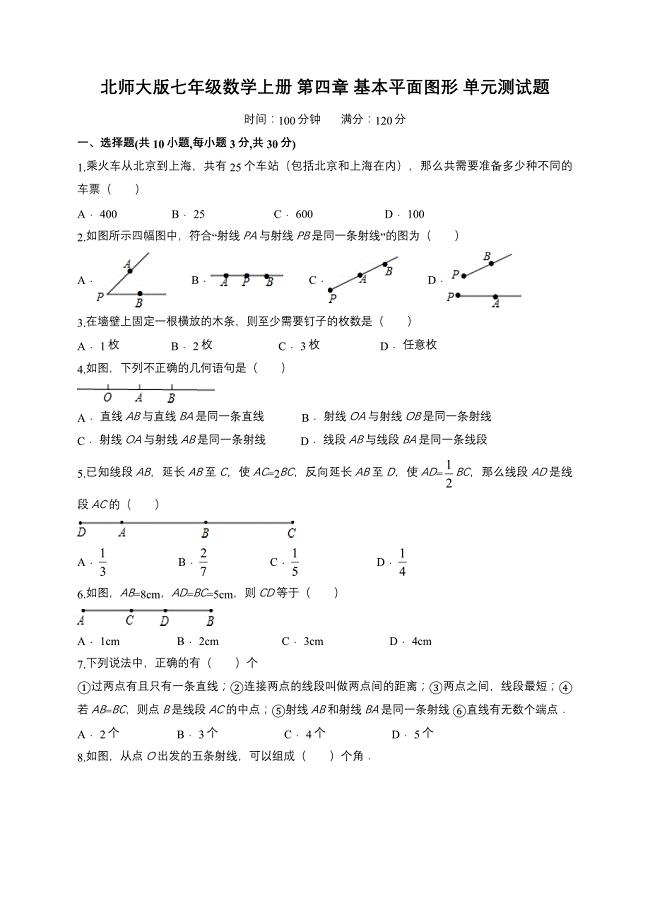

北师大版七年级数学上册第四章基本平面图形单元测试题含解析

人教版七年级数学上册第一章有理数单元检测题解析版

小数数学题:简便计算11道练习题及参考答案A10

小数数学题:简便计算11道练习题及参考答案A10

2024-04-17 2页

小数数学题:简便计算11道练习题及参考答案A7

小数数学题:简便计算11道练习题及参考答案A7

2024-04-17 2页

小数数学题:简便计算11道练习题及参考答案A3

小数数学题:简便计算11道练习题及参考答案A3

2024-04-17 2页

小数数学题:简便计算11道练习题及参考答案A5

小数数学题:简便计算11道练习题及参考答案A5

2024-04-17 2页

小数数学题:简便计算11道练习题及参考答案A9

小数数学题:简便计算11道练习题及参考答案A9

2024-04-17 2页

小数数学题:简便计算11道练习题及参考答案A6

小数数学题:简便计算11道练习题及参考答案A6

2024-04-17 2页

小数数学题:简便计算11道练习题及参考答案A8

小数数学题:简便计算11道练习题及参考答案A8

2024-04-17 2页

小数数学题:简便计算11道练习题及参考答案A1

小数数学题:简便计算11道练习题及参考答案A1

2024-04-17 2页

小数数学题:简便计算11道练习题及参考答案A4

小数数学题:简便计算11道练习题及参考答案A4

2024-04-17 2页

小数数学题:简便计算11道练习题及参考答案A2

小数数学题:简便计算11道练习题及参考答案A2

2024-04-17 2页