计算机网络安全教材(最新版-修订)

80页1、计算机网络安全,高等学校计算机专业教材,第 1 章 网络安全概论,1.1 网络安全面临的威胁 1.2 网络安全体系结构 1.3 PDRR网络安全模型 1.4 网络安全基本原则,1.1 网络安全面临的威胁,物理安全威胁、操作系统的安全缺陷、网络协议的安全缺陷、应用软件的实现缺陷、用户使用的缺陷和恶意程序等6个方面的安全威胁。,1.1.1 物理安全威胁 1物理安全问题的重要性 信息安全首先要保障信息的物理安全。物理安全是指在物理介质层次上对存储和传输的信息的安全保护。物理安全是信息安全的最基本保障,是不可缺少和忽视的组成部分。,2主要的物理安全威胁 物理安全威胁,即直接威胁网络设备。目前主要的物理安全威胁包括以下3大类。 自然灾害。特点是突发性、自然因素性、非针对性。这种安全威胁只破坏信息的完整性和可用性,无损信息的秘密性。 电磁辐射。这种安全威胁只破坏信息的秘密性,无损信息的完整性和可用性。 操作失误和意外疏忽(例如,系统掉电、操作系统死机等系统崩溃)。特点是人为实施的无意性和非针对性。这种安全威胁只破坏信息的完整性和可用性,无损信息的秘密性。,(1)外部终端的物理安全 (2)通信线路的

2、物理安全,1.1.2 操作系统的安全缺陷 操作系统是用户和硬件设备的中间层,是任何计算机在使用前都必须安装的。 目前,人们使用的操作系统分为两大类:UNIX/Linux系列和Windows系列。下面分别举例说明这两大类操作系统中存在的安全缺陷。,1公共缺陷检索(Common Vulnerabilities and Exposures,CVE) 大多数信息安全工具都包含一个信息安全缺陷的数据库,但是,这些数据库对信息安全缺陷的描述格式各不相同。 CVE是信息安全确认的一个列表或者词典。它对不同信息安全缺陷的数据库之间提供一种公共的索引,是信息共享的关键。有了CVE检索之后,一个缺陷就有了一个公共的名字,从而可以通过CVE的条款检索到包含该缺陷的所有数据库。,CVE有如下几个特点: 每一种缺陷都有惟一的命名; 每一种缺陷都有惟一的标准描述; CVE不是一个数据库而是一种检索词典; CVE为多个不同的数据库提供一种交流的共同语言;, CVE是评价信息安全数据库的一个基础; CVE可以通过因特网阅读和下载; CVE的会员可以给CVE提供自己数据库的索引信息及其修改信息。,2UNIX操作系统的安

3、全缺陷 (1)远程过程调用(Remote Procedure Calls,RPC) 远程过程调用允许一台机器上的程序执行另一台机器上的程序。它们被广泛地用于提供网络服务,如NFS文件共享和NIS。很多UNIX操作系统的RPC软件包中包含具有缓冲区溢出缺陷的程序。以下的程序具有缓冲区溢出的缺陷。, rpc.yppasswdd: rpc.espd: rpc.cmsd: rpc.ttdbserver: rpc.bind:,如果系统运行上述程序之一,那么系统就很可能受到RPC服务缓冲区溢出的攻击。值得注意的是,UNIX的绝大部分版本都具有这个缺陷。解决这个问题的最好方案是全部删除这些服务。在必须运行该服务的地方,安装最新的补丁。,(2)Sendmail Sendmail是在UNIX和Linux操作系统中用得最多的发送、接收和转发电子邮件的程序。 Sendmail在因特网上的广泛应用使它成为攻击者的主要目标,过去的几年里曾发现了若干个缺陷。 Sendmail有很多易受攻击的弱点,必须定期地更新和打补丁。,3Windows系列操作系统的安全缺陷 (1)Unicode Unicode是ISO发布的统

4、一全球文字符号的国际标准编码。它是一种双字节的编码。 通过向IIS(Internet Information Server)服务器发出一个包括非法Unicode UTF-8序列的URL,攻击者可以迫使服务器逐字“进入或退出”目录并执行任意脚本,这种攻击称为目录转换(Directory Traversal)攻击。,(2)ISAPI缓冲区溢出 Microsoft IIS(Internet Information Server)是在大多数Microsoft Windows NT和Windows 2000服务器上使用的服务器软件。在安装IIS的时候,多个ISAPI(Internet Services Application Programming Interface)被自动安装。ISAPI允许开发人员使用多种动态链接库DLLs来扩展IIS服务器的性能。一些动态链接库,例如idq.dll,有编程错误,使得它们进行不正确的边界检查。特别是,它们不阻塞超长字符串。攻击者可以利用这一点向DLL发送数据,造成缓冲区溢出,进而控制IIS服务器。,解决上述问题的方案是如果发现系统具有这种缺陷,则安装最新的M

《计算机网络安全教材(最新版-修订)》由会员黯然****空分享,可在线阅读,更多相关《计算机网络安全教材(最新版-修订)》请在金锄头文库上搜索。

党纪学习教育研讨发言:敬畏党纪 勤政廉洁

司法单位关心下一代工作经验材料总结汇报报告局

县防汛救灾工作报告总结汇报

深入贯彻新发展理念全面推进乡村振兴研讨发言材料心得体会

关于村(社区)“三务”公开情况的调研报告

驻村工作组帮扶总结汇报报告

党纪学习教育研讨发言材料范文

市长在集中开工活动上的讲话

在村(社区)党支部书记培训班上的讲话

加强县村级干部队伍建设问题和对策建议调研报告

城乡居民高品质生活调研报告

医院人才队伍建设调研报告

过紧日子研讨发言心得体会

乡镇党建工作和新媒体技术深度融合经验材料范文

县未成年人心理健康辅导工作经验材料总结汇报报告

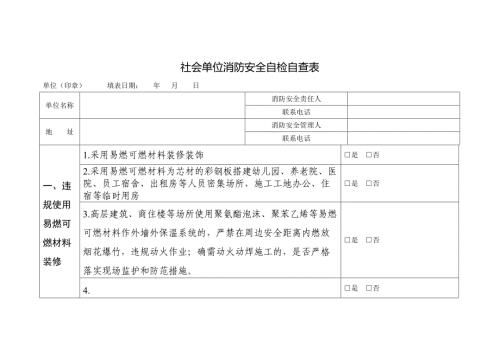

社会单位消防安全自检自查表格

液化工厂操作规程

县城乡环境综合治理工作汇报经验材料总结报告

驻村工作日志(2篇)

北京市消防安全重点单位界定标准(2023年修订)

2024小学六年级八礼四仪文明礼仪主题班会PPT模板

2024小学六年级八礼四仪文明礼仪主题班会PPT模板

2024-04-20 24页

2024小学三年级不学礼无以立班会PPT模板

2024小学三年级不学礼无以立班会PPT模板

2024-04-20 24页

2024小学开学啦主题课件PPT模板

2024小学开学啦主题课件PPT模板

2024-04-20 24页

2024幼儿园绘本教学设计PPT模板

2024幼儿园绘本教学设计PPT模板

2024-04-20 22页

宣传讲座积极发展老年助餐服务行动方案内容课件

宣传讲座积极发展老年助餐服务行动方案内容课件

2024-04-11 32页

一图看懂积极发展老年助餐服务行动方案学习解读课件

一图看懂积极发展老年助餐服务行动方案学习解读课件

2024-04-11 32页

详细解读2023年积极发展老年助餐服务行动方案全文内容PPT

详细解读2023年积极发展老年助餐服务行动方案全文内容PPT

2024-04-11 32页

新制定积极发展老年助餐服务行动方案学习解读课件

新制定积极发展老年助餐服务行动方案学习解读课件

2024-04-11 32页

积极发展老年助餐服务行动方案学习解读课件

积极发展老年助餐服务行动方案学习解读课件

2024-04-11 32页

完整解读积极发展老年助餐服务行动方案学习解读课件

完整解读积极发展老年助餐服务行动方案学习解读课件

2024-04-11 32页